محققان ESET یک کمپین بابکت بالستیک را کشف کردند که نهادهای مختلفی را در برزیل، اسرائیل و امارات متحده عربی هدف قرار می دهد، با استفاده از یک درب پشتی جدید که ما آن را حامی نام گذاری کرده ایم.

ما حامی مالی را پس از تجزیه و تحلیل نمونه جالبی که در سیستم قربانی در اسرائیل در ماه مه 2022 شناسایی کردیم و محدوده قربانی را بر اساس کشور بررسی کردیم، کشف کردیم. پس از بررسی، برای ما آشکار شد که نمونه یک درب پشتی جدید است که توسط گروه بالستیک Bobcat APT مستقر شده است.

بابکت بالستیک، که قبلا توسط ESET Research با نام APT35/APT42 (با نام مستعار گربه جذاب، TA453 یا PHOSPHORUS) ردیابی شده بود، مظنون است. گروه تهدید دائمی پیشرفته همسو با ایران که سازمان های آموزشی، دولتی و بهداشتی و همچنین فعالان حقوق بشر و روزنامه نگاران را هدف قرار می دهد. بیشتر در اسرائیل، خاورمیانه و ایالات متحده فعال است. قابل ذکر است، در طول همهگیری، سازمانهای مرتبط با کووید-19، از جمله سازمان بهداشت جهانی و داروسازی گیلاد، و کارکنان تحقیقات پزشکی را هدف قرار داده بود.

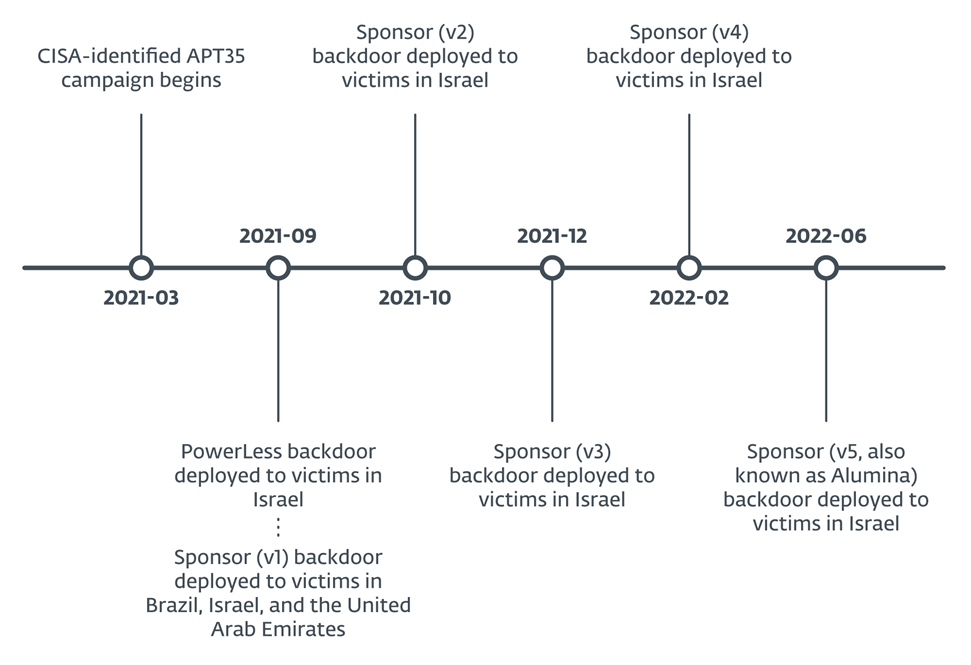

همپوشانی بین کمپین های بابکت بالستیک نسخههای درپشتی و اسپانسر الگوی نسبتاً واضحی از توسعه و استقرار ابزار را نشان میدهند، با کمپینهای هدفمند محدود، که هر کدام مدت زمان محدودی دارند. ما متعاقباً چهار نسخه دیگر از درپشتی Sponsor را کشف کردیم. در مجموع، ما شاهد اعزام حامی به حداقل 34 قربانی در برزیل، اسرائیل و امارات متحده عربی بودیم، همانطور که در REF _Ref143075975 h شکل 1

.

نکات کلیدی این وبلاگ:

- ما یک درب پشتی جدید را کشف کردیم که توسط بابکت بالستیک مستقر شده بود که بعداً آن را اسپانسر نامیدیم.

- بابکت بالستیک، درب پشتی جدید را در سپتامبر 2021، در حالی که در حال تکمیل کمپین مستند شده در CISA Alert AA21-321A و کمپین PowerLess بود، مستقر کرد.

- در پشتی Sponsor از فایل های پیکربندی ذخیره شده روی دیسک استفاده می کند. این فایلها بهطور محتاطانه توسط فایلهای دستهای مستقر میشوند و عمداً به گونهای طراحی میشوند که بیضرر به نظر برسند، در نتیجه تلاش میکنند از شناسایی توسط موتورهای اسکن اجتناب کنند.

- حامی برای حداقل 34 قربانی در برزیل، اسرائیل و امارات متحده عربی مستقر شد. نام این فعالیت را کمپین دسترسی حامیان مالی گذاشته ایم.

دسترسی اولیه

بابکت بالستیک با بهرهبرداری از آسیبپذیریهای شناخته شده در سرورهای Microsoft Exchange که در معرض اینترنت قرار دارند، ابتدا با انجام اسکنهای دقیق از سیستم یا شبکه برای شناسایی نقاط ضعف یا آسیبپذیری بالقوه، و متعاقباً هدف قرار دادن و بهرهبرداری از نقاط ضعف شناساییشده، دسترسی اولیه را به دست آورد. مدتی است که این گروه به این رفتار معروف بوده است. با این حال، بسیاری از 34 قربانی شناساییشده در تلهمتری ESET ممکن است بهعنوان قربانی فرصت توصیف شوند تا قربانیان از پیش انتخابشده و تحقیقشده، زیرا ما مشکوک هستیم که بابکت بالستیک در رفتار اسکن و بهرهبرداری فوق توضیح داده شده است، زیرا این تنها تهدید نبوده است. بازیگری که به این سیستم ها دسترسی دارد. ما این فعالیت بابکت بالستیک را با استفاده از درپشتی حامی، کمپین دسترسی حامی نامگذاری کرده ایم.

در پشتی Sponsor از فایلهای پیکربندی روی دیسک استفاده میکند که توسط فایلهای دستهای حذف میشوند و هر دو بیضرر هستند تا موتورهای اسکن را دور بزنند. این رویکرد مدولار، رویکردی است که بابکت بالستیک در دو سال و نیم گذشته اغلب و با موفقیتی کم از آن استفاده کرده است. در سیستمهای در معرض خطر، بابکت بالستیک همچنین به استفاده از انواع ابزارهای منبع باز ادامه میدهد، که ما - همراه با درپشتی حامی - در این وبلاگ توضیح میدهیم.

قربانی سازی

اکثریت قابل توجهی از 34 قربانی در اسرائیل قرار داشتند که تنها دو نفر در کشورهای دیگر قرار داشتند:

- برزیل، در یک تعاونی پزشکی و اپراتور بیمه درمانی، و

- امارات متحده عربی، در یک سازمان ناشناس.

REF _Ref112861418 h جدول 1

عمودی و جزئیات سازمانی را برای قربانیان در اسرائیل شرح می دهد.

جدول جدول SEQ * ARABIC 1. جزئیات عمودی و سازمانی برای قربانیان در اسرائیل

|

عمودی |

جزئیات |

|

خودرو |

· یک شرکت خودروسازی متخصص در تغییرات سفارشی. · یک شرکت تعمیر و نگهداری خودرو. |

|

ارتباطات |

· یک رسانه اسرائیلی |

|

مهندسی |

· یک شرکت مهندسی عمران · یک شرکت مهندسی محیط زیست · یک شرکت طراحی معماری |

|

خدمات مالی |

· یک شرکت خدمات مالی که در زمینه مشاوره سرمایه گذاری تخصص دارد. · شرکتی که حق امتیاز را مدیریت می کند. |

|

بهداشت و درمان |

· ارائه دهنده خدمات پزشکی |

|

بیمه |

· یک شرکت بیمه که یک بازار بیمه را اداره می کند. · یک شرکت بیمه تجاری |

|

قانون |

· یک شرکت متخصص در حقوق پزشکی. |

|

ساخت |

· چندین شرکت تولید کننده لوازم الکترونیکی · شرکتی که محصولات تجاری مبتنی بر فلز تولید می کند. · یک شرکت چند ملیتی تولید کننده فناوری. |

|

خرده فروشی |

· یک خرده فروش مواد غذایی · یک خرده فروش الماس چند ملیتی. · یک فروشنده محصولات مراقبت از پوست. · فروشنده و نصاب پنجره. · تامین کننده جهانی قطعات الکترونیکی · تامین کننده کنترل دسترسی فیزیکی |

|

پیشرفته |

· یک شرکت فناوری خدمات فناوری اطلاعات. · ارائه دهنده راه حل های فناوری اطلاعات |

|

مخابرات |

· یک شرکت مخابراتی |

|

ناشناخته |

· چندین سازمان ناشناس |

تخصیص

در آگوست 2021، قربانی اسرائیلی در بالای بازار بیمه توسط بابکت بالستیک با ابزار مورد حمله قرار گرفت. CISA در نوامبر 2021 گزارش داد. شاخص های مصالحه ای که مشاهده کردیم عبارتند از:

- MicrosoftOutlookUpdateSchedule,

- MicrosoftOutlookUpdateSchedule.xml,

- GoogleChangeManagementو

- GoogleChangeManagement.xml.

ابزارهای بابکت بالستیک با همان سرور فرمان و کنترل (C&C) که در گزارش CISA در ارتباط است: 162.55.137[.]20.

سپس، در سپتامبر 2021، همان قربانی نسل بعدی ابزارهای بابکت بالستیک را دریافت کرد: درپشتی PowerLess و مجموعه ابزار پشتیبانی آن شاخص های مصالحه ای که مشاهده کردیم عبارت بودند از:

- http://162.55.137[.]20/gsdhdDdfgA5sS/ff/dll.dll,

- windowsprocesses.exeو

- http://162.55.137[.]20/gsdhdDdfgA5sS/ff/windowsprocesses.exe.

در ماه نوامبر 18th، 2021، گروه سپس ابزار دیگری را مستقر کرد (پلک زدن) که در گزارش CISA پوشش داده شده است MicrosoftOutLookUpdater.exe. ده روز بعد، در 28 نوامبرth، 2021، بابکت بالستیک مستقر شد عامل مرلین (بخش عامل یک سرور و عامل C&C پس از بهره برداری منبع باز که در Go نوشته شده است). روی دیسک، این عامل مرلین نامگذاری شد googleUpdate.exe، با استفاده از همان قرارداد نامگذاری که در گزارش CISA برای پنهان شدن در دید آشکار توضیح داده شده است.

عامل مرلین یک پوسته معکوس Meterpreter را اجرا کرد که به یک سرور C&C جدید فراخوانی می کرد. 37.120.222[.]168:80. در 12 دسامبرth، 2021، پوسته معکوس یک فایل دسته ای را رها کرد، install.batو در عرض چند دقیقه پس از اجرای فایل دستهای، اپراتورهای بابکت بالستیک جدیدترین درب پشتی خود، Sponsor را تحت فشار قرار دادند. این سومین نسخه از درب پشتی است.

تجزیه و تحلیل فنی

دسترسی اولیه

ما توانستیم یک وسیله احتمالی دسترسی اولیه را برای 23 نفر از 34 قربانی که در تله متری ESET مشاهده کردیم، شناسایی کنیم. مشابه آنچه در گزارش شده است توان کمتر و CISA گزارش ها، بابکت بالستیک احتمالا از یک آسیب پذیری شناخته شده سوء استفاده کرده است، CVE-2021-26855، در سرورهای Microsoft Exchange برای به دست آوردن جای پایی در این سیستم ها.

برای 16 نفر از 34 قربانی، به نظر می رسد بابکت بالستیک تنها عامل تهدید کننده ای نبود که به سیستم های آنها دسترسی داشت. این ممکن است همراه با تنوع گسترده قربانیان و فقدان آشکار ارزش اطلاعاتی آشکار تعداد کمی از قربانیان، نشان دهد که بابکت بالستیک در رفتار اسکن و بهره برداری، برخلاف یک کمپین هدفمند علیه قربانیان از پیش انتخاب شده، درگیر شده است.

مجموعه ابزار

ابزارهای متن باز

بابکت بالستیک از تعدادی ابزار منبع باز در طول کمپین دسترسی حمایت مالی استفاده کرد. این ابزارها و کارکردهای آنها در لیست ذکر شده است REF _Ref112861458 h جدول 2

.

جدول جدول SEQ * ARABIC 2. ابزارهای منبع باز مورد استفاده توسط بابکت بالستیک

|

نام فایل |

توضیحات: |

host2ip.exe

|

نقشه ها a نام میزبان به یک آدرس IP در داخل شبکه محلی |

CSRSS.EXE

|

RevSocks، یک برنامه تونل معکوس. |

mi.exe

|

Mimikatz، با نام فایل اصلی midongle.exe و بسته بندی شده با بسته بندی پلی اتیلن آرمادیلو. |

gost.exe

|

تونل ساده برو (بزرگترین)، یک برنامه تونل زنی که در Go نوشته شده است. |

chisel.exe

|

چاقو، یک تونل TCP/UDP روی HTTP با استفاده از لایه های SSH. |

csrss_protected.exe

|

تونل RevSocks، با نسخه آزمایشی محافظت شده است حفاظت از نرم افزار Enigma Protector. |

plink.exe

|

پلک زدن (PuTTY Link)، ابزار اتصال خط فرمان. |

|

WebBrowserPassView.exe

|

A ابزار بازیابی رمز عبور برای رمزهای عبور ذخیره شده در مرورگرهای وب

|

sqlextractor.exe

|

A ابزار برای تعامل و استخراج داده ها از پایگاه های داده SQL. |

procdump64.exe

|

ProcDump، یک ابزار خط فرمان Sysinternals برای نظارت بر برنامهها و ایجاد خرابیها. |

پرونده های دسته ای

بابکت بالستیک لحظاتی قبل از استقرار درپشتی Sponsor فایل های دسته ای را در سیستم قربانیان مستقر کرد. مسیرهای فایلی که ما از آنها آگاه هستیم عبارتند از:

- C:inetpubwwwrootaspnet_clientInstall.bat

- %USERPROFILE%DesktopInstall.bat

- %WINDOWS%TasksInstall.bat

متأسفانه، ما نتوانستیم هیچ یک از این فایل های دسته ای را به دست آوریم. با این حال، ما معتقدیم که آنها فایل های پیکربندی بی ضرر را روی دیسک می نویسند، که درپشتی Sponsor برای عملکرد کامل به آن نیاز دارد. این نام فایل های پیکربندی از درهای پشتی Sponsor گرفته شده اند اما هرگز جمع آوری نشده اند:

- config.txt

- node.txt

- error.txt

- Uninstall.bat

ما معتقدیم که فایلهای دستهای و فایلهای پیکربندی بخشی از فرآیند توسعه مدولار هستند که بابکت بابکت در چند سال گذشته از آن استفاده کرده است.

پشتیبان اسپانسر

درهای پشتی حامی به زبان C++ با مهرهای زمان کامپایل و مسیرهای پایگاه داده برنامه (PDB) همانطور که در نشان داده شده است نوشته شده است. REF _Ref112861527 h جدول 3

. نکته ای در مورد شماره نسخه: ستون نسخه نشان دهنده نسخه ای است که ما به صورت داخلی بر اساس پیشرفت خطی درهای پشتی حامی که در آن تغییرات از یک نسخه به نسخه دیگر انجام می شود، ردیابی می کنیم. این نسخه داخلی ستون شامل اعداد نسخه مشاهده شده در هر درپشتی حامی است و برای سهولت مقایسه در هنگام بررسی این نمونه ها و سایر نمونه های حامی بالقوه گنجانده شده است.

جدول 3. مهرهای زمانی گردآوری و PDB ها را حمایت مالی کنید

|

نسخه |

نسخه داخلی |

مهر زمان گردآوری |

PDB |

|

1 |

1.0.0 |

2021-08-29 09:12:51 |

D:TempBD_Plus_SrvcReleaseBD_Plus_Srvc.pdb |

|

2 |

1.0.0 |

2021-10-09 12:39:15 |

D:TempSponsorReleaseSponsor.pdb |

|

3 |

1.4.0 |

2021-11-24 11:51:55 |

D:TempSponsorReleaseSponsor.pdb |

|

4 |

2.1.1 |

2022-02-19 13:12:07 |

D:TempSponsorReleaseSponsor.pdb |

|

5 |

1.2.3.0 |

2022-06-19 14:14:13 |

D:TempAluminaReleaseAlumina.pdb |

اجرای اولیه Sponsor به آرگومان زمان اجرا نیاز دارد نصب، بدون آن که Sponsor به راحتی از آن خارج می شود، احتمالاً یک تکنیک ساده ضد شبیه سازی/ضد سندباکس. اگر این آرگومان تصویب شود، Sponsor سرویسی به نام ایجاد می کند شبکه سیستم (در v1) و بروزرسانی (در تمام نسخه های دیگر). این سرویس را تنظیم می کند نوع راه اندازی به اتوماتیکو آن را تنظیم می کند تا فرآیند حامی خود را اجرا کند و به آن دسترسی کامل می دهد. سپس سرویس را شروع می کند.

Sponsor که اکنون به عنوان یک سرویس در حال اجرا است، تلاش می کند تا فایل های پیکربندی فوق را که قبلاً روی دیسک قرار داده شده اند باز کند. به دنبال آن است config.txt و node.txt، هر دو در فهرست کاری فعلی. اگر اولین مورد وجود نداشته باشد، Sponsor سرویس را روی آن تنظیم می کند متوقف و با مهربانی خارج می شود.

پیکربندی درب پشتی

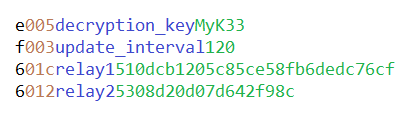

پیکربندی حامی، ذخیره شده در config.txt، شامل دو فیلد است:

- فاصله زمانی بهروزرسانی، در چند ثانیه، برای تماس دورهای با سرور C&C برای دستورات.

- لیستی از سرورهای C&C که به آنها اشاره می شود رله در باینری های حامی

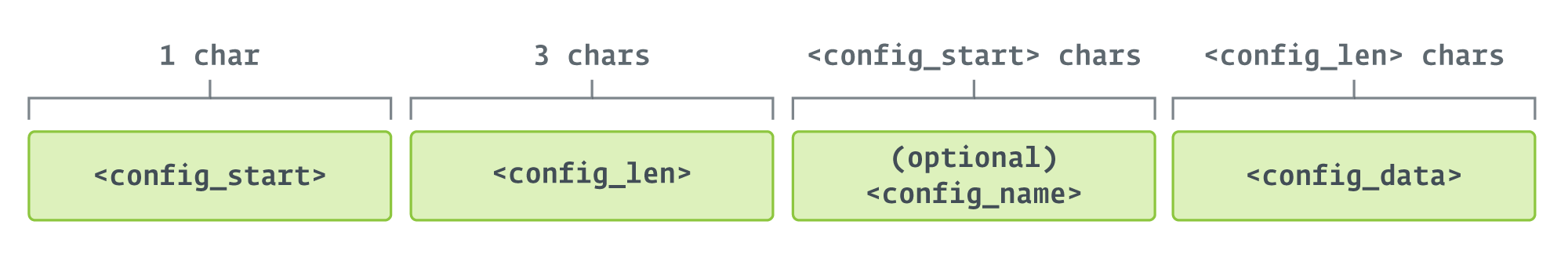

سرورهای C&C به صورت رمزگذاری شده (RC4) ذخیره می شوند و کلید رمزگشایی در خط اول وجود دارد. config.txt. هر یک از فیلدها، از جمله کلید رمزگشایی، فرمت نشان داده شده را دارند REF _Ref142647636 h شکل 3

.

این زیر فیلدها عبارتند از:

- config_start: نشان دهنده طول config_name، در صورت وجود، یا صفر، اگر نه. در پشتی برای دانستن کجا استفاده می شود config_data شروع می شود

- config_len: طول از config_data.

- config_name: اختیاری، حاوی نامی است که به قسمت پیکربندی داده شده است.

- config_data: خود پیکربندی، رمزگذاری شده (در مورد سرورهای C&C) یا نه (همه فیلدهای دیگر).

REF _Ref142648473 h شکل 4

یک مثال با محتوای کد رنگی ممکن را نشان می دهد config.txt فایل. توجه داشته باشید که این یک فایل واقعی نیست که ما مشاهده کردیم، بلکه یک نمونه ساختگی است.

دو فیلد آخر در config.txt با RC4، با استفاده از نمایش رشته هش SHA-256 کلید رمزگشایی مشخص شده، به عنوان کلید رمزگذاری داده ها، رمزگذاری می شوند. می بینیم که بایت های رمزگذاری شده به صورت کدگذاری هگزا به صورت متن ASCII ذخیره می شوند.

میزبان جمع آوری اطلاعات

حامی اطلاعات مربوط به میزبانی که روی آن اجرا می شود جمع آوری می کند، تمام اطلاعات جمع آوری شده را به سرور C&C گزارش می دهد و شناسه گره را دریافت می کند که در آن نوشته می شود. node.txt. REF _Ref142653641 h جدول 4

REF _Ref112861575 h

کلیدها و مقادیر موجود در رجیستری ویندوز را که Sponsor برای دریافت اطلاعات استفاده می کند، فهرست می کند و نمونه ای از داده های جمع آوری شده را ارائه می دهد.

جدول 4. اطلاعات جمع آوری شده توسط حامی مالی

|

کلید ثبت |

ارزش |

مثال |

HKEY_LOCAL_MACHINESYSTEMControlControlSetServicesTcpipParameters

|

نام میزبان

|

D-835MK12

|

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTimeZoneInformation

|

TimeZoneKeyName

|

زمان استاندارد اسرائیل

|

HKEY_USERS.DEFAULTCکنترل پنل بین المللی

|

نام محلی

|

he-IL

|

HKEY_LOCAL_MACHINEHARDWAREDESCRIPTION سیستم BIOS

|

محصول پایه

|

10NX0010IL

|

HKEY_LOCAL_MACHINEHARDWAREDESCRIPTIONSystemCentral Processor

|

ProcessorNameString

|

CPU Intel(R) Core(TM) i7-8565U @ 1.80GHz

|

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersion

|

نام محصول

|

ویندوز 10 تصدی N

|

نسخه فعلی

|

6.3

|

|

CurrentBuildNumber

|

19044

|

|

نوع نصب

|

مشتری

|

اسپانسر همچنین دامنه ویندوز میزبان را با استفاده از موارد زیر جمع آوری می کند WMIC فرمان:

دامنه دریافت سیستم کامپیوتری wmic

در نهایت، اسپانسر از API های ویندوز برای جمع آوری نام کاربری فعلی استفاده می کند (GetUserNameW(GetCurrentProcess، و سپس IsWow64Process (روند فعلی)، و تعیین می کند که آیا سیستم با باتری کار می کند یا به منبع برق AC یا DC متصل است (GetSystemPowerStatus).

یکی از موارد عجیب در مورد بررسی برنامه 32 یا 64 بیتی این است که تمام نمونه های مشاهده شده Sponsor 32 بیتی بودند. این می تواند به این معنی باشد که برخی از ابزارهای مرحله بعدی به این اطلاعات نیاز دارند.

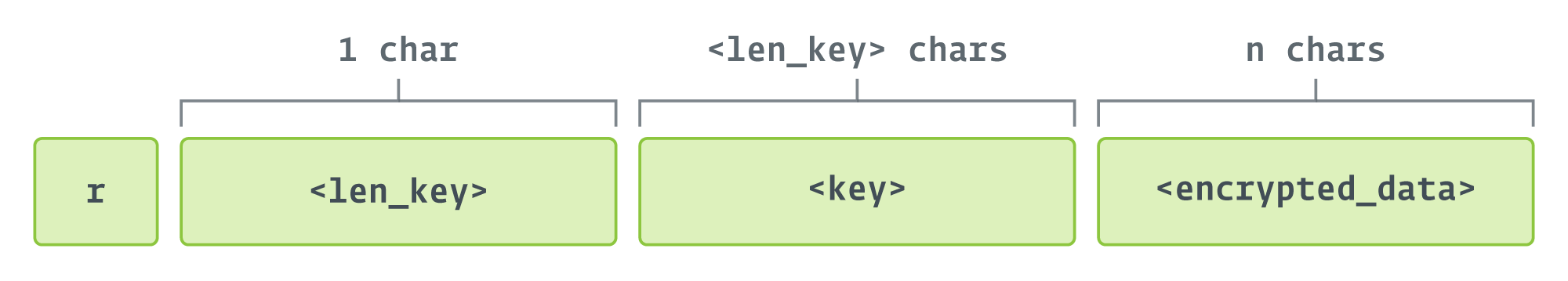

اطلاعات جمع آوری شده در یک پیام کدگذاری شده با base64 ارسال می شود که قبل از رمزگذاری، با آن شروع می شود r و دارای قالب نشان داده شده در REF _Ref142655224 h شکل 5

.

اطلاعات با RC4 رمزگذاری می شود و کلید رمزگذاری یک عدد تصادفی است که در محل تولید می شود. کلید با الگوریتم MD5 هش شده است نه SHA-256 همانطور که قبلا ذکر شد. این مورد برای همه ارتباطاتی است که حامی باید داده های رمزگذاری شده را ارسال کند.

سرور C&C با شماره ای که برای شناسایی رایانه قربانی در ارتباطات بعدی استفاده می شود، پاسخ می دهد که در آن نوشته می شود node.txt. توجه داشته باشید که سرور C&C به صورت تصادفی از لیست انتخاب میشود r پیام ارسال می شود و در تمام ارتباطات بعدی از همان سرور استفاده می شود.

حلقه پردازش فرمان

اسپانسر دستورات را در یک حلقه درخواست میکند و بر اساس فاصله زمانی مشخص شده در خواب میرود config.txt. مراحل عبارتند از:

- بفرست یک chk=تست به طور مکرر پیام دهید، تا زمانی که سرور C&C پاسخ دهد Ok.

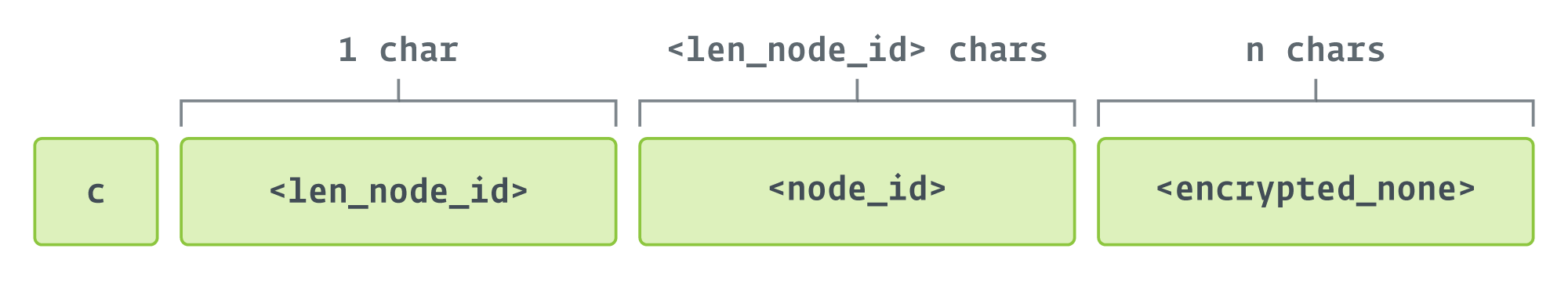

- بفرست یک c (IS_CMD_AVAIL) به سرور C&C پیام دهید و یک فرمان اپراتور را دریافت کنید.

- دستور را پردازش کنید.

- اگر خروجی برای ارسال به سرور C&C وجود دارد، یک عدد ارسال کنید a (ACK) پیام، از جمله خروجی (رمزگذاری شده)، یا

- اگر اجرا نشد، یک پیام ارسال کنید f

(غیرقانونی) پیام. پیام خطا ارسال نمی شود.

- خواب.

La c پیام برای درخواست دستوری برای اجرا ارسال می شود و فرمت آن (قبل از کدگذاری base64) نشان داده شده در REF _Ref142658017 h شکل 6

.

La encrypted_none فیلد در شکل نتیجه رمزگذاری رشته کدگذاری شده است هیچ با RC4. کلید رمزگذاری هش MD5 است node_id.

URL مورد استفاده برای تماس با سرور C&C به صورت زیر ساخته شده است: http://<IP_or_domain>:80. این ممکن است نشان دهنده آن باشد 37.120.222[.]168:80 تنها سرور C&C است که در طول کمپین Sponsoring Access استفاده میشود، زیرا این تنها آدرس IP بود که ماشینهای قربانی را در پورت 80 مشاهده کردیم.

دستورات اپراتور

دستورات اپراتور در مشخص شده اند REF _Ref112861551 h جدول 5

و به ترتیبی که در کد پیدا می شوند ظاهر شوند. ارتباط با سرور C&C از طریق پورت 80 انجام می شود.

جدول 5. دستورات و توضیحات اپراتور

|

فرمان |

توضیحات: |

|

p |

شناسه فرآیند را برای فرآیند در حال اجرا Sponsor ارسال می کند. |

|

e |

دستوری را همانطور که در یک آرگومان اضافی بعدی مشخص شده است، روی میزبان Sponsor با استفاده از رشته زیر اجرا می کند: c:windowssystem32cmd.exe /c > result.txt 2>&1 نتایج در ذخیره می شود result.txt در فهرست کاری فعلی ارسال می کند a در صورت اجرای موفقیت آمیز، خروجی رمزگذاری شده را به سرور C&C پیام دهید. اگر ناموفق بود، یک را ارسال می کند f پیام (بدون مشخص کردن خطا). |

|

d |

فایلی را از سرور C&C دریافت کرده و اجرا می کند. این دستور آرگومان های زیادی دارد: نام فایل مورد نظر برای نوشتن فایل، هش MD5 فایل، دایرکتوری برای نوشتن فایل (یا دایرکتوری فعلی فعلی، به طور پیش فرض)، یک Boolean برای نشان دادن اجرای فایل یا نه، و محتویات فایل اجرایی، با base64 کدگذاری شده است. اگر خطایی رخ ندهد، یک a پیام به سرور C&C ارسال می شود فایل را با موفقیت آپلود و اجرا کنید or آپلود فایل با موفقیت بدون اجرا (رمزگذاری شده). اگر در حین اجرای فایل خطایی رخ دهد، a f پیام ارسال می شود. اگر هش MD5 محتویات فایل با هش ارائه شده مطابقت نداشته باشد، یک e (CRC_ERROR) پیام به سرور C&C ارسال می شود (شامل تنها کلید رمزگذاری استفاده شده و هیچ اطلاعات دیگری). استفاده از اصطلاح بارگذاری در اینجا به طور بالقوه گیج کننده است زیرا اپراتورها و کدگذاران بابکت بالستیک از سمت سرور نظر می گیرند، در حالی که بسیاری ممکن است این را به عنوان دانلودی بر اساس کشیدن فایل (یعنی دانلود آن) توسط سیستم با استفاده از درپشتی Sponsor ببینند. |

|

u |

تلاش برای دانلود یک فایل با استفاده از URLDownloadFileW Windows API و اجرا کنید. موفقیت می فرستد a پیام با کلید رمزگذاری استفاده شده، و هیچ اطلاعات دیگری وجود ندارد. شکست می فرستد f پیامی با ساختار مشابه |

|

s |

فایلی را از قبل روی دیسک اجرا می کند، Uninstall.bat در دایرکتوری کاری فعلی، که به احتمال زیاد حاوی دستوراتی برای حذف فایل های مربوط به درب پشتی است. |

|

n |

این دستور می تواند به صراحت توسط یک اپراتور ارائه شود یا می تواند توسط Sponsor به عنوان دستوری برای اجرا در غیاب هر دستور دیگری استنباط شود. در داخل حامی به عنوان NO_CMD، قبل از بررسی مجدد با سرور C&C یک خواب تصادفی را اجرا می کند. |

|

b |

لیست C&Cهای ذخیره شده در را به روز می کند config.txt در فهرست کاری فعلی آدرسهای C&C جدید جایگزین آدرسهای قبلی میشوند. آنها به لیست اضافه نشده اند. یک را می فرستد a پیام با |

|

i |

فاصله ورود از پیش تعیین شده مشخص شده در را به روز می کند config.txt. یک را می فرستد a پیام با فاصله جدید با موفقیت جایگزین شد در صورت به روز رسانی موفقیت آمیز به سرور C&C. |

به روز رسانی برای حامی

کدنویسان بابکت بالستیک کد را بین Sponsor v1 و v2 اصلاح کردند. دو تغییر مهم در دومی عبارتند از:

- بهینه سازی کد که در آن چندین توابع طولانی تر به توابع و تابع های فرعی به حداقل رسیده اند

- پنهان کردن اسپانسر به عنوان یک برنامه بهروزرسانی با قرار دادن پیام زیر در پیکربندی سرویس:

بهروزرسانیهای برنامه هم برای کاربران برنامه و هم برای برنامهها عالی هستند - بهروزرسانیها به این معنی است که توسعهدهندگان همیشه روی بهبود برنامه کار میکنند و تجربه مشتری بهتری را با هر بهروزرسانی در ذهن دارند.

زیرساخت شبکه

Balistic Bobcat علاوه بر استفاده از زیرساخت C&C مورد استفاده در کمپین PowerLess، یک سرور C&C جدید نیز معرفی کرد. این گروه همچنین از چندین IP برای ذخیره و ارائه ابزارهای پشتیبانی در طول کمپین دسترسی حامی مالی استفاده کرد. ما تایید کرده ایم که هیچ یک از این IP ها در حال حاضر فعال نیستند.

نتیجه

بابکت بالستیک به کار بر روی مدل اسکن و بهره برداری ادامه می دهد و به دنبال اهداف فرصت با آسیب پذیری های اصلاح نشده در سرورهای Microsoft Exchange در معرض اینترنت است. این گروه همچنان به استفاده از مجموعه ابزارهای متن باز متنوع همراه با چندین برنامه سفارشی، از جمله درپشتی حامی خود، ادامه می دهد. به مدافعان توصیه میشود دستگاههای در معرض اینترنت را اصلاح کنند و مراقب برنامههای جدیدی که در سازمانهایشان ظاهر میشوند، باشند.

برای هر گونه سوال در مورد تحقیقات ما منتشر شده در WeLiveSecurity، لطفا با ما تماس بگیرید [ایمیل محافظت شده].

ESET Research گزارش های اطلاعاتی خصوصی APT و فیدهای داده را ارائه می دهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IoC ها

فایل ها

|

SHA-1 |

نام فایل |

کشف |

توضیحات: |

098B9A6CE722311553E1D8AC5849BA1DC5834C52

|

N / A |

Win32/Agent.UXG |

درپشتی بابکت بالستیک، حامی مالی (v1). |

5AEE3C957056A8640041ABC108D0B8A3D7A02EBD

|

N / A |

Win32/Agent.UXG |

درپشتی بابکت بالستیک، حامی مالی (v2). |

764EB6CA3752576C182FC19CFF3E86C38DD51475

|

N / A |

Win32/Agent.UXG |

درپشتی بابکت بالستیک، حامی مالی (v3). |

2F3EDA9D788A35F4C467B63860E73C3B010529CC

|

N / A |

Win32/Agent.UXG |

درپشتی بابکت بالستیک، حامی مالی (v4). |

E443DC53284537513C00818392E569C79328F56F

|

N / A |

Win32/Agent.UXG |

درب پشتی بابکت بالستیک، حامی (نسخه 5، با نام مستعار آلومینا). |

C4BC1A5A02F8AC3CF642880DC1FC3B1E46E4DA61

|

N / A |

WinGo/Agent.BT |

تونل معکوس RevSocks. |

39AE8BA8C5280A09BA638DF4C9D64AC0F3F706B6

|

N / A |

تمیز |

ProcDump، یک ابزار خط فرمان برای نظارت بر برنامهها و ایجاد خرابیها. |

A200BE662CDC0ECE2A2C8FC4DBBC8C574D31848A

|

N / A |

Generik.EYWYQYF |

میمیکاتز. |

5D60C8507AC9B840A13FFDF19E3315A3E14DE66A

|

N / A |

WinGo/Riskware.Gost.D |

تونل ساده GO (GOST). |

50CFB3CF1A0FE5EC2264ACE53F96FADFE99CC617

|

N / A |

WinGo/HackTool.Chisel.A |

تونل معکوس اسکنه. |

1AAE62ACEE3C04A6728F9EDC3756FABD6E342252

|

N / A |

N / A |

ابزار کشف Host2IP. |

519CA93366F1B1D71052C6CE140F5C80CE885181

|

N / A |

Win64/Packed.Enigma.BV |

تونل RevSocks، با نسخه آزمایشی محافظت از نرم افزار Enigma Protector محافظت می شود. |

4709827C7A95012AB970BF651ED5183083366C79

|

N / A |

N / A |

Plink (PuTTY Link)، یک ابزار اتصال خط فرمان. |

99C7B5827DF89B4FAFC2B565ABED97C58A3C65B8

|

N / A |

Win32/PSWTool.WebBrowserPassView.I |

ابزار بازیابی رمز عبور برای رمزهای عبور ذخیره شده در مرورگرهای وب. |

E52AA118A59502790A4DD6625854BD93C0DEAF27

|

N / A |

MSIL/HackTool.SQLDump.A |

ابزاری برای تعامل و استخراج داده ها از پایگاه داده های SQL. |

مسیرهای فایل

در زیر لیستی از مسیرهایی است که درب پشتی Sponsor در ماشین های قربانی مستقر شده است.

%SYSTEMDRIVE%inetpubwwwrootaspnet_client

%USERPROFILE%AppDataLocalTempfile

%USERPROFILE%AppDataLocalTemp2low

%USERPROFILE%Desktop

%USERPROFILE%Downloadsa

%WINDIR%

%WINDIR%INFMSEتحویل DSN

%WINDIR%Tasks

%WINDIR%Temp%WINDIR%Tempcrashpad1Files

شبکه ارتباطی

IP

ارائه دهنده

اولین بار دیده شد

آخرین بار دیده شده

جزئیات

162.55.137[.]20

Hetzner Online GMBH

2021-06-14

2021-06-15

C&C بدون قدرت

37.120.222[.]168

M247 LTD

2021-11-28

2021-12-12

حامی C&C.

198.144.189[.]74

کولوکراسینگ

2021-11-29

2021-11-29

سایت دانلود ابزار پشتیبانی

5.255.97[.]172

گروه زیرساخت BV

2021-09-05

2021-10-28

سایت دانلود ابزار پشتیبانی

IP

ارائه دهنده

اولین بار دیده شد

آخرین بار دیده شده

جزئیات

162.55.137[.]20

Hetzner Online GMBH

2021-06-14

2021-06-15

C&C بدون قدرت

37.120.222[.]168

M247 LTD

2021-11-28

2021-12-12

حامی C&C.

198.144.189[.]74

کولوکراسینگ

2021-11-29

2021-11-29

سایت دانلود ابزار پشتیبانی

5.255.97[.]172

گروه زیرساخت BV

2021-09-05

2021-10-28

سایت دانلود ابزار پشتیبانی

این جدول با استفاده از 13 نسخه چارچوب MITER ATT&CK.

|

تاکتیک |

ID |

نام |

توضیحات: |

|

شناسایی |

پویش فعال: اسکن آسیب پذیری |

بابکت بالستیک نسخههای آسیبپذیر سرورهای Microsoft Exchange را برای بهرهبرداری اسکن میکند. |

|

|

توسعه منابع |

توسعه قابلیت ها: بدافزار |

بابکت بالستیک درب پشتی Sponsor را طراحی و کدگذاری کرد. |

|

|

به دست آوردن قابلیت ها: ابزار |

بابکت بالستیک از ابزارهای متن باز مختلف به عنوان بخشی از کمپین دسترسی حامی استفاده می کند. |

||

|

دسترسی اولیه |

بهره برداری از برنامه عمومی |

بابکت بالستیک در معرض اینترنت را هدف قرار می دهد سرورهای Microsoft Exchange. |

|

|

اعدام |

مترجم دستورات و اسکریپت: Windows Command Shell |

در پشتی Sponsor از پوسته فرمان ویندوز برای اجرای دستورات روی سیستم قربانی استفاده می کند. |

|

|

خدمات سیستم: اجرای خدمات |

درپشتی Sponsor خود را به عنوان یک سرویس تنظیم می کند و پس از اجرای سرویس، عملکردهای اصلی خود را آغاز می کند. |

||

|

اصرار |

ایجاد یا اصلاح فرآیند سیستم: سرویس ویندوز |

حامی با ایجاد سرویسی با راه اندازی خودکار که عملکردهای اصلی خود را در یک حلقه اجرا می کند، پایداری خود را حفظ می کند. |

|

|

تشدید امتیاز |

حساب های معتبر: حساب های محلی |

اپراتورهای بابکت بالستیک پس از بهره برداری اولیه از یک سیستم قبل از استقرار درب پشتی حامی، سعی می کنند اعتبار کاربران معتبر را بدزدند. |

|

|

فرار از دفاع |

Deobfuscate/Decode فایل ها یا اطلاعات |

اسپانسر اطلاعاتی را که رمزگذاری شده و مبهم است را روی دیسک ذخیره می کند و در زمان اجرا آن را از حالت ابهام خارج می کند. |

|

|

فایل ها یا اطلاعات مبهم |

فایل های پیکربندی که درپشتی Sponsor بر روی دیسک نیاز دارد، رمزگذاری شده و مبهم هستند. |

||

|

حساب های معتبر: حساب های محلی |

حامی با امتیازات مدیریت اجرا می شود، احتمالاً با استفاده از اعتبارنامه هایی که اپراتورها روی دیسک پیدا کرده اند. همراه با قراردادهای نامگذاری بی ضرر بابکت بالستیک، این به اسپانسر اجازه می دهد تا با پس زمینه ترکیب شود. |

||

|

دسترسی به اعتبار |

اعتبار از فروشگاه های رمز عبور: اعتبار از مرورگرهای وب |

اپراتورهای بابکت بالستیک از ابزارهای منبع باز برای سرقت اطلاعات کاربری از فروشگاه های رمز عبور در مرورگرهای وب استفاده می کنند. |

|

|

کشف |

کشف سیستم از راه دور |

بابکت بالستیک از ابزار Host2IP که قبلاً توسط Agrius استفاده میشد، برای کشف سایر سیستمها در شبکههای قابل دسترسی و ارتباط نام میزبان و آدرسهای IP آنها استفاده میکند. |

|

|

دستور و کنترل |

مبهم سازی داده ها |

درپشتی Sponsor داده ها را قبل از ارسال به سرور C&C مبهم می کند. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. خودرو / خودروهای الکتریکی، کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- ChartPrime. بازی معاملاتی خود را با ChartPrime ارتقا دهید. دسترسی به اینجا.

- BlockOffsets. نوسازی مالکیت افست زیست محیطی. دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/en/eset-research/sponsor-batch-filed-whiskers-ballistic-bobcats-scan-strike-backdoor/