2012年,美国联邦调查局(FBI) 开始调查一个 报道称涌入 涉及威胁行为者的欺诈事件 将付款重新路由到攻击者控制的帐户。在这些事件中,受害者收到看似合法的电子邮件,其中包含更改预定付款的请求。威胁行为者通常冒充高管或财务和工资人员,并说服受害者将付款重新发送到其他银行账户。这些第一个实例 商业电子邮件泄露 (BEC)利用这种简单但高效的方案发起了长达十年的攻击。尽管威胁不断演变,威胁行为者仍继续使用网络钓鱼攻击来窃取凭据,然后发送欺诈性发票以索取付款。数千个组织损失了数十亿美元。

过去十年我们学到了什么?

当 BEC 首次被发现时,执法部门将其称为“电子邮件中的人”欺诈。由于当时大部分资金被汇往中国、日本和韩国,执法部门认为威胁行为者可能是总部位于亚洲的有组织犯罪集团。多项调查证实,这些计划是相互关联的,而且这笔钱最终落入了位于尼日利亚的威胁行为者手中。

BEC 欺诈源自尼日利亚有组织的犯罪团伙,这些团伙开展的活动包括爱情诈骗、预付费计划(也称为“尼日利亚王子”或“419”诈骗)和老年人诈骗。较低的进入门槛和高额回报的潜力吸引了更多的威胁团体。由于这些方案的技术方面相对简单,因此几乎没有技术能力的威胁行为者也可以发起成功的攻击。

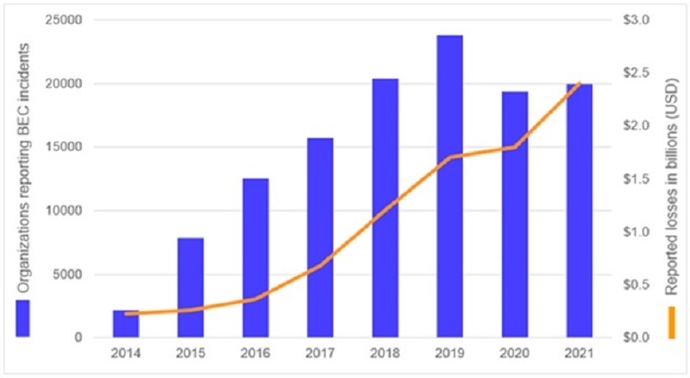

到 2014 年,执法部门和金融机构之间的合作让人们对 BEC 计划有了更清晰的了解。随着 BEC 策略、技术和程序 (TTP) 的成熟,财务损失和受影响组织的数量不断增加。 2014年,美国互联网犯罪投诉中心(IC3) 收到 2,417 起 BEC 投诉,损失总计 226 亿美元。这些数字稳步增长,直到 2020 年报告的事件有所减少。然而,这种下降可能是由于 COVID-19 大流行扰乱了正常的业务流程。势头 恢复 2021 年,投诉数量为 19,954 起,调整后损失近 2.4 亿美元。

谁在进行 BEC 攻击?

迄今为止,绝大多数 BEC 业务 仍然起源于尼日利亚。许多尼日利亚欺诈组织将 BEC 纳入其现有的犯罪活动,并教导其他威胁行为者如何操作这些计划。每个小组都确定了自己的目标,重点关注特定的地理区域、组织角色(例如首席财务官、财务经理、会计师)和行业。 2016 年,Secureworks 研究人员 估计 该 黄金天际线 威胁组织(也称为 Wire-Wire Group 1)每年窃取约 3 万美元。到 2018 年,Secureworks 研究表明 金帆船 威胁组织平均每年试图窃取 6.7 万美元。

由于这些方案的盈利能力,其他地区的网络犯罪分子开始采用 BEC。东欧团体表现出特别的老练。例如,俄罗斯网络犯罪集团 宇宙Lyn 使用双重冒充方案成功锁定跨国公司的高级管理人员。威胁行为者冒充公司首席执行官,然后冒充负责促进收购的合法律师的身份。它们提示受害者将钱汇至攻击者控制的账户。

尽管 BEC 攻击已扩展到其他地区,但没有一个能与尼日利亚的攻击量相媲美。尼日利亚的欺诈生态系统在过去十年中不断发展和繁荣。数百个社交媒体资料炫耀从这些攻击中获得的财富,以招募尼日利亚的参与者,那里的平均月薪为 小于$ 800.

为什么 BEC 仍然流行?

尽管 BEC 逮捕了数千人,但这些计划在网络犯罪分子中仍然很受欢迎。企业对企业支付是最常见的目标,但 BEC 攻击者也会攻击其他支付方式。薪资系统已 操纵 添加虚构员工并将资金发送至关联账户。 BEC演员也发起攻击 房地产交易 并重新安排房屋付款。

虽然安全控制可以检测电子邮件帐户的泄露,但技术的作用也有限。随着威胁行为者继续使用受害者的帐户或转向攻击者控制的基础设施,检测变得更具挑战性。组织应实施技术主动安全防御,例如多因素身份验证和 有条件访问以及人工流程,例如在执行高风险操作之前通过可信的联系方式验证请求,以及培训员工对电子邮件采取“信任但验证”的方法。

全球金融机构、政府机构、私营企业和执法部门之间的协调已开始减轻 BEC 攻击的影响。 2021年,IC3回收资产团队帮助金融机构 恢复 大约 74% 的被盗资金被追查。降低这些攻击的盈利能力可能会降低对威胁行为者的吸引力,并导致 BEC 欺诈的减少。

- 硬币聪明。 欧洲最好的比特币和加密货币交易所。了解更多

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://www.darkreading.com/endpoint/the-evolution-of-business-email-compromise