นักวิจัยของ ESET ให้การวิเคราะห์การโจมตีที่ดำเนินการโดยผู้คุกคามที่เกี่ยวข้องกับจีนซึ่งไม่เปิดเผยก่อนหน้านี้ซึ่งเราตั้งชื่อว่า Blackwood และเราเชื่อว่าได้ดำเนินการมาตั้งแต่ปี 2018 เป็นอย่างน้อย ผู้โจมตีส่งอุปกรณ์ฝังที่ซับซ้อนซึ่งเราตั้งชื่อว่า NSPX30 ผ่านทางฝ่ายตรงข้าม -in-the-middle (AitM) โจมตีเพื่อแย่งชิงคำขออัปเดตจากซอฟต์แวร์ที่ถูกกฎหมาย

ประเด็นสำคัญในโพสต์บล็อกนี้:

- เราค้นพบว่ามีการปรับใช้ NSPX30 ผ่านกลไกการอัปเดตของซอฟต์แวร์ที่ถูกต้องตามกฎหมาย เช่น Tencent QQ, WPS Office และ Sogou Pinyin

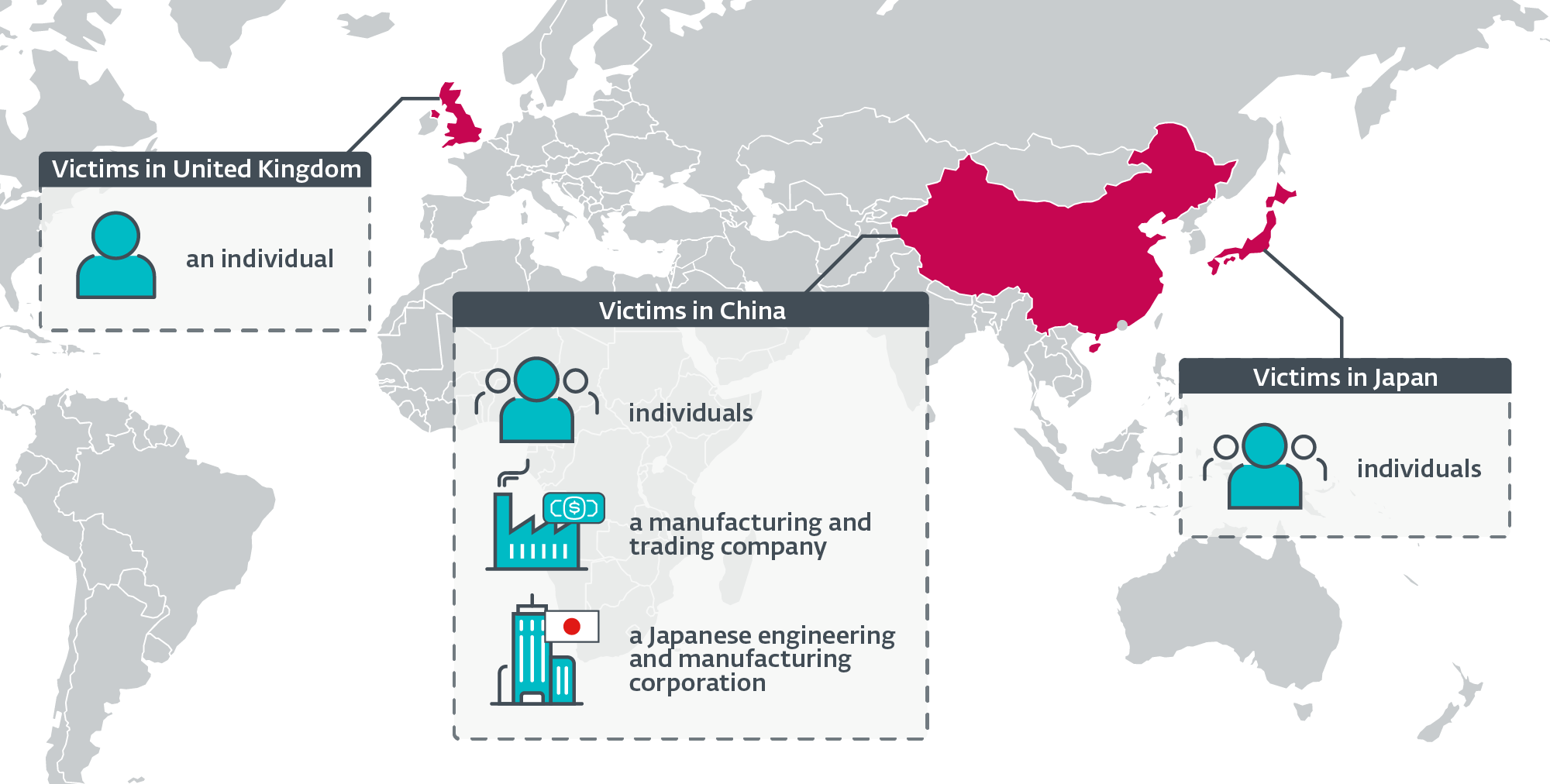

- เราตรวจพบการฝังในการโจมตีแบบกำหนดเป้าหมายต่อบริษัทจีนและญี่ปุ่น รวมถึงบุคคลที่อยู่ในประเทศจีน ญี่ปุ่น และสหราชอาณาจักร

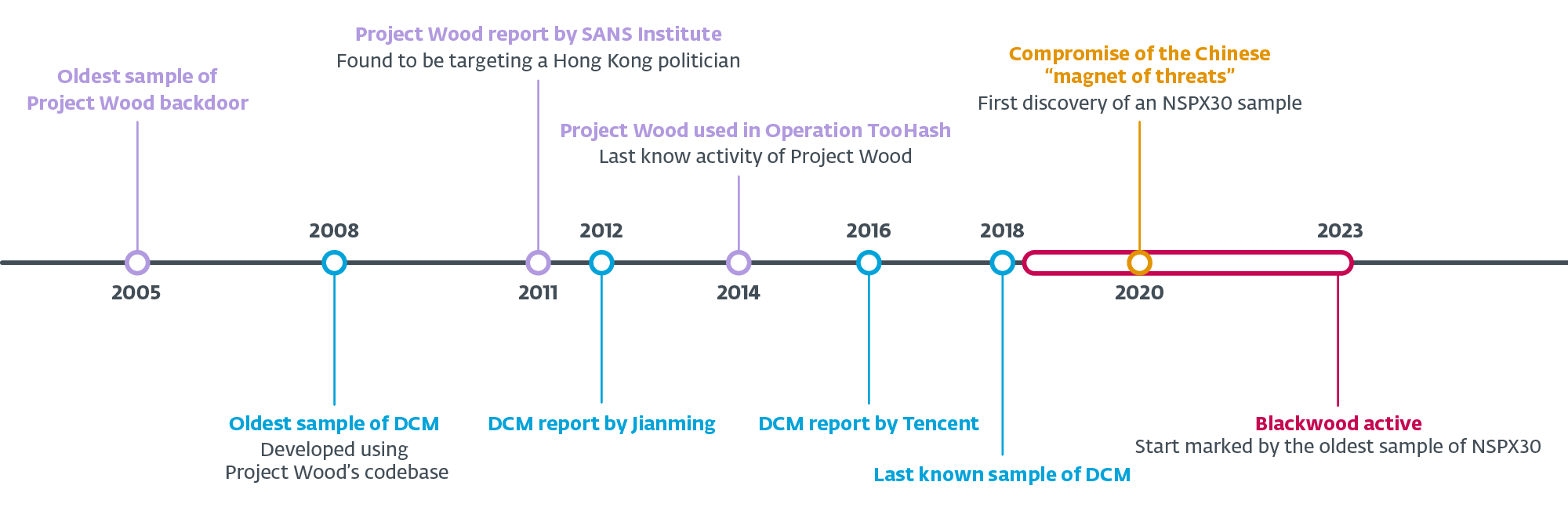

- งานวิจัยของเราติดตามวิวัฒนาการของ NSPX30 ย้อนกลับไปถึงประตูหลังเล็กๆ ตั้งแต่ปี 2005 ที่เราตั้งชื่อว่า Project Wood ซึ่งออกแบบมาเพื่อรวบรวมข้อมูลจากเหยื่อของมัน

- NSPX30 เป็นอุปกรณ์ปลูกถ่ายแบบหลายขั้นตอนที่มีส่วนประกอบหลายอย่าง เช่น ตัวหยด ตัวติดตั้ง ตัวโหลด ตัวจัดการออเคสตรา และประตูหลัง ทั้งสองอย่างหลังมีชุดปลั๊กอินของตัวเอง

- อุปกรณ์ฝังนี้ได้รับการออกแบบโดยคำนึงถึงความสามารถของผู้โจมตีในการสกัดกั้นแพ็กเก็ต ซึ่งช่วยให้ผู้ปฏิบัติงาน NSPX30 สามารถซ่อนโครงสร้างพื้นฐานของตนได้

- NSPX30 ยังสามารถแสดงรายการตัวเองในโซลูชันป้องกันมัลแวร์ของจีนหลายตัวได้

- เราถือว่ากิจกรรมนี้เป็นกลุ่ม APT ใหม่ที่เราตั้งชื่อว่า Blackwood

โปรไฟล์ของแบล็ควูด

Blackwood เป็นกลุ่ม APT ในเครือจีน ซึ่งดำเนินธุรกิจมาตั้งแต่ปี 2018 เป็นอย่างน้อย โดยมีส่วนร่วมในการปฏิบัติการจารกรรมทางไซเบอร์ต่อบุคคลและบริษัทของจีนและญี่ปุ่น Blackwood มีความสามารถในการโจมตีศัตรูที่อยู่ตรงกลางเพื่อส่งมอบอุปกรณ์เทียมที่เราตั้งชื่อว่า NSPX30 ผ่านการอัพเดตซอฟต์แวร์ที่ถูกต้องตามกฎหมาย และเพื่อซ่อนตำแหน่งของเซิร์ฟเวอร์คำสั่งและควบคุมโดยการสกัดกั้นการรับส่งข้อมูลที่สร้างโดยอุปกรณ์ฝัง

ภาพรวมของแคมเปญ

ในปี 2020 มีการตรวจพบกิจกรรมที่เป็นอันตรายจำนวนมากบนระบบเป้าหมายที่ตั้งอยู่ในจีน เครื่องนี้กลายเป็นสิ่งที่เรามักเรียกกันว่า "แม่เหล็กดึงดูด" เนื่องจากเราตรวจพบความพยายามของผู้โจมตีในการใช้ชุดเครื่องมือมัลแวร์ที่เกี่ยวข้องกับกลุ่ม APT ต่างๆ: แพนด้าที่หลบเลี่ยง, หลัวยูและผู้แสดงภัยคุกคามคนที่สามที่เราติดตามในชื่อ LittleBear

ในระบบนั้น เรายังตรวจพบไฟล์ที่น่าสงสัยซึ่งไม่ได้อยู่ในชุดเครื่องมือของทั้งสามกลุ่มนั้น สิ่งนี้ทำให้เราเริ่มการตรวจสอบรากเทียมที่เราตั้งชื่อว่า NSPX30 เราสามารถติดตามวิวัฒนาการของมันย้อนกลับไปถึงปี 2005 ได้

ตามการวัดและส่งข้อมูลทางไกลของ ESET ตรวจพบการฝังบนอุปกรณ์จำนวนไม่มาก ผู้เสียหายได้แก่:

- บุคคลที่ไม่ปรากฏชื่อที่อยู่ในประเทศจีนและญี่ปุ่น

- บุคคลที่พูดภาษาจีนไม่ปรากฏชื่อซึ่งเชื่อมต่อกับเครือข่ายของมหาวิทยาลัยวิจัยสาธารณะที่มีชื่อเสียงในสหราชอาณาจักร

- บริษัทผู้ผลิตและการค้าขนาดใหญ่ในประเทศจีน และ

- สำนักงานในประเทศจีนของบริษัทญี่ปุ่นในสาขาวิศวกรรมและการผลิต

นอกจากนี้เรายังสังเกตเห็นว่าผู้โจมตีพยายามที่จะประนีประนอมระบบอีกครั้งหากสูญเสียการเข้าถึง

รูปที่ 1 คือการกระจายทางภูมิศาสตร์ของเป้าหมายของ Blackwood ตามการวัดและส่งข้อมูลทางไกลของ ESET

วิวัฒนาการของ NSPX30

ในระหว่างการวิจัยประสาทเทียม NSPX30 เราได้เชื่อมโยงวิวัฒนาการของมันกลับไปถึงบรรพบุรุษในยุคแรก ซึ่งเป็นประตูหลังที่เรียบง่ายที่เราตั้งชื่อว่า Project Wood ตัวอย่าง Project Wood ที่เก่าแก่ที่สุดที่เราพบนั้นรวบรวมในปี 2005 และดูเหมือนว่าจะถูกใช้เป็นโค้ดเบสในการสร้างรากฟันเทียมหลายชิ้น อุปกรณ์ปลูกถ่ายดังกล่าวชนิดหนึ่งซึ่งมีการพัฒนา NSPX30 ได้รับการตั้งชื่อว่า DCM โดยผู้เขียนในปี 2008

รูปที่ 2 แสดงให้เห็นลำดับเวลาของการพัฒนาเหล่านี้ โดยอิงตามการวิเคราะห์ตัวอย่างในคอลเลกชันของเราและการวัดและส่งข้อมูลทางไกลของ ESET รวมถึงเอกสารสาธารณะ อย่างไรก็ตาม เหตุการณ์และข้อมูลที่บันทึกไว้ในที่นี้ยังคงเป็นภาพที่ไม่สมบูรณ์ของการพัฒนาและกิจกรรมที่เป็นอันตรายเกือบสองทศวรรษโดยผู้ก่อภัยคุกคามจำนวนหนึ่งที่ไม่รู้จัก

ในส่วนต่อไปนี้ เราจะอธิบายการค้นพบบางส่วนของเราเกี่ยวกับ Project Wood, DCM และ NSPX30

โครงการไม้

จุดเริ่มต้นในวิวัฒนาการของการปลูกถ่ายเหล่านี้คือประตูหลังเล็กๆ ที่รวบรวมเมื่อวันที่ 9 มกราคมth, 2005 ตามการประทับเวลาที่มีอยู่ในส่วนหัว PE ของส่วนประกอบทั้งสอง - ตัวโหลดและประตูหลัง อย่างหลังมีความสามารถในการรวบรวมข้อมูลระบบและเครือข่ายตลอดจนบันทึกการกดแป้นพิมพ์และถ่ายภาพหน้าจอ

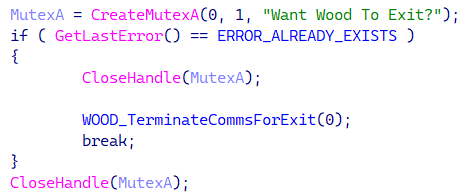

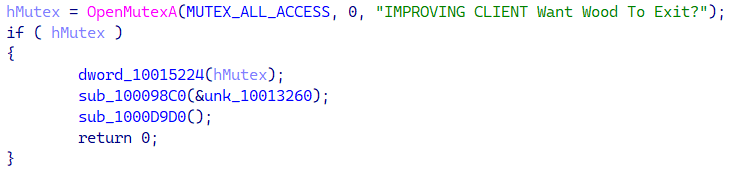

เราตั้งชื่อแบ็คดอร์ Project Wood ตามชื่อ mutex ที่เกิดซ้ำ ดังแสดงในรูปที่ 3

การประทับเวลาการรวบรวมเป็นตัวบ่งชี้ที่ไม่น่าเชื่อถือ เนื่องจากผู้โจมตีสามารถแก้ไขได้ ดังนั้น ในกรณีนี้ เราจึงพิจารณาจุดข้อมูลเพิ่มเติม ขั้นแรก การประทับเวลาจากส่วนหัว PE ของตัวโหลดและตัวอย่างประตูหลัง ดูตารางที่ 1 เวลาในการคอมไพล์ของทั้งสองส่วนประกอบต่างกันเพียง 17 วินาที

ตารางที่ 1 การประทับเวลาการรวบรวม PE ในส่วนประกอบจากตัวอย่างปี 2005

|

SHA-1 |

ชื่อไฟล์ |

การประทับเวลาการรวบรวม PE |

รายละเอียด |

|

9A1B575BCA0DC969B134 |

MainFuncOften.dll |

2005-01-09 08:21:22 |

โครงการประตูหลังไม้ การประทับเวลาจากตารางส่งออกตรงกับการประทับเวลาการคอมไพล์ PE |

|

834EAB42383E171DD6A4 |

N / A |

2005-01-09 08:21:39 |

ตัวโหลด Project Wood มีประตูหลังที่ฝังไว้เป็นทรัพยากร |

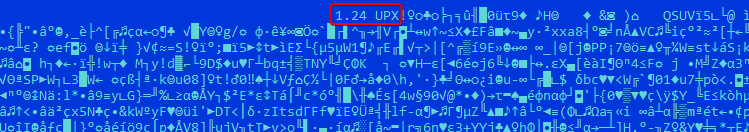

จุดข้อมูลที่สองมาจากตัวอย่างหยดที่ถูกบีบอัดโดยใช้ ส่วนขยาย UPX. เครื่องมือนี้จะแทรกเวอร์ชัน (รูปที่ 4) ลงในไฟล์บีบอัดผลลัพธ์ - ในกรณีนี้คือ UPX เวอร์ชัน 1.24 ซึ่งก็คือ เผยแพร่ใน 2003ก่อนวันรวบรวมตัวอย่าง

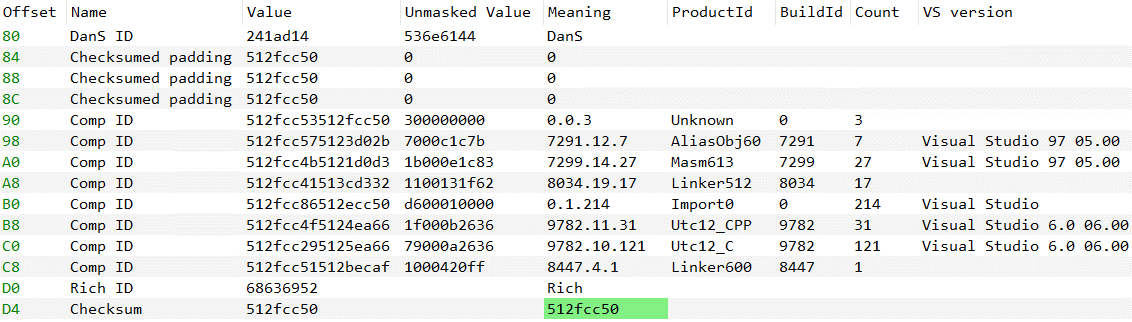

จุดข้อมูลที่สามคือข้อมูลเมตาที่ถูกต้องจาก PE Rich Headers (รูปที่ 5) ซึ่งระบุว่าตัวอย่างถูกคอมไพล์โดยใช้ Visual Studio 6.0 เผยแพร่ใน 1998ก่อนวันรวบรวมตัวอย่าง

เราประเมินว่าไม่น่าเป็นไปได้ที่การประทับเวลา ข้อมูลเมตา Rich Headers และเวอร์ชัน UPX จะถูกจัดการโดยผู้โจมตี

เอกสารสาธารณะ

ตาม เอกสารทางเทคนิค เผยแพร่โดยสถาบัน SANS เมื่อเดือนกันยายน พ.ศ. 2011 มีการใช้แบ็คดอร์ที่ไม่มีชื่อและไม่มีการระบุแหล่งที่มา (Project Wood) เพื่อกำหนดเป้าหมายบุคคลสำคัญทางการเมืองจากฮ่องกงผ่านอีเมลฟิชชิ่ง

ในเดือนตุลาคม 2014 G DATA เผยแพร่ a รายงาน ของแคมเปญชื่อ Operation TooHash ซึ่งนับตั้งแต่นั้นมาก็มีสาเหตุมาจาก เจลเซเมียม เอพีที กรุ๊ป. รูทคิท G DATA ชื่อ DirectsX โหลดตัวแปรของประตูหลัง Project Wood (ดูรูปที่ 6) พร้อมคุณสมบัติบางอย่างที่เห็นใน DCM และใหม่กว่าใน NSPX30 เช่น การอนุญาตรายการตัวเองในผลิตภัณฑ์ความปลอดภัยทางไซเบอร์ (รายละเอียดภายหลังในตารางที่ 4)

DCM หรือที่รู้จักกันในชื่อ Dark Spectre

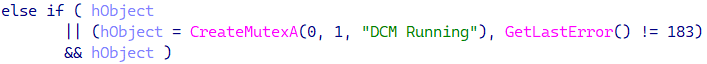

Project Wood ยุคแรกทำหน้าที่เป็นฐานรหัสสำหรับหลายโครงการ หนึ่งในนั้นคือการปลูกถ่ายที่เรียกว่า DCM (ดูรูปที่ 7) โดยผู้เขียน

รายงานจาก Tencent ในปี 2016 อธิบายถึงตัวแปร DCM ที่ได้รับการพัฒนามากขึ้นซึ่งอาศัยความสามารถของ AitM ของผู้โจมตีเพื่อโจมตีเหยื่อโดยส่งตัวติดตั้ง DCM เป็นการอัพเดตซอฟต์แวร์ และเพื่อขโมยข้อมูลผ่านคำขอ DNS ไปยังเซิร์ฟเวอร์ที่ถูกต้อง ครั้งสุดท้ายที่เราสังเกตเห็น DCM ใช้ในการโจมตีคือในปี 2018

เอกสารสาธารณะ

DCM ได้รับการบันทึกครั้งแรกโดยบริษัทจีน เจียงมินในปี 2012แม้ว่า ณ จุดนั้นจะไม่มีใครตั้งชื่อ และต่อมาก็ถูกตั้งชื่อว่า Dark Spectre โดย เทนเซ็นต์ในปี 2016.

NSPX30

ตัวอย่างที่เก่าแก่ที่สุดของ NSPX30 ที่เราพบถูกรวบรวมเมื่อวันที่ 6 มิถุนายนthปี 2018 NSPX30 มีการกำหนดค่าองค์ประกอบที่แตกต่างจาก DCM เนื่องจากการดำเนินการถูกแบ่งออกเป็นสองขั้นตอน โดยอาศัยความสามารถ AitM ของผู้โจมตีอย่างเต็มที่ รหัสของ DCM ถูกแบ่งออกเป็นส่วนประกอบเล็กๆ

เราตั้งชื่อการปลูกถ่ายตามเส้นทาง PDB ที่พบในตัวอย่างปลั๊กอิน:

- Z:พื้นที่ทำงานmm32NSPX30ปลั๊กอินปลั๊กอินb001.pdb

- Z:WorkspaceCodeMMX30ProtrunkMMPluginshookdllReleasehookdll.pdb

เราเชื่อว่า NSP อ้างถึงเทคนิคการคงอยู่: DLL ของตัวโหลดถาวร ซึ่งมีชื่ออยู่บนดิสก์ msnsp.dllมีชื่ออยู่ภายใน mynsp.dll (ตามข้อมูล Export Table) อาจเป็นเพราะติดตั้งเป็น Winsock nAMEsก้าว pโรไวเดอร์ (NSP)

สุดท้ายนี้ เท่าที่เราทราบ NSPX30 ยังไม่ได้รับการจัดทำเอกสารต่อสาธารณะก่อนที่จะมีการเผยแพร่นี้

การวิเคราะห์ทางเทคนิค

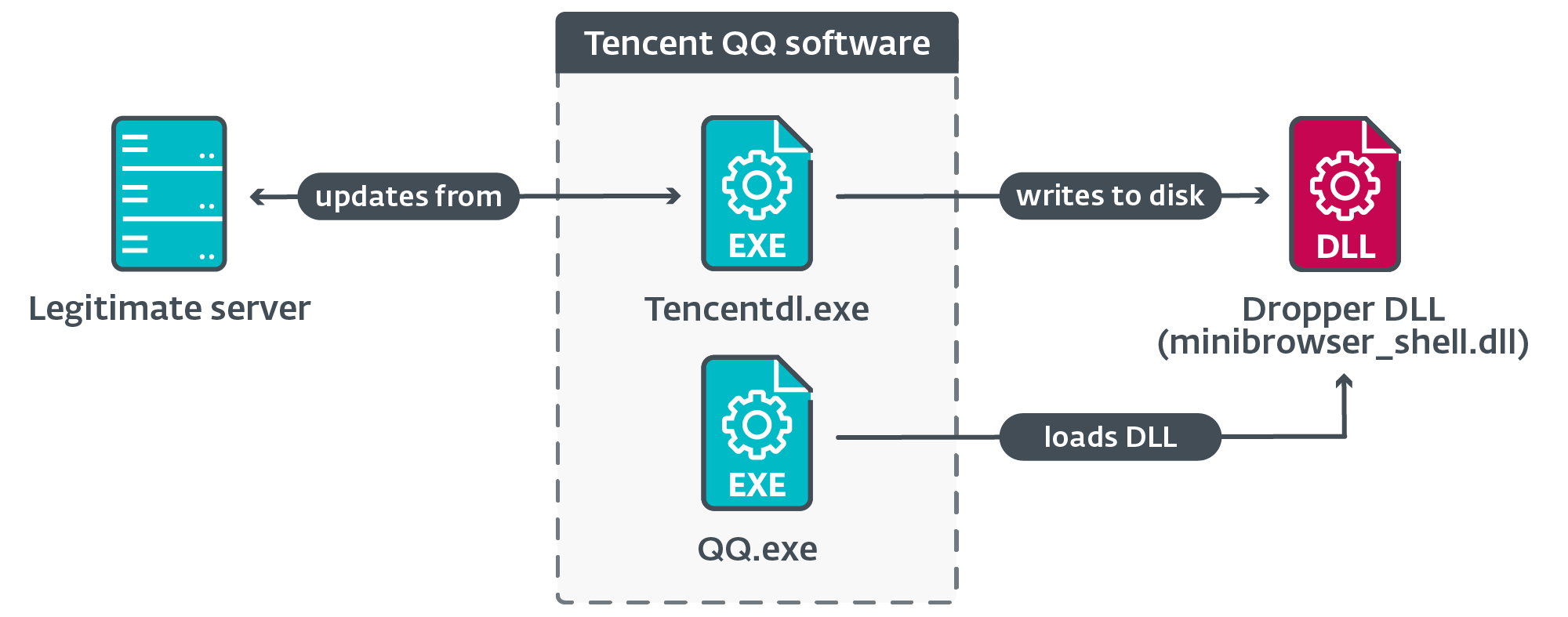

เมื่อใช้การตรวจวัดทางไกลของ ESET เราพบว่าเครื่องถูกบุกรุกเมื่อซอฟต์แวร์ที่ถูกกฎหมายพยายามดาวน์โหลดการอัพเดตจากเซิร์ฟเวอร์ที่ถูกกฎหมายโดยใช้โปรโตคอล HTTP (ที่ไม่ได้เข้ารหัส) การอัปเดตซอฟต์แวร์ที่ถูกแย่งชิงนั้นรวมถึงซอฟต์แวร์ยอดนิยมของจีน เช่น Tencent QQ, Sogou Pinyin และ WPS Office

ภาพประกอบของห่วงโซ่การดำเนินการดังที่เห็นในการวัดและส่งข้อมูลทางไกลของ ESET แสดงในรูปที่ 8

ในตารางที่ 2 เราแสดงตัวอย่าง URL และที่อยู่ IP ซึ่งโดเมนได้รับการแก้ไขบนระบบของผู้ใช้ ณ เวลาที่ดาวน์โหลดเกิดขึ้น

ตารางที่ 2. URL ที่สังเกตได้, ที่อยู่ IP ของเซิร์ฟเวอร์ และชื่อกระบวนการของส่วนประกอบตัวดาวน์โหลดที่ถูกต้อง

|

URL |

เห็นครั้งแรก |

ที่อยู่ IP |

ASN |

ดาวน์โหลด |

|

http://dl_dir.qq[.]com/ |

2021-10-17 |

183.134.93[.]171 |

AS58461 (ไชน่าเน็ต) |

Tencentdl.exe |

ตามข้อมูลการวัดและส่งข้อมูลทางไกลของ ESET และ DNS แบบพาสซีฟ ที่อยู่ IP ที่พบในกรณีอื่นจะเชื่อมโยงกับโดเมนจากบริษัทซอฟต์แวร์ที่ถูกกฎหมาย เราได้ลงทะเบียนการเชื่อมต่อไว้หลายล้านครั้งในบางส่วน และเราเห็นว่าส่วนประกอบซอฟต์แวร์ที่ถูกกฎหมายถูกดาวน์โหลดจากที่อยู่ IP เหล่านั้น

สมมติฐานการปลูกถ่ายเครือข่าย

ผู้โจมตีสามารถส่งมอบ NSPX30 ได้แม่นยำเพียงใด เนื่องจากเรายังไม่ทราบถึงการอัปเดตที่เป็นอันตราย เนื่องจากเรายังไม่พบเครื่องมือที่ช่วยให้ผู้โจมตีสามารถประนีประนอมเป้าหมายของพวกเขาตั้งแต่แรกได้

จากประสบการณ์ของเราเองกับผู้แสดงภัยคุกคามที่อยู่ในแนวเดียวกับจีนซึ่งแสดงความสามารถเหล่านี้ (แพนด้าที่หลบเลี่ยง และ เดอะวิซาร์ดส์) รวมถึงงานวิจัยล่าสุดเกี่ยวกับการปลูกถ่ายเราเตอร์ที่มีสาเหตุมาจาก แบล็คเทค และ คามาโร ดราก้อน (หรือที่รู้จัก มัสแตง แพนด้า) เราคาดการณ์ว่าผู้โจมตีกำลังปรับใช้เครือข่ายเทียมในเครือข่ายของเหยื่อ ซึ่งอาจบนอุปกรณ์เครือข่ายที่มีช่องโหว่ เช่น เราเตอร์หรือเกตเวย์

ข้อเท็จจริงที่เราไม่พบข้อบ่งชี้ของการเปลี่ยนเส้นทางการรับส่งข้อมูลผ่าน DNS อาจบ่งชี้ว่าเมื่อเครือข่ายเสริมที่ตั้งสมมุติฐานสกัดกั้นการรับส่งข้อมูล HTTP ที่ไม่ได้เข้ารหัสที่เกี่ยวข้องกับการอัปเดต ระบบจะตอบกลับด้วยหยดของเครือข่ายเสริม NSPX30 ในรูปแบบของ DLL, ไฟล์ปฏิบัติการ หรือไฟล์เก็บถาวร ZIP ที่มี DLL

ก่อนหน้านี้ เราได้กล่าวไว้ว่าอุปกรณ์ฝัง NSPX30 ใช้ความสามารถในการสกัดกั้นแพ็กเก็ตของผู้โจมตีเพื่อปกปิดชื่อโครงสร้างพื้นฐาน C&C ของตน ในส่วนย่อยต่อไปนี้ เราจะอธิบายวิธีการดำเนินการดังกล่าว

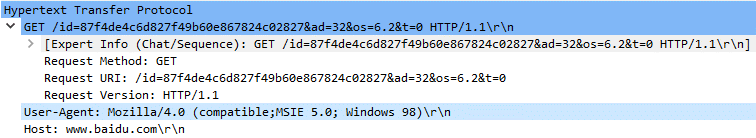

การสกัดกั้น HTTP

ในการดาวน์โหลดแบ็คดอร์ ผู้ดำเนินการดำเนินการร้องขอ HTTP (รูปที่ 9) ไปยังเว็บไซต์ของ Baidu ซึ่งเป็นเครื่องมือค้นหาและผู้ให้บริการซอฟต์แวร์ของจีนที่ถูกกฎหมาย โดยมีคุณลักษณะที่แปลกประหลาด User-Agent ปลอมตัวเป็น Internet Explorer บน Windows 98 การตอบสนองจากเซิร์ฟเวอร์จะถูกบันทึกลงในไฟล์ซึ่งคอมโพเนนต์แบ็คดอร์ถูกแยกและโหลดลงในหน่วยความจำ

พื้นที่ คำขอ-URI เป็นแบบกำหนดเองและรวมข้อมูลจากผู้จัดทำและระบบที่ถูกบุกรุก ในคำขอที่ไม่ถูกสกัดกั้น การออกคำขอดังกล่าวไปยังเซิร์ฟเวอร์ที่ถูกต้องตามกฎหมายจะส่งคืนรหัสข้อผิดพลาด 404 แบ็คดอร์ใช้ขั้นตอนที่คล้ายกันในการดาวน์โหลดปลั๊กอิน โดยใช้วิธีที่แตกต่างออกไปเล็กน้อย คำขอ-URI.

การฝังเครือข่ายจะต้องค้นหาคำขอ HTTP GET www.ไป่ตู้.com ด้วยความเก่าแก่นั้นโดยเฉพาะ User-Agent และวิเคราะห์ คำขอ-URI เพื่อกำหนดว่าจะต้องส่งเพย์โหลดใด

การสกัดกั้น UDP

ในระหว่างการเริ่มต้น ประตูหลังจะสร้างซ็อกเก็ตการฟัง UDP แบบพาสซีฟ และปล่อยให้ระบบปฏิบัติการกำหนดพอร์ต ผู้โจมตีที่ใช้ประตูหลังแบบพาสซีฟอาจมีความซับซ้อนได้ เช่น หากไฟร์วอลล์หรือเราเตอร์ที่ใช้ NAT ป้องกันการสื่อสารขาเข้าจากภายนอกเครือข่าย นอกจากนี้ ตัวควบคุมของรากฟันเทียมจำเป็นต้องทราบที่อยู่ IP และพอร์ตที่แน่นอนของเครื่องที่ถูกบุกรุกเพื่อติดต่อกับประตูหลัง

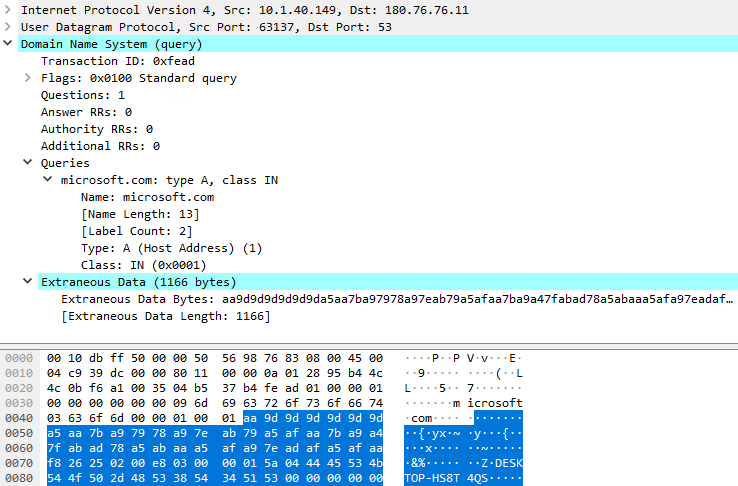

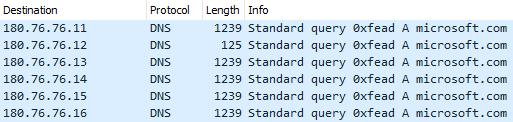

เราเชื่อว่าผู้โจมตีสามารถแก้ไขปัญหาหลังได้โดยใช้พอร์ตเดียวกับที่ประตูหลังฟังคำสั่งเพื่อขโมยข้อมูลที่รวบรวมมาด้วย ดังนั้นผู้ฝังเครือข่ายจะรู้ได้อย่างแน่ชัดว่าจะส่งต่อแพ็กเก็ตไปที่ใด ตามค่าเริ่มต้น ขั้นตอนการกรองข้อมูลจะเริ่มต้นหลังจากสร้างซ็อกเก็ตแล้ว และประกอบด้วยแบบสอบถาม DNS สำหรับ microsoft.com โดเมน; ข้อมูลที่รวบรวมจะถูกผนวกเข้ากับแพ็กเก็ต DNS รูปที่ 10 แสดงการจับแบบสอบถาม DNS แรกที่ส่งโดยประตูหลัง

แบบสอบถาม DNS แรกถูกส่งไปยัง 180.76.76[.]11:53 (เซิร์ฟเวอร์ที่ไม่ได้เปิดเผยบริการ DNS ใดๆ ณ เวลาที่เขียน) และสำหรับการสืบค้นแต่ละรายการต่อไปนี้ ที่อยู่ IP ปลายทางจะเปลี่ยนเป็นที่อยู่ถัดไป ดังแสดงในรูปที่ 11

พื้นที่ 180.76.76.0/24 เครือข่ายเป็นของ Baidu และที่น่าสนใจคือเซิร์ฟเวอร์บางตัวที่ที่อยู่ IP เหล่านี้เปิดเผยบริการ DNS เช่น 180.76.76.76ซึ่งเป็นของไป่ตู้ บริการ DNS สาธารณะ.

เราเชื่อว่าเมื่อแพ็กเก็ตการสืบค้น DNS ถูกดักจับ เครือข่ายที่ฝังตัวจะส่งต่อแพ็กเก็ตเหล่านั้นไปยังเซิร์ฟเวอร์ของผู้โจมตี อุปกรณ์ฝังสามารถกรองแพ็คเก็ตได้อย่างง่ายดายโดยการรวมค่าหลายค่าเพื่อสร้างลายนิ้วมือ เช่น:

- ที่อยู่ IP ปลายทาง

- พอร์ต UDP (เราสังเกต 53, 4499และ 8000),

- รหัสธุรกรรมของการจับคู่แบบสอบถาม DNS 0xFEAD,

- ชื่อโดเมน และ

- แบบสอบถาม DNS พร้อมข้อมูลที่ไม่เกี่ยวข้องต่อท้าย

ความคิดสุดท้าย

การใช้ความสามารถของ AitM ของผู้โจมตีเพื่อสกัดกั้นแพ็คเก็ตเป็นวิธีที่ชาญฉลาดในการซ่อนตำแหน่งของโครงสร้างพื้นฐาน C&C ของพวกเขา เราสังเกตเห็นเหยื่อที่อยู่นอกประเทศจีน ซึ่งก็คือในญี่ปุ่นและสหราชอาณาจักร ซึ่งผู้ควบคุมระบบสามารถติดตั้งประตูหลังได้ ผู้โจมตีจึงส่งคำสั่งไปที่ประตูหลังเพื่อดาวน์โหลดปลั๊กอิน ตัวอย่างเช่น เหยื่อจากสหราชอาณาจักรได้รับปลั๊กอินสองตัวที่ออกแบบมาเพื่อรวบรวมข้อมูลและการแชทจาก Tencent QQ ดังนั้นเราจึงรู้ว่าระบบ AitM อยู่ในตำแหน่งและใช้งานได้ และเราต้องสันนิษฐานว่ากลไกการกรองก็เป็นเช่นนั้นเช่นกัน

เซิร์ฟเวอร์บางตัว – เช่นใน 180.76.76.0/24 เครือข่าย - ดูเหมือนจะเป็นเช่นนั้น แคสต์แล้วซึ่งหมายความว่าอาจมีเซิร์ฟเวอร์หลายเครื่องที่ตั้งอยู่ในตำแหน่งทางภูมิศาสตร์ทั่วโลกเพื่อตอบกลับคำขอที่เข้ามา (ถูกต้องตามกฎหมาย) สิ่งนี้ชี้ให้เห็นว่าการสกัดกั้นเครือข่ายมีแนวโน้มที่จะดำเนินการใกล้กับเป้าหมายมากกว่าใกล้กับเครือข่ายของ Baidu การสกัดกั้นจาก ISP ของจีนก็ไม่น่าเป็นไปได้เช่นกัน เนื่องจาก Baidu มีโครงสร้างพื้นฐานเครือข่ายบางส่วนอยู่นอกประเทศจีน ดังนั้นเหยื่อที่อยู่นอกประเทศจีนจึงไม่สามารถผ่าน ISP ของจีนเพื่อเข้าถึงบริการของ Baidu

NSPX30

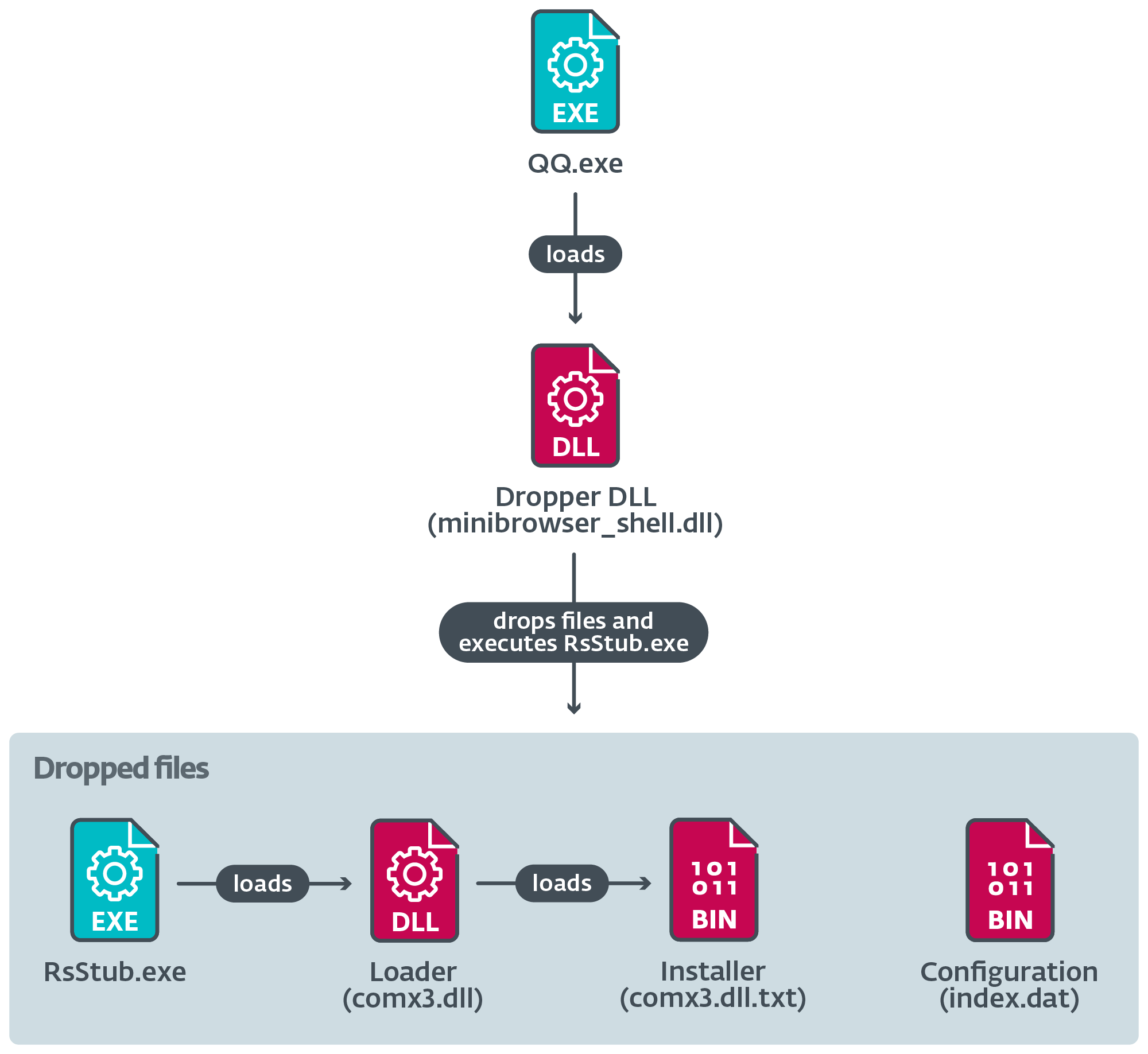

ในส่วนต่อไปนี้ เราจะอธิบายขั้นตอนหลักของการดำเนินการมัลแวร์

1 เวที

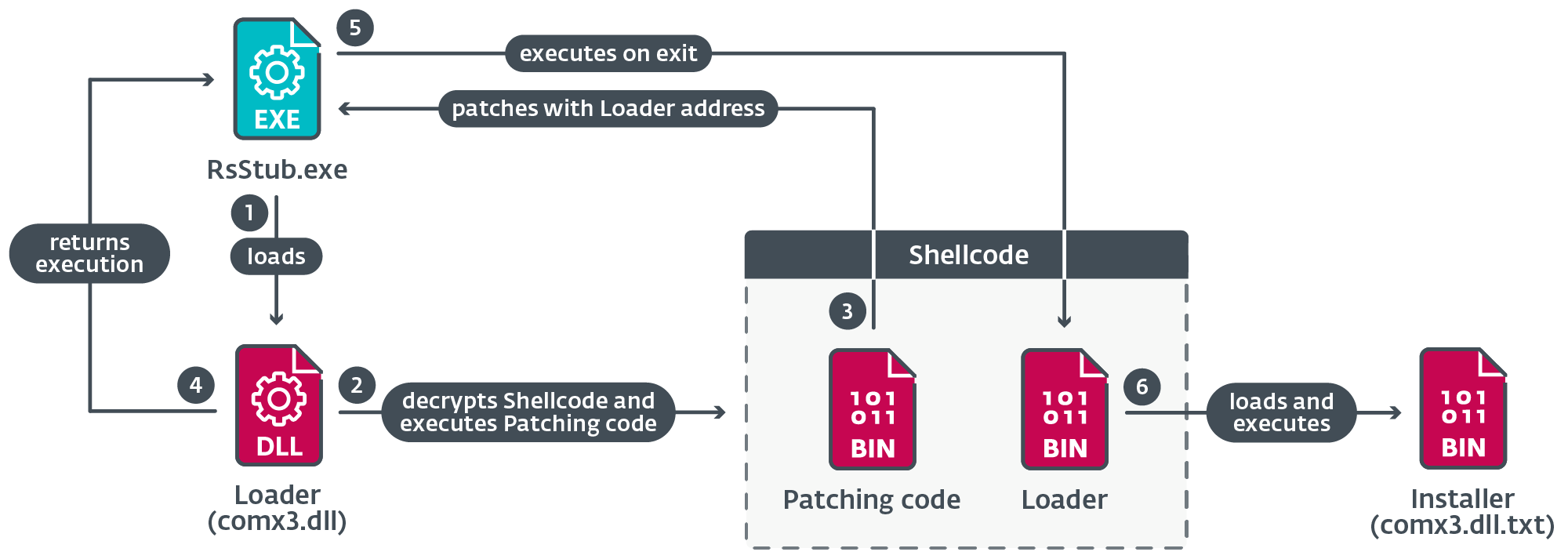

รูปที่ 12 แสดงให้เห็นถึงห่วงโซ่การดำเนินการเมื่อส่วนประกอบที่ถูกต้องโหลด DLL แบบหยดที่เป็นอันตรายซึ่งสร้างไฟล์หลายไฟล์บนดิสก์

หยดดำเนินการ RsStub.exeซึ่งเป็นส่วนประกอบซอฟต์แวร์ที่ถูกต้องตามกฎหมายของผลิตภัณฑ์ต่อต้านมัลแวร์ Rising Antivirus ของจีน ซึ่งถูกนำไปใช้ในทางที่ผิดเพื่อโหลดโปรแกรมที่เป็นอันตราย comx3.dll.

รูปที่ 13 แสดงให้เห็นถึงขั้นตอนสำคัญที่ดำเนินการระหว่างการดำเนินการของส่วนประกอบนี้

เมื่อ RsStub.exe โทร ออกจากกระบวนการฟังก์ชันตัวโหลดจากเชลล์โค้ดจะถูกดำเนินการแทนโค้ดฟังก์ชัน API ที่ถูกต้อง

ตัวโหลดจะถอดรหัส DLL ของตัวติดตั้งจากไฟล์ comx3.dll.txt; จากนั้นเชลล์โค้ดจะโหลด DLL ของตัวติดตั้งในหน่วยความจำและเรียกจุดเริ่มต้น

โปรแกรมติดตั้ง DLL

โปรแกรมติดตั้งใช้เทคนิคบายพาส UAC ที่นำมาจากการใช้งานโอเพ่นซอร์สเพื่อสร้างกระบวนการยกระดับใหม่ จะใช้แบบใดขึ้นอยู่กับเงื่อนไขหลายประการ ดังที่เห็นในตารางที่ 3

ตารางที่ 3. เงื่อนไขหลักและเงื่อนไขย่อยตามลำดับที่ต้องปฏิบัติตามเพื่อใช้เทคนิคบายพาส UAC

เงื่อนไขจะตรวจสอบการมีอยู่ของสองกระบวนการ: เราเชื่อว่า avp.exe เป็นส่วนประกอบของซอฟต์แวร์ป้องกันมัลแวร์ของ Kaspersky และ rstray.exe ส่วนประกอบของ Rising Antivirus

โปรแกรมติดตั้งพยายามปิดการใช้งานการส่งตัวอย่างโดย Windows Defender และเพิ่มกฎการแยกสำหรับ DLL ของตัวโหลด msnsp.dll. โดยดำเนินการคำสั่ง PowerShell สองคำสั่งผ่าน cmd.exe:

- cmd /c powershell -inputformat ไม่มี -outputformat ไม่มี -NonInteractive -ชุดคำสั่ง-MpPreference -SubmitSamplesConsent 0

- cmd /c powershell -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath “C:ไฟล์โปรแกรม (x86)Common Filesmicrosoft sharedTextConvmsnsp.dll”

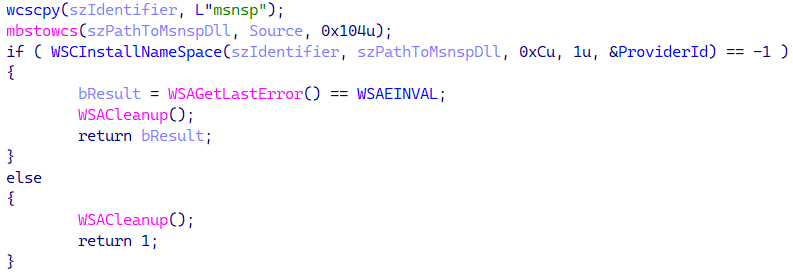

จากนั้นตัวติดตั้งจะปล่อย DLL ตัวโหลดถาวรไปที่ C: ไฟล์โปรแกรม (x86) ไฟล์ทั่วไปmicrosoft sharedTextConvmsnsp.dll และสร้างความคงอยู่โดยใช้ API WSCInstallNameSpace เพื่อติดตั้ง DLL เป็น ผู้ให้บริการเนมสเปซ Winsock ชื่อ msnspดังแสดงในรูปที่ 14

ด้วยเหตุนี้ DLL จะถูกโหลดโดยอัตโนมัติทุกครั้งที่กระบวนการใช้ Winsock

สุดท้าย โปรแกรมติดตั้งจะปล่อย DLL ของตัวโหลดออก mshlp.dll และ orchestrator DLL ที่เข้ารหัส WIN.cfg ไปยัง C:โปรแกรมข้อมูลWindows.

2 เวที

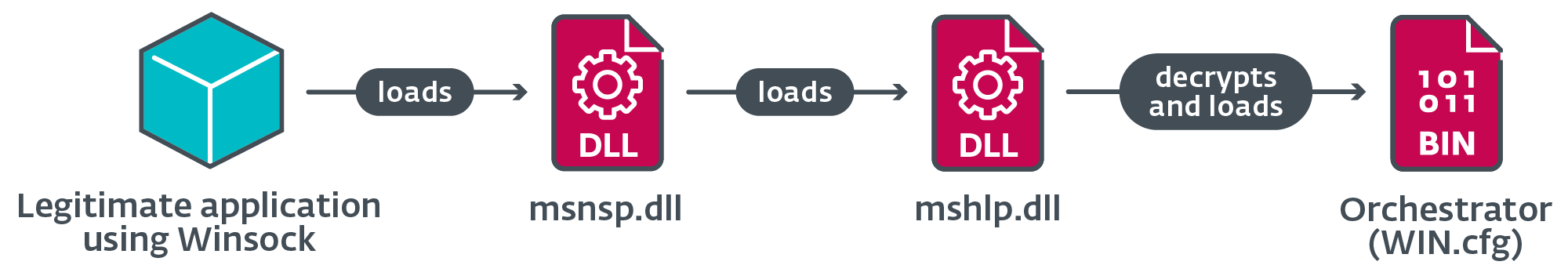

ขั้นตอนนี้เริ่มต้นด้วยการดำเนินการของ msnsp.dll. รูปที่ 15 แสดงให้เห็นถึงห่วงโซ่การบรรทุกในระยะที่ 2

Orchestrator

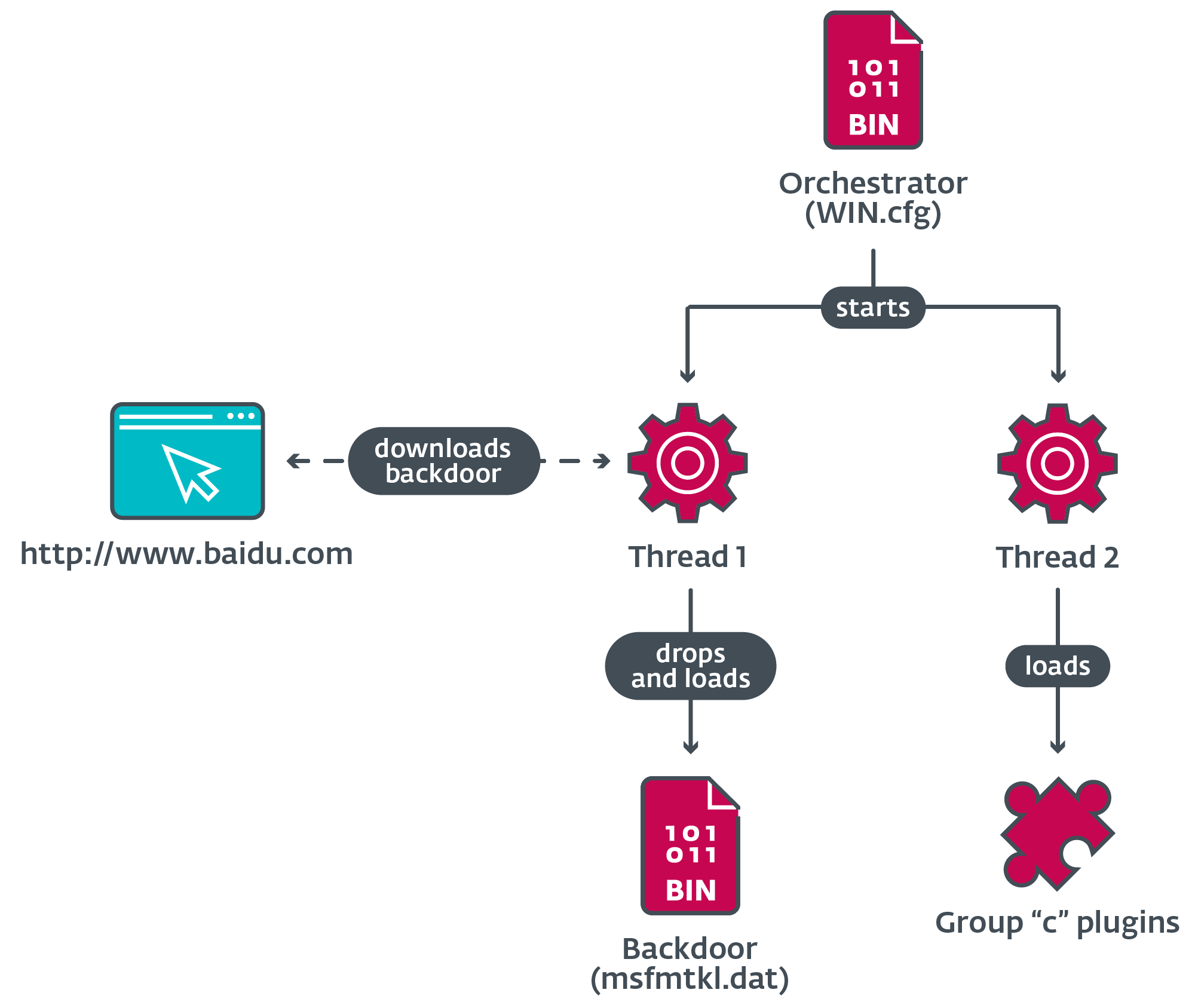

รูปที่ 16 แสดงให้เห็นงานหลักที่ดำเนินการโดยผู้จัดทำ ซึ่งรวมถึงการรับแบ็คดอร์และการโหลดปลั๊กอิน

เมื่อโหลดแล้ว orchestrator จะสร้างสองเธรดเพื่อดำเนินงานของตน

เธรดผู้จัดทำ 1

ผู้เรียบเรียงจะลบไฟล์ดรอปเปอร์ต้นฉบับออกจากดิสก์ และพยายามโหลดแบ็คดอร์จาก msfmtkl.dat. หากไม่มีไฟล์อยู่หรือไม่สามารถเปิดได้ ผู้จัดทำจะใช้ Windows Internet API เพื่อเปิดการเชื่อมต่อกับเว็บไซต์ที่ถูกต้องตามกฎหมายของบริษัท Baidu ในจีน ตามที่อธิบายไว้ก่อนหน้านี้

การตอบกลับจากเซิร์ฟเวอร์จะถูกบันทึกลงในไฟล์ชั่วคราวภายใต้ขั้นตอนการตรวจสอบความถูกต้อง หากตรงตามเงื่อนไขทั้งหมด เพย์โหลดที่เข้ารหัสซึ่งอยู่ภายในไฟล์จะถูกเขียนลงในไฟล์ใหม่และเปลี่ยนชื่อเป็น msfmtkl.dat.

หลังจากที่ไฟล์ใหม่ถูกสร้างขึ้นด้วยเพย์โหลดที่เข้ารหัสแล้ว ผู้เรียบเรียงจะอ่านเนื้อหาและถอดรหัสเพย์โหลดโดยใช้ RC4 PE ที่เป็นผลลัพธ์จะถูกโหลดลงในหน่วยความจำและจุดเข้าใช้งานจะถูกดำเนินการ

เธรดผู้จัดทำ 2

ขึ้นอยู่กับชื่อของกระบวนการปัจจุบัน ผู้จัดทำดำเนินการหลายอย่าง รวมถึงการโหลดปลั๊กอิน และการเพิ่มข้อยกเว้นเพื่ออนุญาตรายการ DLL ของตัวโหลดในฐานข้อมูลท้องถิ่นของผลิตภัณฑ์ซอฟต์แวร์ป้องกันมัลแวร์สามรายการที่มีต้นกำเนิดในจีน

ตารางที่ 4 อธิบายการดำเนินการเมื่อชื่อกระบวนการตรงกับชุดซอฟต์แวร์ความปลอดภัย ซึ่งผู้จัดทำสามารถอนุญาตรายการตัวโหลดได้

ตารางที่ 4. การดำเนินการของ Orchestrator เมื่อดำเนินการในกระบวนการด้วยชื่อของซอฟต์แวร์ความปลอดภัยเฉพาะ

|

ชื่อกระบวนการ |

ซอฟต์แวร์เป้าหมาย |

การกระทำ |

|

qqpcmgr.exe qqpctray.exe qqpcrtp.exe |

พยายามที่จะโหลด DLL ที่ถูกต้องตามกฎหมาย TAVinterface.dll เพื่อใช้ฟังก์ชันที่ส่งออก สร้าง TaveInstance เพื่อรับอินเทอร์เฟซ เมื่อเรียกใช้ฟังก์ชันที่สองจากอินเทอร์เฟซ ฟังก์ชั่นจะส่งผ่านพาธของไฟล์เป็นพารามิเตอร์ |

|

|

360safe.exe 360tray.exe |

พยายามที่จะโหลด DLL ที่ถูกต้องตามกฎหมาย deepscancloudcom2.dll เพื่อใช้ฟังก์ชันที่ส่งออก XDOpen, XDAddRecordsเช่นและ XDCloseจะเพิ่มรายการใหม่ในไฟล์ฐานข้อมูล SQL speedmem2.hg. |

|

|

360sd.exe |

ความพยายามที่จะเปิดไฟล์ sl2.db เพื่อเพิ่มโครงสร้างไบนารี่ที่เข้ารหัส base64 ที่มีเส้นทางไปยังตัวโหลด DLL |

|

|

kxescore.exe kxetray.exe |

พยายามที่จะโหลด DLL ที่ถูกต้องตามกฎหมาย securitykxescankhistory.dll เพื่อใช้ฟังก์ชันที่ส่งออก KSDllGetClassObject เพื่อรับอินเทอร์เฟซ เมื่อมันเรียกใช้ฟังก์ชันใดฟังก์ชันหนึ่งจาก vtable มันจะส่งผ่านพาธของไฟล์เป็นพารามิเตอร์ |

ตารางที่ 5 อธิบายการดำเนินการเมื่อชื่อกระบวนการตรงกับซอฟต์แวร์ข้อความโต้ตอบแบบทันทีที่เลือก ในกรณีเหล่านี้ ออเคสตราจะโหลดปลั๊กอินจากดิสก์

ตารางที่ 5. การดำเนินการ Ochestrator เมื่อดำเนินการในกระบวนการด้วยชื่อของซอฟต์แวร์ข้อความโต้ตอบแบบทันทีที่ระบุ

|

ชื่อกระบวนการ |

ซอฟต์แวร์เป้าหมาย |

การกระทำ |

|

qq.exe |

พยายามสร้าง mutex ที่ตั้งชื่อ รับการล็อคข้อความ QQ. หากไม่มี mutex อยู่ ระบบจะโหลดปลั๊กอิน c001.dat, c002.datและ c003.dat จากดิสก์ |

|

|

วีแชท.exe |

โหลดปลั๊กอิน c006.dat. |

|

|

โทรเลข.exe |

โหลดปลั๊กอิน c007.dat. |

|

|

skype.exe |

โหลดปลั๊กอิน c003.dat. |

|

|

ซีซี.exe |

ไม่ทราบ; อาจจะ คลาวด์แชท. |

|

|

raidcall.exe |

||

|

ปปป.exe |

ไม่ทราบ; อาจเป็นแอปพลิเคชันจาก YY โซเชียลเน็ตเวิร์ก. |

|

|

aliim.exe |

โหลดปลั๊กอิน c005.dat. |

หลังจากดำเนินการที่เกี่ยวข้องเสร็จสิ้นแล้ว เธรดจะกลับมา

กลุ่มปลั๊กอิน “c”

จากการวิเคราะห์โค้ด Orchestrator ของเรา เราเข้าใจว่าอาจมีปลั๊กอินของกลุ่ม "c" อย่างน้อยหกปลั๊กอิน ซึ่งขณะนี้เรารู้จักเพียงสามปลั๊กอินเท่านั้น

ตารางที่ 6 อธิบายฟังก์ชันพื้นฐานของปลั๊กอินที่ระบุ

ตารางที่ 6. คำอธิบายของปลั๊กอินจากกลุ่ม “c”

|

ชื่อปลั๊กอิน |

รายละเอียด |

|

c001.dat |

ขโมยข้อมูลจากฐานข้อมูล QQ รวมถึงข้อมูลประจำตัว บันทึกการแชท รายชื่อผู้ติดต่อ และอื่นๆ |

|

c002.dat |

เชื่อมโยงฟังก์ชั่นหลายอย่างจาก Tencent QQ's KernelUtil.dll และ Common.dll ในความทรงจำของ QQ.exe กระบวนการเปิดใช้งานการสกัดกั้นข้อความโดยตรงและข้อความกลุ่มและการสืบค้น SQL ไปยังฐานข้อมูล |

|

c003.dat |

เชื่อมต่อ API หลายตัว: - CoCreateInstance - คลื่นในเปิด - คลื่นในปิด - waveInAddBuffer - waveOutOpen - waveOutWrite - คลื่นออกปิด ซึ่งจะทำให้ปลั๊กอินสามารถดักฟังการสนทนาด้วยเสียงได้ในหลายกระบวนการ |

ลับๆ

เราได้แชร์รายละเอียดหลายประการเกี่ยวกับวัตถุประสงค์พื้นฐานของประตูหลังแล้ว: เพื่อสื่อสารกับผู้ควบคุมและขโมยข้อมูลที่รวบรวมไว้ การสื่อสารกับคอนโทรลเลอร์ส่วนใหญ่จะอิงจากการเขียนข้อมูลการกำหนดค่าปลั๊กอินลงในไฟล์ที่ไม่ได้เข้ารหัสซึ่งมีชื่อว่า ใบอนุญาต.datและเรียกใช้ฟังก์ชันการทำงานจากปลั๊กอินที่โหลด ตารางที่ 7 อธิบายคำสั่งที่เกี่ยวข้องมากที่สุดซึ่งจัดการโดยประตูหลัง

ตารางที่ 7. คำอธิบายของคำสั่งบางคำสั่งที่จัดการโดยประตูหลัง

|

รหัสคำสั่ง |

รายละเอียด |

|

0x04 |

สร้างหรือปิด Reverse Shell และจัดการอินพุตและเอาต์พุต |

|

0x17 |

ย้ายไฟล์ด้วยเส้นทางที่จัดทำโดยคอนโทรลเลอร์ |

|

0x1C |

ถอนการติดตั้งรากฟันเทียม |

|

0x1E |

รวบรวมข้อมูลไฟล์จากไดเร็กทอรีที่ระบุหรือรวบรวมข้อมูลของไดรฟ์ |

|

0x28 |

ยุติกระบวนการด้วย PID ที่กำหนดโดยคอนโทรลเลอร์ |

กลุ่มปลั๊กอิน "a" และ "b"

ส่วนประกอบแบ็คดอร์มีปลั๊กอิน DLLs ในตัวของมันเอง (ดูตารางที่ 8) ที่ถูกเขียนลงดิสก์ และช่วยให้แบ็คดอร์มีความสามารถในการสอดแนมและรวบรวมข้อมูลขั้นพื้นฐาน

ตารางที่ 8. คำอธิบายกลุ่มปลั๊กอิน “a” และ “b” ที่ฝังอยู่ในประตูหลัง

|

ชื่อปลั๊กอิน |

รายละเอียด |

|

a010.dat |

รวบรวมข้อมูลซอฟต์แวร์ที่ติดตั้งจากรีจิสทรี |

|

b010.dat |

จับภาพหน้าจอ |

|

b011.dat |

คีย์ล็อกเกอร์พื้นฐาน |

สรุป

เราได้วิเคราะห์การโจมตีและความสามารถจากผู้ก่อภัยคุกคามที่เราตั้งชื่อว่า Blackwood ซึ่งดำเนินการจารกรรมทางไซเบอร์ต่อบุคคลและบริษัทจากประเทศจีน ญี่ปุ่น และสหราชอาณาจักร เราได้จัดทำแผนผังวิวัฒนาการของ NSPX30 ซึ่งเป็นอุปกรณ์ฝังแบบสั่งทำพิเศษที่ Blackwood ใช้งาน ย้อนกลับไปในปี 2005 กับประตูหลังเล็กๆ ที่เราตั้งชื่อว่า Project Wood

สิ่งที่น่าสนใจคือ Project Wood ที่ฝังไว้ในปี 2005 ดูเหมือนจะเป็นผลงานของนักพัฒนาที่มีประสบการณ์ในการพัฒนามัลแวร์ เมื่อพิจารณาจากเทคนิคที่นำมาใช้ ทำให้เราเชื่อว่าเรายังไม่สามารถค้นพบเพิ่มเติมเกี่ยวกับประวัติความเป็นมาของแบ็คดอร์ในยุคแรกเริ่มได้

หากมีข้อสงสัยเกี่ยวกับงานวิจัยของเราที่เผยแพร่บน WeLiveSecurity โปรดติดต่อเราที่ [ป้องกันอีเมล].

ESET Research เสนอรายงานข่าวกรอง APT ส่วนตัวและฟีดข้อมูล หากต้องการสอบถามเกี่ยวกับบริการนี้ โปรดไปที่ ESET ภัยคุกคามอัจฉริยะ หน้า.

IOCs

ไฟล์

|

SHA-1 |

ชื่อไฟล์ |

ชื่อการตรวจจับ ESET |

รายละเอียด |

|

625BEF5BD68F75624887D732538B7B01E3507234 |

มินิเบราว์เซอร์_shell.dll |

Win32/Agent.AFYI |

หยดเริ่มต้น NSPX30 |

|

43622B9573413E17985B3A95CBE18CFE01FADF42 |

comx3.dll |

Win32/Agent.AFYH |

ตัวโหลดสำหรับตัวติดตั้ง |

|

240055AA125BD31BF5BA23D6C30133C5121147A5 |

msnsp.dll |

Win32/Agent.AFYH |

ตัวโหลดแบบถาวร |

|

308616371B9FF5830DFFC740318FD6BA4260D032 |

mshlp.dll |

Win32/Agent.AFYH |

ตัวโหลดสำหรับออเคสตรา |

|

796D05F299F11F1D78FBBB3F6E1F497BC3325164 |

comx3.dll.txt |

Win32/TrojanDropper.Agent.SWR |

ตัวติดตั้งที่ถอดรหัสแล้ว |

|

82295E138E89F37DD0E51B1723775CBE33D26475 |

WIN.cfg |

Win32/Agent.AFYI |

ออเคสตราถอดรหัส |

|

44F50A81DEBF68F4183EAEBC08A2A4CD6033DD91 |

msfmtkl.dat |

Win32/Agent.VKT |

ถอดรหัสลับประตูหลัง |

|

DB6AEC90367203CAAC9D9321FDE2A7F2FE2A0FB6 |

c001.dat |

Win32/Agent.AFYI |

ข้อมูลรับรองและปลั๊กอินขโมยข้อมูล |

|

9D74FE1862AABAE67F9F2127E32B6EFA1BC592E9 |

c002.dat |

Win32/Agent.AFYI |

ปลั๊กอินสกัดกั้นข้อความ Tencent QQ |

|

8296A8E41272767D80DF694152B9C26B607D26EE |

c003.dat |

Win32/Agent.AFYI |

ปลั๊กอินบันทึกเสียง |

|

8936BD9A615DD859E868448CABCD2C6A72888952 |

a010.dat |

Win32/Agent.VKT |

ปลั๊กอินตัวรวบรวมข้อมูล |

|

AF85D79BC16B691F842964938C9619FFD1810C30 |

b011.dat |

Win32/Agent.VKT |

ปลั๊กอินคีย์ล็อกเกอร์ |

|

ACD6CD486A260F84584C9FF7409331C65D4A2F4A |

b010.dat |

Win32/Agent.VKT |

ปลั๊กอินจับภาพหน้าจอ |

เครือข่าย

|

IP |

โดเมน |

ผู้ให้บริการโฮสติ้ง |

เห็นครั้งแรก |

รายละเอียด |

|

104.193.88[.]123 |

www.ไป่ตู้[.]com |

ปักกิ่ง Baidu Netcom Science and Technology Co., Ltd. |

2017-08-04 |

เว็บไซต์ที่ถูกต้องตามกฎหมายได้รับการติดต่อจากผู้จัดทำและส่วนประกอบแบ็คดอร์เพื่อดาวน์โหลดเพย์โหลด คำขอ HTTP GET ถูกดักจับโดย AitM |

|

183.134.93[.]171 |

dl_dir.qq[.]คอม |

IRT‑CHINANET‑ZJ |

2021-10-17 |

ส่วนหนึ่งของ URL ที่ดาวน์โหลด Dropper โดยซอฟต์แวร์ที่ถูกต้องตามกฎหมาย |

เทคนิค MITER ATT&CK

ตารางนี้ถูกสร้างขึ้นโดยใช้ รุ่น 14 ของกรอบงาน MITER ATT&CK.

|

ชั้นเชิง |

ID |

Name |

รายละเอียด |

|

การพัฒนาทรัพยากร |

พัฒนาความสามารถ: มัลแวร์ |

Blackwood ใช้อุปกรณ์ฝังเทียมแบบกำหนดเองที่เรียกว่า NSPX30 |

|

|

การเข้าถึงเบื้องต้น |

การประนีประนอมในห่วงโซ่อุปทาน |

ส่วนประกอบหยดของ NSPX30 จะถูกส่งเมื่อมีการดักฟังคำขออัปเดตซอฟต์แวร์ที่ถูกต้องผ่าน AitM |

|

|

การกระทำ |

ล่ามคำสั่งและสคริปต์: PowerShell |

ส่วนประกอบตัวติดตั้งของ NSPX30 ใช้ PowerShell เพื่อปิดใช้งานการส่งตัวอย่างของ Windows Defender และเพิ่มการยกเว้นสำหรับส่วนประกอบตัวโหลด |

|

|

ล่ามคำสั่งและสคริปต์: Windows Command Shell |

โปรแกรมติดตั้งของ NSPX30 สามารถใช้งานได้ cmd.exe เมื่อพยายามเลี่ยงผ่าน UAC ประตูหลังของ NSPX30 สามารถสร้างเปลือกย้อนกลับได้ |

||

|

ล่ามคำสั่งและสคริปต์: Visual Basic |

โปรแกรมติดตั้งของ NSPX30 สามารถใช้ VBScript เมื่อพยายามเลี่ยงผ่าน UAC |

||

|

API ดั้งเดิม |

โปรแกรมติดตั้งและการใช้งานแบ็คดอร์ของ NSPX30 CreateProcessA/W API เพื่อดำเนินการส่วนประกอบ |

||

|

การติดตา |

ขั้นตอนการดำเนินการจี้ |

ตัวโหลดของ NSPX30 จะถูกโหลดเข้าสู่กระบวนการโดยอัตโนมัติเมื่อ Winsock เริ่มทำงาน |

|

|

การเลื่อนระดับสิทธิ์ |

การดำเนินการทริกเกอร์เหตุการณ์ |

โปรแกรมติดตั้งของ NSPX30 แก้ไขรีจิสทรีเพื่อเปลี่ยนค่าคีย์ปุ่มสื่อ (APPCOMMAND_LAUNCH_APP2) เพื่อชี้ไปที่ปฏิบัติการโหลดเดอร์ |

|

|

กลไกการควบคุมระดับความสูงในทางที่ผิด: ข้ามการควบคุมบัญชีผู้ใช้ |

โปรแกรมติดตั้งของ NSPX30 ใช้สามเทคนิคในการพยายามข้าม UAC |

||

|

การหลบหลีกการป้องกัน |

ถอดรหัสซอร์สโค้ดที่สร้างความสับสน/ถอดรหัสไฟล์หรือข้อมูล |

ไฟล์ตัวติดตั้ง, ออเคสตรา, แบ็คดอร์ และไฟล์การกำหนดค่าของ NSPX30 ถูกถอดรหัสด้วย RC4 หรือการผสมผสานระหว่างคำสั่งระดับบิตและเลขคณิต |

|

|

การป้องกันที่บกพร่อง: ปิดใช้งานหรือแก้ไขเครื่องมือ |

โปรแกรมติดตั้งของ NSPX30 ปิดใช้งานการส่งตัวอย่างของ Windows Defender และเพิ่มการยกเว้นสำหรับส่วนประกอบตัวโหลด ผู้จัดทำของ NSPX30 สามารถแก้ไขฐานข้อมูลของซอฟต์แวร์รักษาความปลอดภัยเพื่ออนุญาตส่วนประกอบตัวโหลดได้ ซอฟต์แวร์เป้าหมายประกอบด้วย: Tencent PC Manager, 360 Safeguard, 360 Antivirus และ Kingsoft AntiVirus |

||

|

การลบตัวบ่งชี้: การลบไฟล์ |

NSPX30 สามารถลบไฟล์ได้ |

||

|

การลบตัวบ่งชี้: การคงอยู่ที่ชัดเจน |

NSPX30 สามารถขจัดความคงอยู่ของมันได้ |

||

|

การดำเนินการคำสั่งทางอ้อม |

โปรแกรมติดตั้งของ NSPX30 รัน PowerShell ผ่าน Command Shell ของ Windows |

||

|

การปลอมแปลง: จับคู่ชื่อหรือสถานที่ที่ถูกต้องตามกฎหมาย |

ส่วนประกอบของ NSPX30 จะถูกจัดเก็บไว้ในโฟลเดอร์ที่ถูกต้อง %ข้อมูลโปรแกรม%Intel. |

||

|

แก้ไขรีจิสทรี |

โปรแกรมติดตั้งของ NSPX30 สามารถแก้ไขรีจิสทรีได้เมื่อพยายามเลี่ยงผ่าน UAC |

||

|

ไฟล์หรือข้อมูลที่ทำให้สับสน |

ส่วนประกอบของ NSPX30 จะถูกจัดเก็บแบบเข้ารหัสบนดิสก์ |

||

|

ไฟล์หรือข้อมูลที่สับสน: เพย์โหลดที่ฝังไว้ |

หลอดหยดของ NSPX30 มีส่วนประกอบแบบฝัง ตัวโหลดของ NSPX30 มีโค้ดเชลล์ฝังอยู่ |

||

|

การดำเนินการพร็อกซีไบนารีของระบบ: Rundll32 |

สามารถโหลดตัวติดตั้งของ NSPX30 ได้ rundll32.exe. |

||

|

การเข้าถึงข้อมูลประจำตัว |

ศัตรูที่อยู่ตรงกลาง |

การปลูกถ่าย NSPX30 ถูกส่งไปยังเหยื่อผ่านการโจมตีของ AitM |

|

|

ข้อมูลประจำตัวจากร้านค้ารหัสผ่าน |

ปลั๊กอิน NSPX30 c001.dat สามารถขโมยข้อมูลรับรองจากฐานข้อมูล Tencent QQ |

||

|

การค้นพบ |

การค้นหาไฟล์และไดเรกทอรี |

แบ็คดอร์และปลั๊กอินของ NSPX30 สามารถแสดงรายการไฟล์ได้ |

|

|

รีจิสทรีแบบสอบถาม |

NSPX30 a010.dat ปลั๊กอินรวบรวมข้อมูลต่าง ๆ ของซอฟต์แวร์ที่ติดตั้งจากรีจิสทรี |

||

|

การค้นพบซอฟต์แวร์ |

NSPX30 a010.dat ปลั๊กอินรวบรวมข้อมูลจากรีจิสทรี |

||

|

การค้นพบข้อมูลระบบ |

แบ็คดอร์ของ NSPX30 รวบรวมข้อมูลระบบ |

||

|

การค้นพบการกำหนดค่าเครือข่ายระบบ |

แบ็คดอร์ของ NSPX30 รวบรวมข้อมูลอะแดปเตอร์เครือข่ายต่างๆ |

||

|

การค้นพบการเชื่อมต่อเครือข่ายระบบ |

ประตูหลังของ NSPX30 รวบรวมข้อมูลอะแดปเตอร์เครือข่าย |

||

|

เจ้าของระบบ/การค้นพบผู้ใช้ |

ประตูหลังของ NSPX30 รวบรวมข้อมูลระบบและข้อมูลผู้ใช้ |

||

|

ชุด |

จับอินพุต: Keylogging |

ปลั๊กอิน NSPX30 b011.dat เป็นคีย์ล็อกเกอร์พื้นฐาน |

|

|

เก็บข้อมูลที่เก็บถาวร: เก็บถาวรผ่านห้องสมุด |

ปลั๊กอิน NSPX30 บีบอัดข้อมูลที่รวบรวมโดยใช้ zlib |

||

|

จับภาพเสียง |

ปลั๊กอิน NSPX30 c003.dat บันทึกกระแสข้อมูลอินพุตและเอาต์พุตเสียง |

||

|

คอลเลกชันอัตโนมัติ |

ผู้ควบคุมและแบ็คดอร์ของ NSPX30 จะเปิดปลั๊กอินเพื่อรวบรวมข้อมูลโดยอัตโนมัติ |

||

|

Data Staged: การจัดเตรียมข้อมูลในเครื่อง |

ปลั๊กอินของ NSPX30 จะจัดเก็บข้อมูลไว้ในไฟล์ในเครื่องก่อนที่จะถูกกรอง |

||

|

จับภาพหน้าจอ |

ปลั๊กอิน NSPX30 b010.dat จับภาพหน้าจอ |

||

|

ควบคุมและสั่งการ |

Application Layer Protocol: โปรโตคอลเว็บ |

ผู้ควบคุมและส่วนประกอบแบ็คดอร์ของ NSPX30 ดาวน์โหลดเพย์โหลดโดยใช้ HTTP |

|

|

แอปพลิเคชันเลเยอร์โปรโตคอล: DNS |

ประตูหลังของ NSPX30 ขโมยข้อมูลที่รวบรวมโดยใช้ DNS |

||

|

การเข้ารหัสข้อมูล: การเข้ารหัสมาตรฐาน |

ข้อมูลที่รวบรวมเพื่อการกรองจะถูกบีบอัดด้วย zlib |

||

|

การทำให้ข้อมูลสับสน |

ประตูหลังของ NSPX30 เข้ารหัสการสื่อสาร C&C |

||

|

โปรโตคอลเลเยอร์ที่ไม่ใช่แอปพลิเคชัน |

ประตูหลังของ NSPX30 ใช้ UDP สำหรับการสื่อสาร C&C |

||

|

หนังสือมอบฉันทะ |

การสื่อสารของ NSPX30 กับเซิร์ฟเวอร์ C&C นั้นใช้พรอกซีโดยส่วนประกอบที่ไม่ปรากฏหลักฐาน |

||

|

การกรอง |

การกรองอัตโนมัติ |

เมื่อพร้อมใช้งาน ประตูหลังของ NSPX30 จะกรองข้อมูลที่รวบรวมไว้โดยอัตโนมัติ |

|

|

ขีด จำกัด ขนาดการถ่ายโอนข้อมูล |

ประตูหลังของ NSPX30 ขโมยข้อมูลที่รวบรวมผ่านการสืบค้น DNS ด้วยขนาดแพ็กเก็ตคงที่ |

||

|

การกรองผ่านโปรโตคอลทางเลือก: การกรองผ่านโปรโตคอล Non-C2 ที่ไม่ได้เข้ารหัส |

ประตูหลังของ NSPX30 ขโมยข้อมูลที่รวบรวมโดยใช้ DNS |

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.welivesecurity.com/en/eset-research/nspx30-sophisticated-aitm-enabled-implant-evolving-since-2005/