در سال 2012، اداره تحقیقات فدرال ایالات متحده (FBI) شروع به تحقیق کرد هجوم گزارش شده حوادث کلاهبرداری شامل عوامل تهدید تغییر مسیر پرداخت ها به حساب های کنترل شده توسط مهاجم در این حوادث، قربانیان ایمیل های به ظاهر قانونی حاوی درخواست هایی برای تغییر پرداخت های برنامه ریزی شده دریافت کردند. عاملان تهدید معمولاً جعل هویت مدیران یا پرسنل مالی و حقوق و دستمزد بودند و قربانیان را متقاعد می کردند که پرداخت ها را به حساب بانکی دیگری تغییر مسیر دهند. این اولین موارد از سازش ایمیل تجاری (BEC) یک دهه حملاتی را آغاز کرد که از این طرح ساده و در عین حال بسیار مؤثر استفاده می کردند. در حالی که تهدید تکامل یافته است، بازیگران تهدید همچنان از حملات فیشینگ برای سرقت اعتبار استفاده می کنند و سپس فاکتورهای تقلبی را برای درخواست پرداخت ارسال می کنند. هزاران سازمان میلیاردها دلار از دست داده اند.

در دهه گذشته چه آموخته ایم؟

هنگامی که BEC برای اولین بار کشف شد، مجریان قانون از آن به عنوان کلاهبرداری "مردی در ایمیل" یاد کردند. از آنجایی که بیشتر پول در آن زمان به چین، ژاپن و کره جنوبی ارسال می شد، مجریان قانون معتقد بودند که عاملان تهدید می توانند گروه های جنایت سازمان یافته مستقر در آسیا باشند. تحقیقات متعدد تأیید کرد که این طرحها به هم مرتبط هستند و این پول در نهایت به دست عوامل تهدید مستقر در نیجریه ختم شد.

کلاهبرداری BEC از گروههای جنایت سازمانیافته نیجریه که عملیاتهایی مانند کلاهبرداریهای عاشقانه، طرحهای پرداخت پیش پرداخت (همچنین به عنوان کلاهبرداری «شاهزاده نیجریه» یا «419» شناخته میشود) و کلاهبرداری از سالمندان را انجام میدادند. مانع کم برای ورود و پتانسیل برای پرداخت های بالا گروه های تهدید کننده بیشتری را جذب کرد. از آنجایی که جنبههای فنی این طرحها نسبتاً ساده است، بازیگران تهدید با قابلیتهای فنی کم یا بدون هیچ گونه توانایی میتوانند حملات موفقیتآمیزی را انجام دهند.

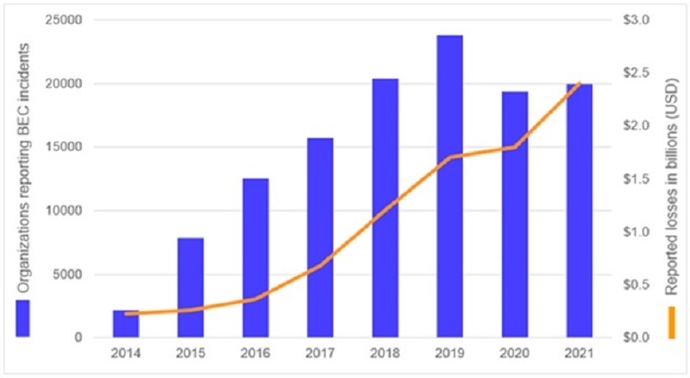

تا سال 2014، همکاری بین مجری قانون و موسسات مالی، درک روشنتری از طرحهای BEC نشان داد. با بلوغ تاکتیکها، تکنیکها و رویههای BEC (TTP)، زیانهای مالی و تعداد سازمانهای تحت تأثیر افزایش یافت. در سال 2014، مرکز شکایات جرایم اینترنتی ایالات متحده (IC3) اخذ شده 2,417 شکایت BEC، با زیان بالغ بر 226 میلیون دلار. این اعداد به طور پیوسته افزایش یافت تا اینکه در سال 2020 حوادث گزارش شده کاهش یافت. با این حال، این کاهش احتمالاً به دلیل بیماری همه گیر COVID-19 بود که فرآیندهای عادی کسب و کار را مختل می کرد. تکانه از سر گرفته شد در سال 2021، با 19,954 شکایت و زیان تعدیل شده تقریباً 2.4 میلیارد دلار.

چه کسی حملات BEC را انجام می دهد؟

تا به امروز، اکثریت قریب به اتفاق عملیات BEC هنوز از نیجریه سرچشمه می گیرد. بسیاری از گروههای کلاهبردار نیجریهای BEC را در فعالیتهای مجرمانه موجود خود گنجاندهاند و به دیگر عوامل تهدید نحوه اجرای این طرحها را آموزش دادهاند. هر گروه با تمرکز بر مناطق جغرافیایی خاص، نقش های سازمانی (مانند CFO، مدیر مالی، حسابدار)، و صنایع، هدف خود را تعیین می کند. در سال 2016، محققان Secureworks برآورد که GOLD SKYLINE گروه تهدید (همچنین به عنوان گروه Wire-Wire 1 شناخته می شود) حدود 3 میلیون دلار در سال سرقت می کند. تا سال 2018، تحقیقات Secureworks نشان داد که گالیون طلا گروه تهدید به طور متوسط سالانه 6.7 میلیون دلار به سرقت می برد.

با توجه به سودآوری این طرح ها، مجرمان سایبری در مناطق دیگر شروع به پذیرش BEC کردند. گروه های اروپای شرقی پیچیدگی خاصی از خود نشان داده اند. به عنوان مثال، گروه جرایم سایبری روسیه سیاهگوش کیهانی با استفاده از طرح جعل هویت دوگانه، با موفقیت مدیران ارشد شرکت های چند ملیتی را هدف قرار داده است. عاملان تهدید، خود را به عنوان مدیر عامل شرکت معرفی می کنند و سپس هویت یک وکیل قانونی را که مسئول تسهیل خرید است، فرض می کنند. آنها قربانیان را ترغیب می کنند تا پول را به حساب های کنترل شده توسط مهاجمان ارسال کنند.

علیرغم گسترش حملات BEC به مناطق دیگر، هیچ کدام با حجم نیجریه مطابقت ندارد. اکوسیستم کلاهبرداری نیجریه در دهه گذشته رشد کرده و شکوفا شده است. صدها پروفایل رسانه های اجتماعی ثروت به دست آمده از این حملات را برای استخدام شرکت کنندگان در نیجریه به نمایش می گذارند، جایی که میانگین حقوق ماهانه آن است. کمتر از $ 800.

چرا BEC هنوز رایج است؟

با وجود هزاران دستگیری BEC، این طرح ها همچنان در بین مجرمان سایبری محبوب هستند. پرداخت های تجاری به کسب و کار رایج ترین اهداف هستند، اما بازیگران BEC به سایر روش های پرداخت نیز حمله می کنند. سیستم های حقوق و دستمزد بوده است دستکاری شده برای اضافه کردن کارمندان ساختگی و ارسال پول به حساب های مرتبط. بازیگران BEC نیز حمله کرده اند معاملات املاک و مستغلات و پرداخت های خانه را تغییر داد.

در حالی که کنترلهای امنیتی میتوانند به خطر افتادن یک حساب ایمیل را شناسایی کنند، فناوری فقط تا آنجا پیش میرود. از آنجایی که عامل تهدید همچنان از حساب قربانی استفاده می کند یا به زیرساخت های کنترل شده توسط مهاجم می پردازد، شناسایی چالش برانگیزتر می شود. سازمان ها باید دفاع های امنیتی پیشگیرانه فنی مانند احراز هویت چند عاملی و دسترسی مشروط، همراه با فرآیندهای انسانی مانند تأیید درخواست ها از طریق جزئیات تماس قابل اعتماد قبل از انجام اقدامات پرخطر و آموزش کارکنان برای اتخاذ رویکرد «اعتماد اما تأیید» به ایمیل.

هماهنگی بین مؤسسات مالی، سازمانهای دولتی، صنایع خصوصی و مجریان قانون در سراسر جهان برای کاهش تأثیر حملات BEC آغاز شده است. در سال 2021، تیم IC3 Recovery Asset به موسسات مالی کمک کرد بهبود پیدا کن تقریباً 74 درصد از وجوه دزدیده شده را دنبال می کرد. کاهش سودآوری این حملات می تواند جذابیت بازیگران تهدید را کاهش دهد و منجر به کاهش تقلب BEC شود.

- Coinsmart. بهترین صرافی بیت کوین و کریپتو اروپا.اینجا کلیک کنید

- پلاتوبلاک چین. Web3 Metaverse Intelligence. دانش تقویت شده دسترسی به اینجا.

- منبع: https://www.darkreading.com/endpoint/the-evolution-of-business-email-compromise