2012 yılında ABD Federal Soruşturma Bürosu (FBI) bir araştırmaya başladı bildirilen akın Tehdit aktörlerinin dahil olduğu dolandırıcılık olayları Ödemeleri saldırganın kontrolündeki hesaplara yeniden yönlendirmek. Bu olaylarda mağdurlar, planlanmış ödemeleri değiştirme taleplerini içeren görünüşte meşru e-postalar aldılar. Tehdit aktörleri genellikle yöneticilerin veya finans ve maaş bordrosu personelinin kimliğine büründü ve mağdurları ödemeleri farklı bir banka hesabına yönlendirmeye ikna etti. Bu ilk örnekler iş e-postası güvenliği ihlali (BEC), bu basit ama son derece etkili planı kullanan on yıl boyunca saldırıları başlattı. Tehdit gelişirken, tehdit aktörleri kimlik avı saldırılarını kullanarak kimlik bilgilerini çalmaya ve ardından ödeme talep eden sahte faturalar göndermeye devam ediyor. Binlerce kuruluş milyarlarca dolar kaybetti.

Geçtiğimiz On Yılda Ne Öğrendik?

BEC ilk keşfedildiğinde kolluk kuvvetleri bundan "e-postadaki adam" dolandırıcılığı olarak bahsetti. O dönemde paranın büyük bir kısmı Çin, Japonya ve Güney Kore'ye gönderildiğinden kolluk kuvvetleri, tehdit aktörlerinin Asya merkezli organize suç grupları olabileceğine inanıyordu. Çok sayıda araştırma, bu planların birbiriyle bağlantılı olduğunu ve paranın sonunda Nijerya'daki tehdit aktörlerinin eline geçtiğini doğruladı.

BEC dolandırıcılığı, aşk dolandırıcılığı, avans ücreti planları ("Nijerya prensi" veya "419" dolandırıcılığı olarak da bilinir) ve yaşlı dolandırıcılığı gibi operasyonlar yürüten Nijeryalı organize suç gruplarından ortaya çıktı. Giriş engelinin düşük olması ve yüksek ödeme potansiyeli, daha fazla tehdit grubunu cezbetti. Bu planların teknik yönleri nispeten basit olduğundan, teknik yetenekleri çok az olan veya hiç olmayan tehdit aktörleri başarılı saldırılar gerçekleştirebilir.

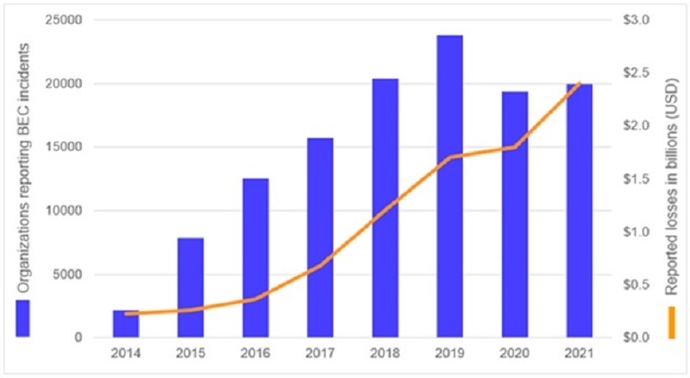

2014 yılına gelindiğinde kolluk kuvvetleri ile finansal kurumlar arasındaki işbirliği, BEC programlarının daha net anlaşıldığını ortaya çıkardı. BEC taktikleri, teknikleri ve prosedürleri (TTP'ler) olgunlaştıkça mali kayıplar ve etkilenen kuruluşların sayısı arttı. 2014 yılında ABD İnternet Suçları Şikayet Merkezi (IC3) Alınan Toplam 2,417 milyon dolarlık kayıpla 226 BEC şikayeti. 2020'de bildirilen olaylarda azalma görülene kadar rakamlar istikrarlı bir şekilde arttı. Ancak bu düşüşün büyük olasılıkla, normal iş süreçlerini bozan COVİD-19 salgınından kaynaklandığı düşünülüyor. İtme devam 2021'de 19,954 şikayet ve yaklaşık 2.4 milyar dolarlık düzeltilmiş zararla.

BEC Saldırılarını Kim Gerçekleştiriyor?

Bugüne kadar BEC operasyonlarının büyük çoğunluğu hala Nijerya kökenli. Birçok Nijeryalı dolandırıcılık grubu, BEC'i mevcut suç faaliyetlerine dahil etti ve diğer tehdit aktörlerine bu planların nasıl yürütüleceğini öğretti. Her grup, belirli coğrafi bölgelere, organizasyonel rollere (örn. CFO, finans yöneticisi, muhasebeci) ve sektörlere odaklanarak kendi hedeflemesini belirledi. 2016 yılında Secureworks araştırmacıları tahmini ki ALTIN SKYLINE tehdit grubu (aynı zamanda Wire-Wire Group 1 olarak da bilinir) yılda yaklaşık 3 milyon dolar çaldı. Secureworks araştırması 2018 yılına gelindiğinde şunu gösterdi: ALTIN KALYON Tehdit grubu yılda ortalama 6.7 milyon dolar çalmaya çalıştı.

Bu planların karlılığı nedeniyle diğer bölgelerdeki siber suçlular BEC'yi benimsemeye başladı. Doğu Avrupalı gruplar özel bir gelişmişlik gösterdiler. Örneğin Rus siber suç grubu Kozmik Lynx ikili bir kimliğe bürünme planı kullanarak çok uluslu şirketlerin üst düzey yöneticilerini başarıyla hedef aldı. Tehdit aktörleri bir şirketin CEO'sunun kimliğine bürünüyor ve ardından bir satın almayı kolaylaştırmaktan sorumlu meşru bir avukatın kimliğini üstleniyor. Kurbanları saldırganın kontrolündeki hesaplara para göndermeye teşvik ediyorlar.

BEC saldırılarının diğer bölgelere yayılmasına rağmen hiçbiri Nijerya'dakiyle eşleşmiyor. Nijerya dolandırıcılık ekosistemi son on yılda büyüdü ve gelişti. Yüzlerce sosyal medya profili, ortalama aylık maaşın 200.000 olduğu Nijerya'da katılımcı toplamak için yapılan bu saldırılardan elde edilen serveti sergiliyor. $ X milyondan az.

BEC Neden Hala Yaygın?

Binlerce BEC tutuklanmasına rağmen bu planlar siber suçlular arasında hâlâ popüler. İşletmeler arası ödemeler en sık görülen hedeflerdir ancak BEC aktörleri diğer ödeme yöntemlerine de saldırır. Bordro sistemleri manipüle hayali çalışanlar eklemek ve ilgili hesaplara para göndermek. BEC aktörleri de saldırdı emlak işlemleri ve ev ödemelerini yeniden yönlendirdi.

Güvenlik kontrolleri bir e-posta hesabının ele geçirildiğini tespit edebilse de teknoloji ancak bu kadar ileri gidebilir. Tehdit aktörü kurbanın hesabını kullanmaya devam ettikçe veya saldırganın kontrolündeki altyapıya yöneldikçe tespit daha da zorlaşıyor. Kuruluşlar, çok faktörlü kimlik doğrulama gibi teknik proaktif güvenlik savunmalarını uygulamalı ve koşullu erişimyüksek riskli eylemleri gerçekleştirmeden önce isteklerin güvenilir iletişim bilgileri aracılığıyla doğrulanması ve çalışanların e-postaya "güven ama doğrula" yaklaşımını benimsemeleri konusunda eğitilmesi gibi insani süreçlerin yanı sıra.

Dünya çapındaki finansal kurumlar, devlet kurumları, özel sektör ve kolluk kuvvetleri arasındaki koordinasyon, BEC saldırılarının etkisini hafifletmeye başladı. IC2021 Kurtarma Varlık Ekibi 3'de finans kurumlarına yardımcı oldu kurtarmak Çalınan fonların yaklaşık %74'ü takip edildi. Bu saldırıların kârlılığının azaltılması, tehdit aktörlerinin çekiciliğini azaltabilir ve BEC dolandırıcılığının azalmasına neden olabilir.

- Akıllı para. Avrupa'nın En İyi Bitcoin ve Kripto Borsası.Buraya Tıkla

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://www.darkreading.com/endpoint/the-evolution-of-business-email-compromise