ESETs produkter och forskning har skyddat ukrainsk IT-infrastruktur i flera år. Sedan krigets början i februari 2022 har vi förhindrat och undersökt ett betydande antal attacker som inletts av rysk-anslutna grupper. Vi har också publicerat några av de mest intressanta fynden på WeLiveSecurity:

Även om vårt huvudsakliga fokus fortfarande ligger på att analysera hot som involverar skadlig programvara, har vi funnit oss själva undersöka en informationsoperation eller psykologisk operation (PSYOP) som försöker väcka tvivel hos ukrainare och ukrainsktalande utomlands.

Operation Texonto

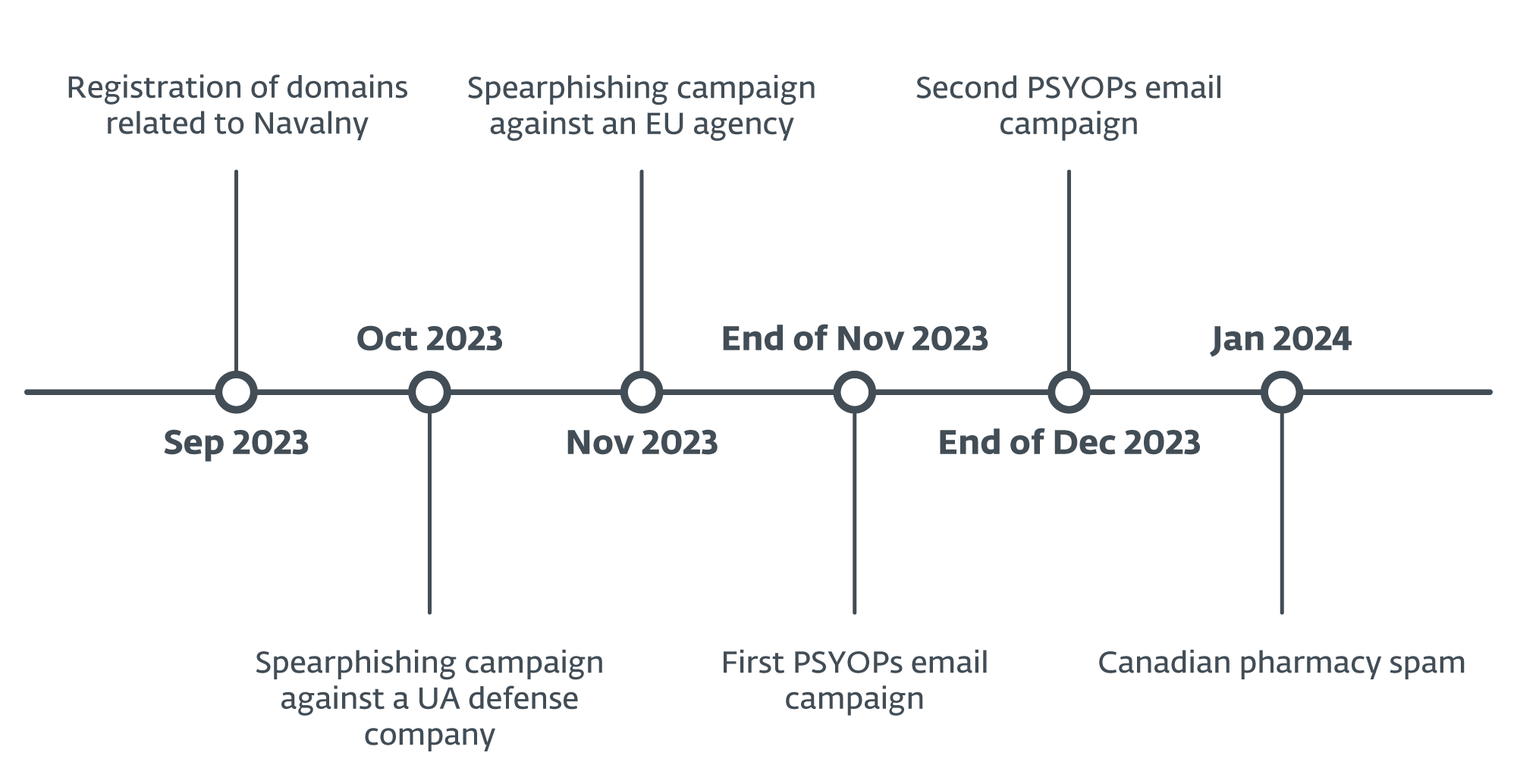

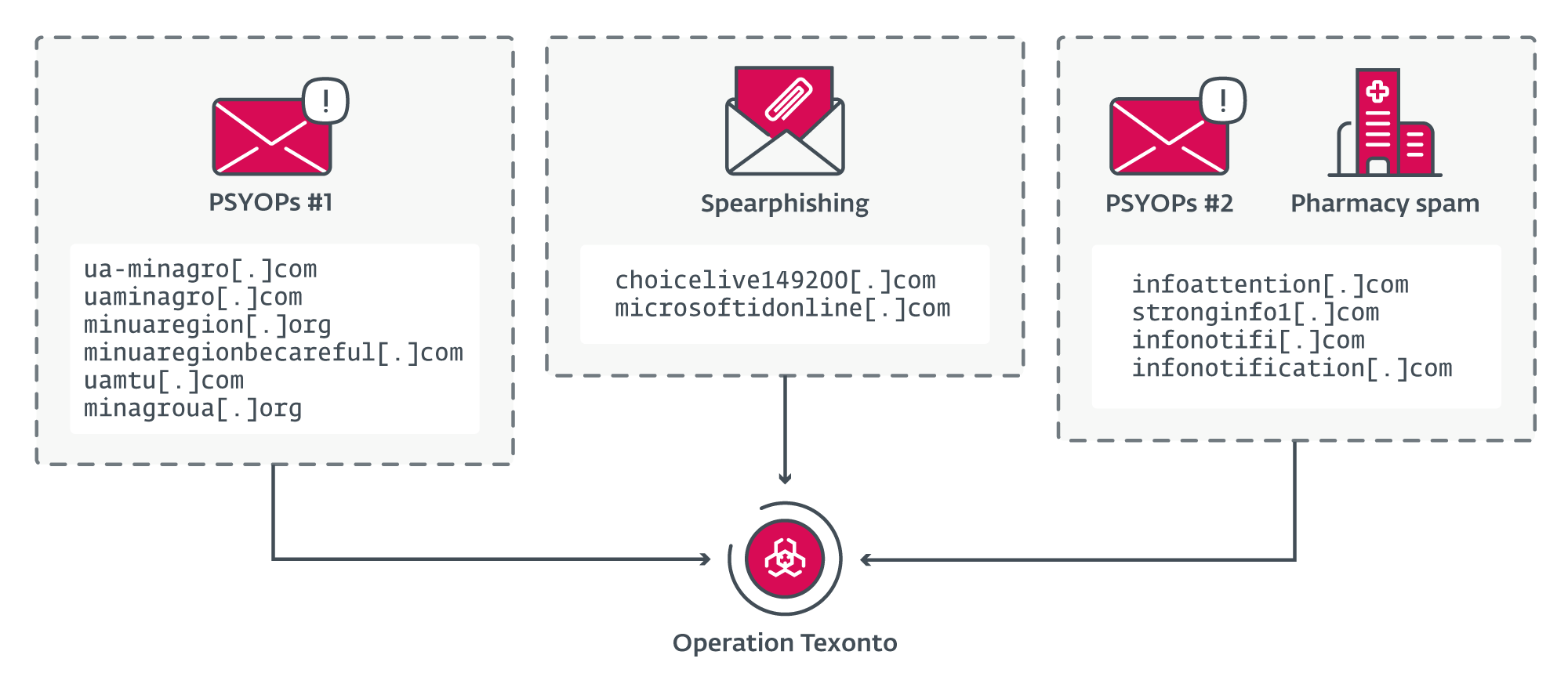

Operation Texonto är en desinformation/PSYOP-kampanj som använder skräppost som huvuddistributionsmetod. Överraskande nog verkar det inte som att gärningsmännen använde vanliga kanaler som Telegram eller falska hemsidor för att förmedla sina budskap. Vi har upptäckt två olika vågor, den första i november 2023 och den andra i slutet av december 2023. Innehållet i mejlen handlade om värmeavbrott, drogbrist och livsmedelsbrist, vilket är typiska teman för rysk propaganda.

Utöver desinformationskampanjen har vi upptäckt en spearphishing-kampanj som riktade sig mot ett ukrainskt försvarsföretag i oktober 2023 och en EU-byrå i november 2023. Målet för båda var att stjäla referenser för Microsoft Office 365-konton. Tack vare likheter i nätverksinfrastrukturen som används i dessa PSYOPs och nätfiskeoperationer, länkar vi dem med hög tillförsikt.

Intressant nog avslöjade några fler pivoter också domännamn som är en del av Operation Texonto och relaterade till interna ryska ämnen som Alexei Navalnyj, den välkända ryska oppositionsledaren som satt i fängelse och dog på februari 16th, 2024. Detta betyder att Operation Texonto sannolikt inkluderar spearphishing eller informationsoperationer riktade mot ryska dissidenter och anhängare till den bortgångne oppositionsledaren. Dessa domäner inkluderar:

- navalny-röster[.]net

- navalny-votesmart[.]net

- navalny-röstning[.]net

Kanske ännu märkligare är att en e-postserver, som drivs av angriparna och användes för att skicka PSYOP-e-post, återanvändes två veckor senare för att skicka typisk kanadensisk apoteksspam. Denna kategori av illegala affärer har varit mycket populär inom den ryska cyberkriminalitetsgemenskapen under lång tid, eftersom denna inlägg från 2011 förklarar.

Figur 1 sammanfattar de viktigaste händelserna i Operation Texonto.

Den märkliga brygden av spionage, informationsverksamhet och falska läkemedel kan bara påminna oss om Callisto, en välkänd rysk-anpassad cyberspionagegrupp som var föremål för en åtal av US DOJ i december 2023. Callisto riktar sig till regeringstjänstemän, personer i tankesmedjor och militärrelaterade organisationer via spearphishing-webbplatser som är utformade för att efterlikna vanliga molnleverantörer. Gruppen har även bedrivit desinformationsverksamhet som t.ex dokumentläcka strax före riksdagsvalet i Storbritannien 2019. Slutligen, pivotering på sin gamla nätverksinfrastruktur leder till falska läkemedelsdomäner som t.ex muskelpharm[.]top or ukrpharma[.]ovh.

Även om det finns flera likheter på hög nivå mellan Operation Texonto och Callisto-operationer, har vi inte hittat någon teknisk överlappning och vi tillskriver för närvarande inte Operation Texonto till en specifik hotaktör. Men med tanke på TTP:erna, inriktningen och spridningen av meddelanden, tillskriver vi operationen med högt förtroende till en grupp som är ryskt anpassad.

Nätfiskekampanj: oktober–november 2023

Anställda som arbetar på ett stort ukrainskt försvarsföretag fick ett nätfiskemail i oktober 2023, som påstås komma från deras IT-avdelning. Mejlen skickades från det.[redacted_company_name]@gmail.com, en e-postadress som troligen skapats specifikt för den här kampanjen, och e-postämnet var Запрошено утверждение:Планова інвентаризація (maskinöversättning från ukrainska: Godkännande begärt: Planerad inventering).

Innehållet i mejlet är följande:

Nytt från 02 Nytt från 13 Nytt abonnemang för information om teknisk abonnemang. я поштових скриньок, що не використовуються. Якщо Ви плануєте використовувати свою поштову adress ([redacted_address]@[redacted_company_name].com) у майбутньому, бесьсь, бевер ю поштової скриньки за цим посиланням та увійдіть осистеми, використовуючи свої облікові дані.

Жодних додаткових дій не потрібно. інвентаризації ресурсів. Якщо ця поштова адреса не використовується Вами (або її використання не планується в майбуться в майбутня), майбутня не потрібно виконувати жодних дій – поштову скриньку буде видалено автоматично 13 juni 2023.

Vänliga hälsningar,

Відділ infomаційних технологій.

En maskinöversättning av e-postmeddelandet är:

Under perioden 2 oktober till 13 oktober kommer anställda på IT-avdelningen att genomföra en planerad inventering och borttagning av oanvända brevlådor. Om du planerar att använda din e-postadress ([redacted_address]@[redacted_company_name].com) i framtiden, gå till webbversionen av brevlådan på denna länk och logga in med dina referenser.

Inga ytterligare åtgärder krävs, din brevlåda kommer att få statusen "bekräftad" och kommer inte att tas bort under en schemalagd resursinventering. Om den här e-postadressen inte används av dig (eller om användningen inte är planerad i framtiden) behöver du i det här fallet inte vidta några åtgärder – brevlådan raderas automatiskt den 13 oktober 2023.

Med vänliga hälsningar,

Institutionen för informationsteknologi.

Målet med e-postmeddelandet är att locka mål att klicka på за цим посиланням (maskinöversättning: på denna länk), vilket leder till https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (delvis redigerad). Denna URL pekar på den skadliga domänen login.microsoftidonline[.]com. Observera att denna domän ligger mycket nära den officiella, login.microsoftonline.com.

Vi har inte kunnat hämta nätfiskesidan, men det var med största sannolikhet en falsk Microsoft-inloggningssida avsedd att stjäla målens autentiseringsuppgifter.

För en annan domän som tillhör Operation Texonto, choicelive149200[.]com, det fanns två VirusTotal-inlämningar (ett och två) för webbadressen https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Tyvärr var webbplatsen inte längre tillgänglig vid analystillfället, men det var sannolikt en referens-phishing-sida för Outlook på webben/OWA-webbmail för eupolcopps.eu, EU:s samordningskontor för palestinsk polisstöd. Observera att vi inte har sett e-postexemplet, bara webbadressen som skickats till VirusTotal.

Första PSYOP-vågen: november 2023

På November 20th, upptäckte vi den första vågen av desinformations-e-postmeddelanden med en PDF-bilaga skickad till åtminstone några hundra mottagare i Ukraina. Människor som arbetar på den ukrainska regeringen, energibolag och till och med privatpersoner fick e-postmeddelandena. Vi vet inte hur listan med e-postadresser byggdes upp.

I motsats till den tidigare beskrivna nätfiskekampanjen var målet med dessa e-postmeddelanden att så tvivel hos ukrainare; till exempel säger ett mejl att "Det kan bli uppvärmningsavbrott i vinter". Det verkar inte finnas någon skadlig länk eller skadlig programvara i denna specifika våg, bara desinformation.

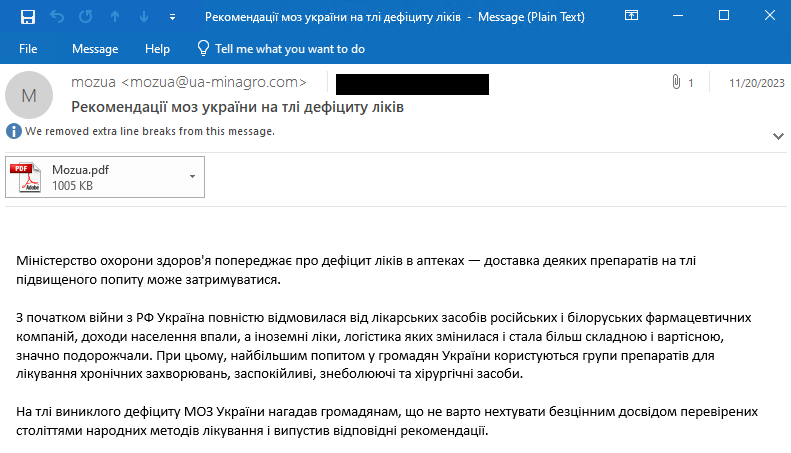

Figur 2 visar ett e-postexempel. Dess ämne är Рекомендації моз україни на тлі дефіциту ліків (maskinöversättning från ukrainska: Rekommendationer från Ukrainas hälsoministerium vid tidpunkten för brist på läkemedel) och e-postmeddelandet skickades från mozua@ua-minagro[.]com. Observera att denna adress kan ses i kuvert-från och returväg fält.

ua-minagro[.]com är en domän som drivs av angriparna och användes uteslutande för att skicka desinformationsmail i denna kampanj. Domänen maskerar sig som Ukrainas ministerium för jordbrukspolitik och livsmedel vars legitima domän är minagro.gov.ua.

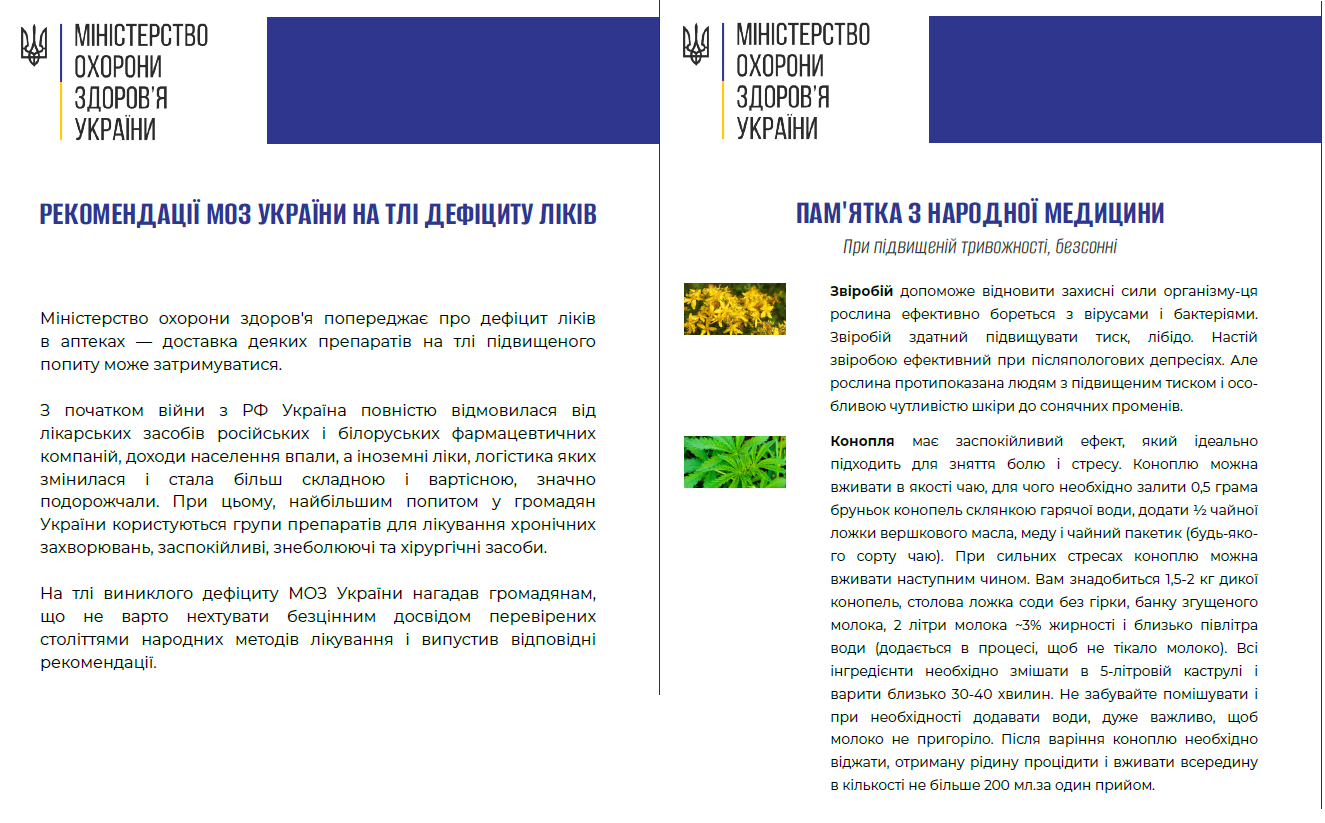

Bifogat till e-postmeddelandet finns ett PDF-dokument, som visas i figur 3. Även om det inte är skadligt i sig, innehåller det också desinformationsmeddelanden.

Dokumentet missbrukar logotypen för Ukrainas hälsoministerium och förklarar att det på grund av kriget råder en drogbrist i Ukraina. Det står också att den ukrainska regeringen vägrar importera droger från Ryssland och Vitryssland. På den andra sidan förklarar de hur man ersätter vissa läkemedel med växter.

Vad som är intressant att notera är att e-postmeddelandet skickades från en domän som maskerar sig som Ukrainas ministerium för jordbrukspolitik och livsmedel, medan innehållet handlar om drogbrist och PDF-filen missbrukar logotypen för Ukrainas hälsoministerium. Det är möjligen ett misstag från angriparna eller åtminstone visar att de inte brydde sig om alla detaljer.

Utöver ua-minagro[.]com, användes ytterligare fem domäner för att skicka e-postmeddelanden i denna våg:

- uaminagro[.]com

- minuaregion[.]org

- minuaregionbecareful[.]com

- uamtu[.]com

- minagroa[.]org

minuaregion[.]org och minuaregionbecareful[.]com maskerar sig som ministeriet för återintegrering av de tillfälligt ockuperade områdena i Ukraina vars legitima webbplats är https://minre.gov.ua/en/.

uamtu[.]com maskerar sig som Ukrainas ministerium för utveckling av samhällen, territorier och infrastruktur, vars legitima webbplats är https://mtu.gov.ua.

Vi har identifierat ytterligare tre olika mallar för e-postmeddelanden, var och en med olika e-posttext och PDF-bilaga. En sammanfattning finns i tabell 1.

Tabell 1. Desinformationsmail

|

e-postmeddelandet |

Maskinöversättning av e-posttexten |

|

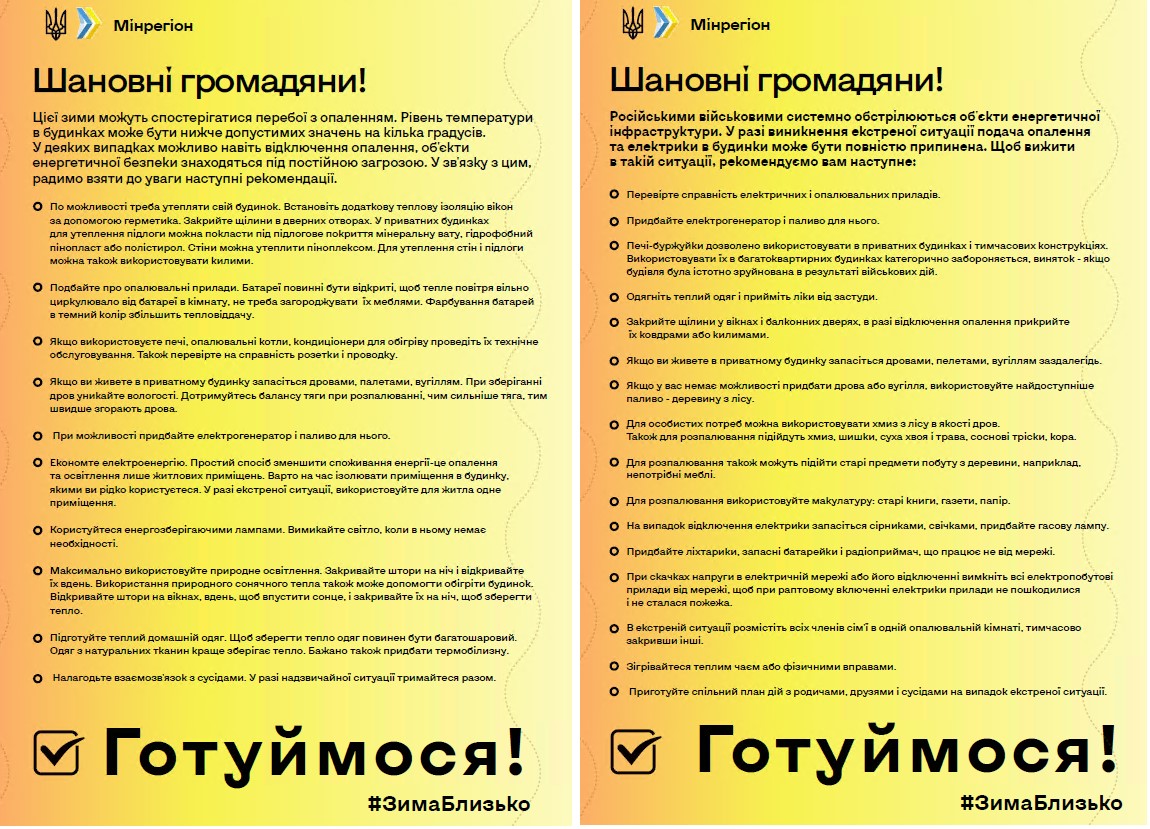

Російськими військовими системно обстрілюються об'єкти енергетичної нфраструктури. У разі виникнення екстреної ситуації подача опалення и електрики в будинки може повнипистин. Щоб вижити в такій ситуації, рекомендуємо вам наступне: |

Den ryska militären beskjuter systematiskt energianläggningarnas infrastruktur. Värmeförsörjningen i nödfall och el till bostäder kan vara helt avstängd. För att överleva i en sådan situation rekommenderar vi följande: |

|

Цієї зими можуть спостерігатися перебої з опаленням. Рівень температури в будинках може бути нижче допустимих значень на кілька градусів. У деяких випадках можливо навіть відключення опалення, обєєкти енергетичної безпеки знаходятся заючення опалення. У зв'язку з цим, радимо взяти до уваги наступні рекомендації. |

Det kan bli uppvärmningsavbrott i vinter. Temperaturnivån i hus kan vara flera grader under de tillåtna värdena. I vissa fall är det till och med möjligt att stänga av uppvärmningen, anläggningens energisäkerhet är ständigt hotad. I detta avseende råder vi dig att ta hänsyn till följande rekommendationer. |

|

Міністерство охорони здоров'я попереджає про дефіцит ліків в аптеках — доставка деяких препаратив попаратив е затримуватися. З початком війни з РФ Україна повністю відмовилася від ликарських засобів російських и билихчн й, доходи населення впали, а іноземні лики, логістика яких змінилася и стала більш складною існо, логістика яких змінилася и стала більш складною існочн. При цьому, найбільшим попитом у громадян. ві, знеболюючі та хірургічні засоби. Om du inte har någon annanstans i landet. и народних методів лікування и випустив відповідні рекомендації. |

Hälsoministeriet varnar för brist på läkemedel på apotek — leverans av vissa läkemedel mot bakgrund av ökad efterfrågan kan försenas. I början av kriget med Ryska federationen vägrade Ukraina fullständigt ryska och vitryska läkemedelsföretag, befolkningens inkomster sjönk och utländska mediciner, vars logistik förändrades och blev mer komplex och dyrare, blev betydligt dyrare. Samtidigt är det störst efterfrågan från medborgarna. Ukraina använder grupper av läkemedel för behandling av kroniska sjukdomar, lugnande medel, smärtstillande medel och kirurgiska medel. Mot bakgrund av bristen påminde Ukrainas hälsoministerium medborgarna om att du inte bör försumma den ovärderliga erfarenheten av de testade århundradena av folkliga behandlingsmetoder och släppte de lämpliga rekommenderade. |

|

Агресія Росії призвела до значних втрат в аграрному сектори України. Землі забруднені мінами, пошкоджені снарядами, окопами и рухом військової техніки. У великій кількості пошкоджено та знищено сільськогосподарську техніку, знищено зерносховища. До стабілізації обстановки Міністерство аграрної політики та продовольства рекомендує вам урізноманітнитни дикорослих трав. Вживання свіжих, соковитих листя трав у вигляді салатів є найбільш простим, корисним och доступним. Пам'ятайте, що збирати рослини слід далеко від міст и селищ, а також від жвавих трас. Пропонуємо вам кілька корисних и простих у приготуванні рецептів. |

Rysslands aggression ledde till betydande förluster i Ukrainas jordbrukssektor. Markerna är förorenade av minor, skadade av granater, skyttegravar och förflyttning av militär utrustning. En stor mängd jordbruksmaskiner skadades och förstördes, och spannmålsmagasin förstördes. Tills situationen stabiliseras rekommenderar ministeriet för jordbrukspolitik och livsmedel att diversifiera din kost med rätter gjorda av tillgängliga vilda örter. Att äta färska, saftiga blad av örter i form av sallader är det enklaste, användbara och mest prisvärda. Kom ihåg att du bör samla växter långt från städer och tätorter, såväl som från trafikerade vägar. Vi erbjuder dig flera användbara och lätta att förbereda recept. |

De relaterade PDF-bilagorna påstås vara från det ukrainska regionministeriet (se figur 4) och jordbruksministeriet (se figur 5).

I det sista dokumentet, påstås från jordbruksministeriet, föreslår de att man ska äta "duvorisotto" och de ger till och med ett foto av en levande duva och en kokt duva... Detta visar att dessa dokument skapades medvetet för att uppröra läsarna.

Sammantaget överensstämmer meddelandena med vanliga ryska propagandateman. De försöker få ukrainare att tro att de inte kommer att ha droger, mat och uppvärmning på grund av kriget mellan Ryssland och Ukraina.

Andra PSYOP-vågen: december 2023

Ungefär en månad efter den första vågen upptäckte vi en andra PSYOP-e-postkampanj som riktade sig inte bara till ukrainare utan även människor i andra europeiska länder. Målen är något slumpmässiga, allt från den ukrainska regeringen till en italiensk skotillverkare. Eftersom alla mejl är skrivna på ukrainska är det troligt att de utländska målen är ukrainsktalande. Enligt ESET telemetri fick några hundra personer e-post i denna andra våg.

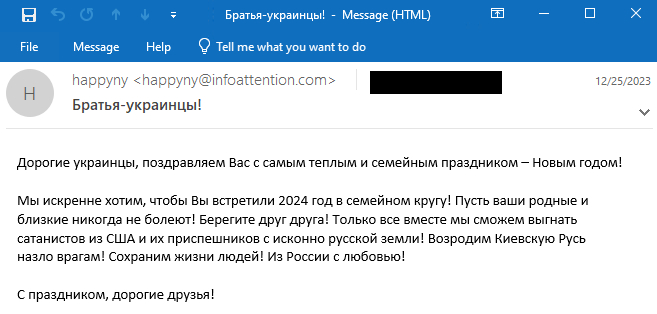

Vi hittade två olika e-postmallar i den här vågen. Den första skickades den 25 decemberth och visas i figur 6. När det gäller den första vågen, skickades e-postmeddelandena från en e-postserver som drivs av angriparna, infoattention[.]com I detta fall.

En maskinöversättning av e-posttexten är följande:

Kära ukrainare, vi gratulerar er till den varmaste och mest familjehelgen - det nya året!

Vi vill verkligen att du firar 2024 med din familj! Må din familj och dina vänner aldrig bli sjuka! Ta hand om varandra! Endast tillsammans kommer vi att kunna driva ut satanisterna från USA och deras undersåtar från den ursprungliga ryska marken! Låt oss återuppliva Kievan Rus trots våra fiender! Låt oss rädda människors liv! Från Ryssland med kärlek!

Trevlig semester, kära vänner!

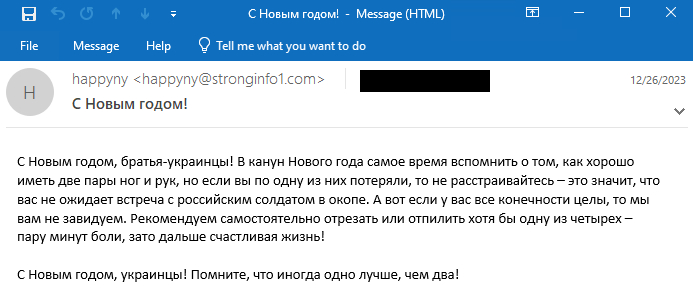

Den andra e-postmallen, som visas i figur 7, skickades den 26 decemberth, 2023 från en annan e-postserver: stronginfo1[.]com. Under denna våg användes ytterligare två e-postadresser:

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

En maskinöversättning av e-posttexten är följande:

Gott nytt år, ukrainska bröder! På nyårsafton är det dags att komma ihåg hur bra det är att ha två par ben och armar, men om du har tappat ett av dem, var inte upprörd – det betyder att du inte kommer att träffa en rysk soldat i ett dike. Och här om alla dina lemmar är intakta, då avundas vi dig inte. Vi rekommenderar att du skär eller sågar av minst en av de fyra själv – ett par minuter av smärta, men sedan ett lyckligt liv!

Gott nytt år, ukrainare! Kom ihåg att ibland är en bättre än två!

Medan den första PSYOP-e-postkampanjen i november 2023 var ganska väl förberedd, med speciellt skapade PDF-dokument som var något övertygande, är denna andra kampanj ganska mer grundläggande och mörkare i sina meddelanden. Den andra e-postmallen är särskilt störande, där angriparna föreslår att folk amputerar ett ben eller en arm för att undvika militär utplacering. Sammantaget har den alla egenskaper hos PSYOPs under krigstid.

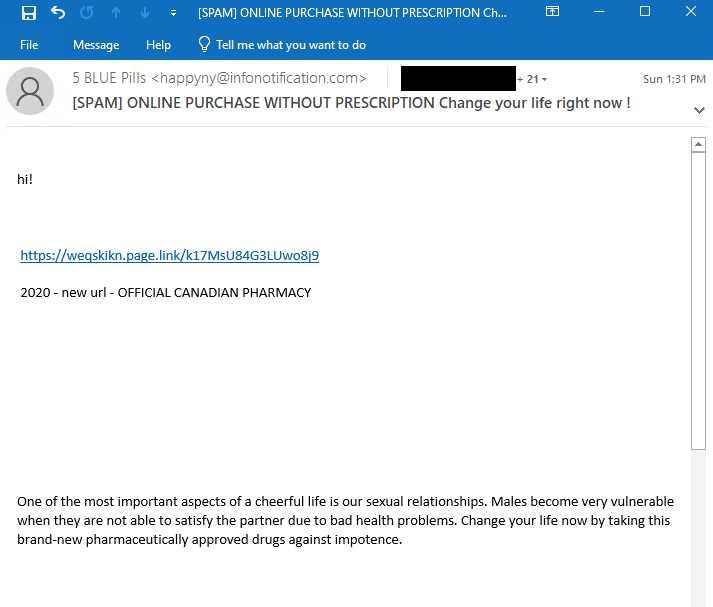

Spam från kanadensiska apotek: januari 2024

I en ganska överraskande vändning av händelser, en av de domäner som användes för att skicka PSYOP-e-postmeddelanden i december 2023, infonotification[.]com, började användas för att skicka spam från kanadensiska apotek den 7 januarith2024

Ett exempel ges i figur 8 och länken omdirigerar till den falska kanadensiska apotekswebbplatsen onlinepharmacycenter[.]com. Spamkampanjen var måttligt stor (i minst hundratals meddelanden) och människor i många länder fick sådana e-postmeddelanden.

Mejlen skickades från happyny@infonotification[.]com och detta verifierades i e-posthuvudena:

Return-Path: <happyny@infonotification[.]com>

Delivered-To: [redacted]

[redacted]

Received: from infonotification[.]com ([185.12.14[.]13])

by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256)

[redacted]

Sun, 07 Jan 2024 12:39:10 +0000Falsk kanadensisk apoteksspam är ett företag som historiskt drivs av ryska cyberbrottslingar. Det täcktes flitigt tidigare av bloggare som t.ex Brian Krebs, särskilt i hans Spam Nation-bok.

Länkar mellan dessa skräppostkampanjer

Även om vi inte vet varför operatörerna av PSYOP-kampanjerna bestämde sig för att återanvända en av sina servrar för att skicka falsk apoteksspam, är det troligt att de insåg att deras infrastruktur upptäcktes. Därför kan de ha bestämt sig för att försöka tjäna pengar på den redan brända infrastrukturen, antingen för sin egen vinst eller för att finansiera framtida spionageoperationer eller PSYOPs. Figur 9 sammanfattar kopplingarna mellan de olika domänerna och kampanjerna.

Slutsats

Sedan kriget började i Ukraina har grupper som är i linje med Ryssland som Sandworm varit upptagna med att störa ukrainsk IT-infrastruktur med hjälp av torkare. Under de senaste månaderna har vi observerat en ökning av cyberspionageverksamhet, särskilt av den ökända Gamaredon-gruppen.

Operation Texonto visar ännu en användning av teknik för att försöka påverka kriget. Vi hittade några typiska falska Microsoft-inloggningssidor men viktigast av allt, det fanns två vågor av PSYOPs via e-post förmodligen för att försöka påverka och demoralisera ukrainska medborgare med desinformationsmeddelanden om krigsrelaterade ämnen.

En omfattande lista över kompromissindikatorer (IoCs) och prover finns i vårt GitHub repository.

För eventuella frågor om vår forskning publicerad på WeLiveSecurity, vänligen kontakta oss på [e-postskyddad].

ESET Research erbjuder privata APT-underrättelserapporter och dataflöden. För eventuella frågor om denna tjänst, besök ESET Threat Intelligence sida.

IOCS

Filer

|

SHA-1 |

Filnamn |

ESET-detekteringsnamn |

Beskrivning |

|

3C201B2E40357996B383 |

Minagroa111.pdf |

PDF/Fraud.CDY |

PDF som används i en informationsoperation mot Ukraina. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Fraud.CDU |

PDF som används i en informationsoperation mot Ukraina. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Fraud.CDT |

PDF som används i en informationsoperation mot Ukraina. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Fraud.CDX |

PDF som används i en informationsoperation mot Ukraina. |

nätverks

|

IP |

Domän |

Värdleverantör |

Först sett |

Detaljer |

|

N / A |

navalny-röster[.]net |

N / A |

2023-09-09 |

Domän relaterad till Alexei Navalny. |

|

N / A |

navalny-votesmart[.]net |

N / A |

2023-09-09 |

Domän relaterad till Alexei Navalny. |

|

N / A |

navalny-röstning[.]net |

N / A |

2023-09-09 |

Domän relaterad till Alexei Navalny. |

|

45.9.148[.]165 |

infoattention[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server som används för att skicka e-post i Operation Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

Server som används för att skicka e-post i Operation Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server som används för att skicka e-post i Operation Texonto. |

|

45.129.199[.]200 |

minuaregion[.]org |

Hostinger |

2023-11-21 |

Server som används för att skicka e-post i Operation Texonto. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Server som används för att skicka e-post i Operation Texonto. |

|

46.249.58[.]177 |

infonotifi[.]com |

serverius-mnt |

2023-12-28 |

Server som används för att skicka e-post i Operation Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITED |

2023-11-17 |

Server som används för att skicka e-post i Operation Texonto. |

|

154.49.137[.]16 |

choicelive149200[.]com |

Hostinger |

2023-10-26 |

Nätfiskeserver. |

|

185.12.14[.]13 |

infonotification[.]com |

Serverius |

2023-12-28 |

Server som används för att skicka e-post i Operation Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Office 365 phishing-server. |

|

195.54.160[.]59 |

minagroa[.]org |

BlueVPS |

2023-11-21 |

Server som används för att skicka e-post i Operation Texonto. |

Mejladresser

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- [e-postskyddad][.]network

- happyny@infoattention[.]com

- happyny@stronginfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

MITER ATT & CK tekniker

Detta bord byggdes med hjälp av version 14 i MITER ATT&CK-ramverket.

|

Taktik |

ID |

Namn |

Beskrivning |

|

Resursutveckling |

Skaffa infrastruktur: domäner |

Operatörer köpte domännamn på Namecheap. |

|

|

Skaffa infrastruktur: Server |

Operatörer hyrde servrar hos Nice IT, Hostinger, Serverius och BlueVPS. |

||

|

Initial åtkomst |

Nätfiske |

Operatörer skickade e-postmeddelanden med desinformationsinnehåll. |

|

|

Nätfiske: Spearphishing-länk |

Operatörer skickade e-postmeddelanden med en länk till en falsk Microsoft-inloggningssida. |

||

|

Försvarsflykt |

Maskerad |

Operatörer använde domännamn som liknar officiella ukrainska myndigheters domännamn. |

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.welivesecurity.com/en/eset-research/operation-texonto-information-operation-targeting-ukrainian-speakers-context-war/