2012 年、米国連邦捜査局 (FBI) を調査し始めた 報告の流入 攻撃者が関与する詐欺事件 攻撃者が管理するアカウントへの支払いの経路変更。 これらのインシデントでは、被害者は、予定された支払いを変更する要求を含む一見正当な電子メールを受信しました。 脅威アクターは通常、役員または財務および給与担当者になりすまし、被害者に支払いを別の銀行口座に転送するよう説得します。 これらの最初のインスタンス ビジネスメールの侵害 (BEC) は、このシンプルでありながら非常に効果的なスキームを使用する XNUMX 年間の攻撃を開始しました。 脅威が進化する一方で、攻撃者は引き続きフィッシング攻撃を使用して資格情報を盗み、支払いを求める不正な請求書を送信します。 何千もの組織が数十億ドルを失っています。

過去 XNUMX 年間で私たちは何を学んだか?

BEC が最初に発見されたとき、法執行機関はこれを「man in the email」詐欺と呼んでいました。 当時の資金の多くは中国、日本、韓国に送金されていたため、法執行機関は、攻撃者がアジアを拠点とする組織犯罪グループである可能性があると考えていました。 複数の調査により、これらのスキームが関連しており、その資金が最終的にナイジェリアにいる攻撃者に渡ったことが確認されました。

BEC 詐欺は、ロマンス詐欺、前払い金スキーム (「ナイジェリアの王子」または「419」詐欺としても知られる)、高齢者詐欺などの操作を行ったナイジェリアの組織犯罪グループから発生しました。 参入障壁が低く、高い報酬が得られる可能性があるため、より多くの脅威グループを引き付けました。 これらのスキームの技術的側面は比較的単純であるため、技術的能力がほとんどまたはまったくない攻撃者が攻撃を成功させる可能性があります。

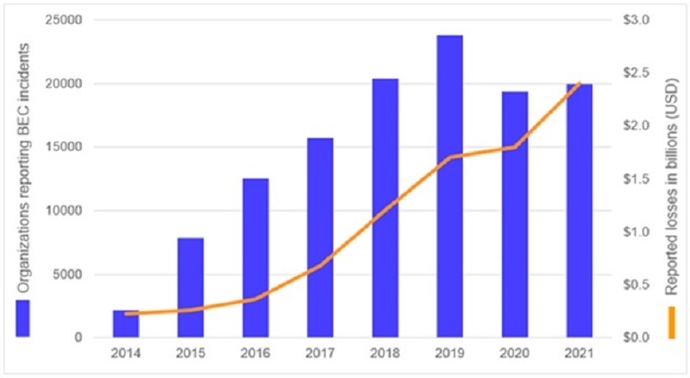

2014 年までに、法執行機関と金融機関の協力により、BEC スキームの理解がより明確になりました。 BEC の戦術、技術、手順 (TTP) が成熟するにつれて、経済的損失と影響を受ける組織の数が増加しました。 2014 年、米国インターネット犯罪苦情センター (IC3) 受け 2,417 件の BEC 苦情、合計 226 億 2020 万ドルの損失。 その数は、19 年に報告されたインシデントが減少するまで着実に増加しました。しかし、その減少は、COVID-XNUMX パンデミックが通常のビジネス プロセスを混乱させたことが原因である可能性があります。 勢い 再開 2021 年には、19,954 件の苦情と、約 2.4 億ドルの調整済み損失が発生しました。

BEC 攻撃を行っているのは誰ですか?

今日に至るまで、BEC オペレーションの大部分は まだナイジェリアに由来する. 多くのナイジェリアの詐欺グループは、BEC を既存の犯罪活動に組み込み、他の脅威アクターにスキームの操作方法を教えました。 各グループは、特定の地域、組織の役割 (CFO、財務マネージャー、会計士など)、および業界に焦点を当てて、独自のターゲティングを決定しました。 2016 年、Secureworks の研究者は 推定 その ゴールドスカイライン 脅威グループ (Wire-Wire Group 1 とも呼ばれます) は、年間約 3 万ドルを盗みました。 Secureworks の調査によると、2018 年までに、 ゴールドガレオン船 脅威グループは、年間平均 6.7 万ドルを盗もうとしました。

これらのスキームの収益性により、他の地域のサイバー犯罪者が BEC を採用し始めました。 東ヨーロッパのグループは特に洗練されています。 たとえば、ロシアのサイバー犯罪グループ コズミック リンクス 二重のなりすましスキームを使用して、多国籍企業の上級管理職を標的にすることに成功しました。 脅威アクターは、企業の CEO になりすまし、買収の促進を担当する正当な弁護士の身元を装います。 攻撃者が管理するアカウントに送金するよう被害者に促します。

他の地域への BEC 攻撃の拡大にもかかわらず、ナイジェリアからの量に匹敵するものはありません。 ナイジェリアの詐欺エコシステムは、過去 XNUMX 年間で成長し、繁栄しました。 何百ものソーシャル メディア プロファイルが、これらの攻撃から得た富を誇示して、ナイジェリアの参加者を募集しています。 $ 800未満.

BEC が依然として普及している理由

何千人もの BEC による逮捕にもかかわらず、このスキームは依然としてサイバー犯罪者の間で人気があります。 企業間の支払いが最も頻繁に標的にされますが、BEC アクターは他の支払い方法も攻撃します。 給与システムは 操作 架空の従業員を追加し、関連付けられたアカウントに送金します。 BECアクターも攻撃しています 不動産取引 そして家の支払いを再ルーティングしました。

セキュリティ制御は電子メール アカウントの侵害を検出できますが、テクノロジはそこまでしか対応できません。 攻撃者が引き続き被害者のアカウントを使用したり、攻撃者が制御するインフラストラクチャに移行したりすると、検出がより困難になります。 組織は、多要素認証などの技術的なプロアクティブなセキュリティ防御を実装する必要があります。 条件付きアクセス、リスクの高いアクションを実行する前に信頼できる連絡先の詳細を介して要求を検証し、電子メールに対して「信頼するが検証する」アプローチを採用するよう従業員をトレーニングするなどの人的プロセスとともに.

BEC 攻撃の影響を軽減するために、世界中の金融機関、政府機関、民間企業、および法執行機関の間での調整が開始されています。 2021 年、IC3 Recovery Asset Team は金融機関を支援しました 回復します 盗まれた資金の約 74% を追跡しました。 これらの攻撃の収益性を低下させると、攻撃者の魅力が低下し、BEC 詐欺の減少につながる可能性があります。

- コインスマート。 ヨーロッパで最高のビットコインと暗号通貨取引所。ここをクリック

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/endpoint/the-evolution-of-business-email-compromise