I prodotti e la ricerca ESET proteggono da anni l'infrastruttura IT ucraina. Dall’inizio della guerra nel febbraio 2022, abbiamo prevenuto e indagato su un numero significativo di attacchi lanciati da gruppi allineati con la Russia. Abbiamo anche pubblicato alcuni dei risultati più interessanti su WeLiveSecurity:

Anche se il nostro obiettivo principale rimane l’analisi delle minacce legate al malware, ci siamo ritrovati a indagare su un’operazione informativa o psicologica (PSYOP) che cercava di sollevare dubbi nelle menti degli ucraini e degli ucraini all’estero.

Operazione Texonto

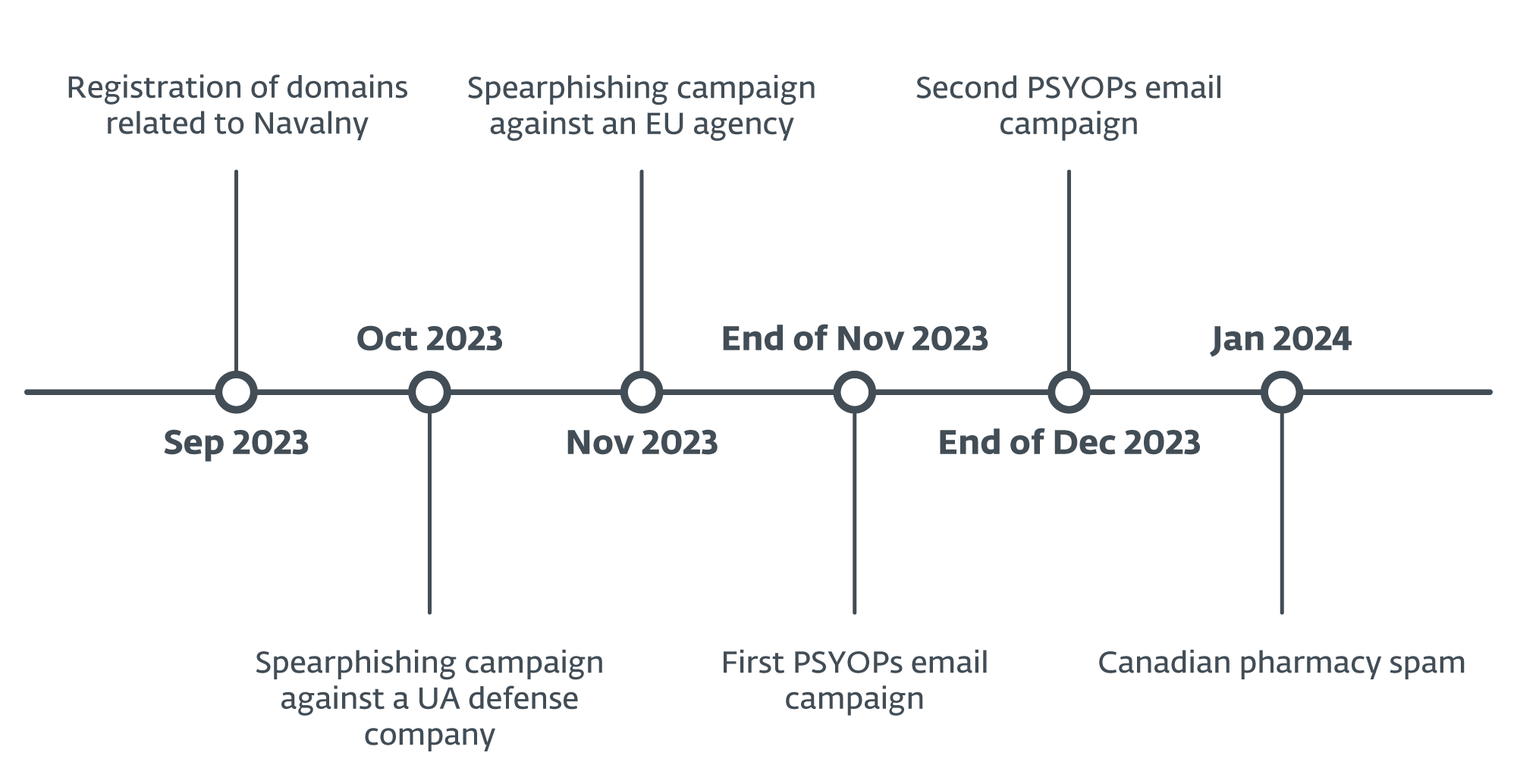

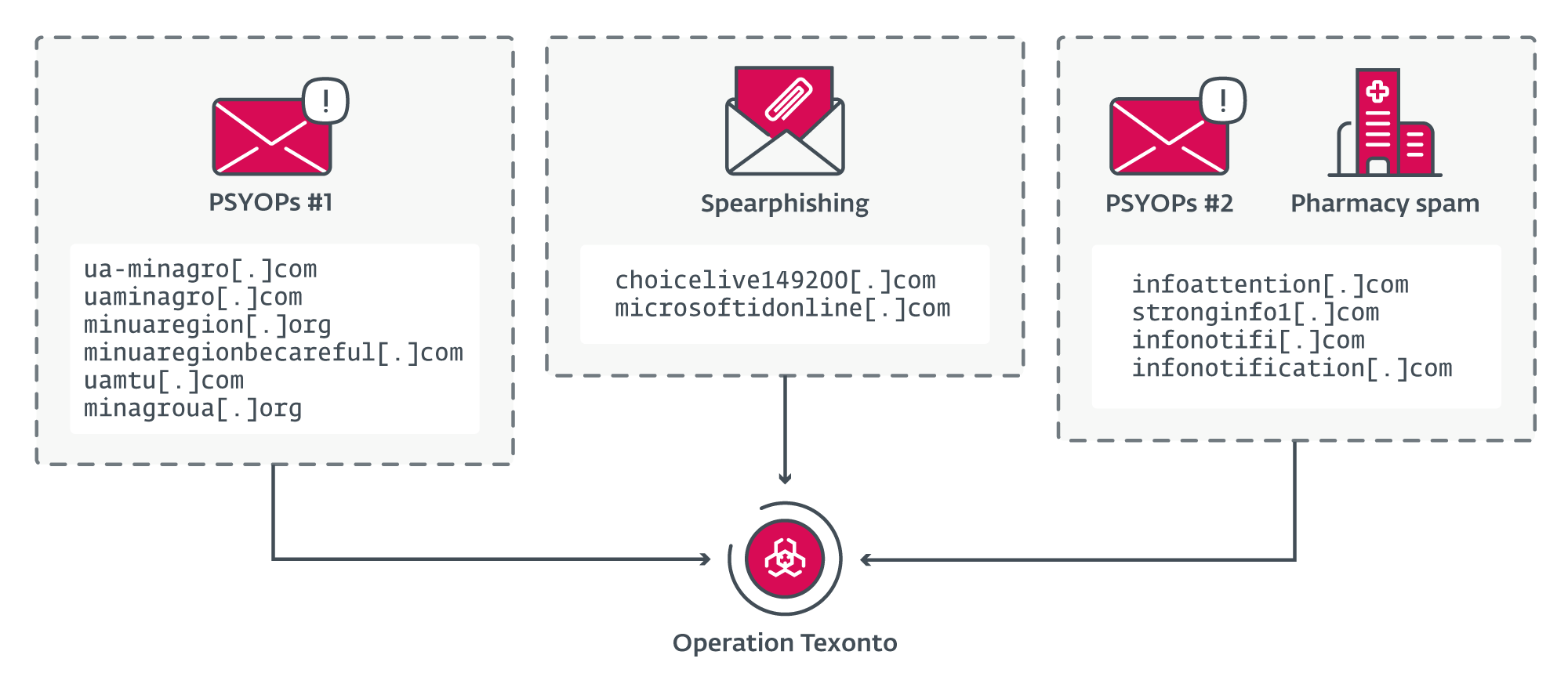

L'operazione Texonto è una campagna di disinformazione/PSYOP che utilizza e-mail di spam come metodo di distribuzione principale. Sorprendentemente, non sembra che gli autori del reato abbiano utilizzato canali comuni come Telegram o siti Web falsi per trasmettere i loro messaggi. Abbiamo rilevato due diverse ondate, la prima nel novembre 2023 e la seconda alla fine di dicembre 2023. Il contenuto delle e-mail riguardava interruzioni del riscaldamento, carenza di farmaci e carenza di cibo, che sono temi tipici della propaganda russa.

Oltre alla campagna di disinformazione, abbiamo rilevato una campagna di spearphishing che ha preso di mira una società di difesa ucraina nell’ottobre 2023 e un’agenzia dell’UE nel novembre 2023. L’obiettivo di entrambi era rubare le credenziali per gli account Microsoft Office 365. Grazie alle somiglianze nell’infrastruttura di rete utilizzata in queste PSYOP e nelle operazioni di phishing, le colleghiamo con grande sicurezza.

È interessante notare che alcuni altri indizi hanno rivelato anche nomi di dominio che fanno parte dell'operazione Texonto e relativi a temi interni russi come Alexei Navalny, il noto leader dell'opposizione russa che era in prigione e morto il febbraio 16th, 2024. Ciò significa che l'operazione Texonto include probabilmente operazioni di spearphishing o di informazione contro dissidenti russi e sostenitori del defunto leader dell'opposizione. Tali domini includono:

- navalny-voti[.]net

- navalny-votesmart[.]net

- navaleny-voto[.]net

Forse ancora più strano è che un server di posta elettronica, gestito dagli aggressori e utilizzato per inviare e-mail PSYOP, sia stato riutilizzato due settimane dopo per inviare il tipico spam farmaceutico canadese. Questa categoria di attività illegali è molto popolare da molto tempo nella comunità russa del crimine informatico, come questa post sul blog dal 2011 spiega.

La Figura 1 riassume i principali eventi dell'Operazione Texonto.

Lo strano miscuglio di spionaggio, operazioni di informazione e prodotti farmaceutici falsi può solo ricordarcelo Callisto, un noto gruppo di spionaggio informatico allineato alla Russia che è stato oggetto di un'indagine accusa dal Dipartimento di Giustizia degli Stati Uniti nel dicembre 2023. Callisto prende di mira funzionari governativi, persone che fanno parte di think tank e organizzazioni legate al settore militare tramite siti Web di spearphishing progettati per imitare i comuni fornitori di servizi cloud. Il gruppo ha anche condotto operazioni di disinformazione come a fuga di documenti poco prima delle elezioni generali del Regno Unito del 2019. Infine, fare perno sulla vecchia infrastruttura di rete porta a falsi domini farmaceutici come musclepharm[.]top or ukrpharma[.]ovh.

Sebbene esistano numerosi punti di somiglianza tra le operazioni Operazione Texonto e Callisto, non abbiamo riscontrato alcuna sovrapposizione tecnica e al momento non attribuiamo l'Operazione Texonto a uno specifico attore della minaccia. Tuttavia, considerati i TTP, gli obiettivi e la diffusione dei messaggi, attribuiamo con grande fiducia l’operazione a un gruppo allineato con la Russia.

Campagna di phishing: ottobre-novembre 2023

I dipendenti che lavoravano presso un’importante azienda ucraina nel settore della difesa hanno ricevuto un’e-mail di phishing nell’ottobre 2023, presumibilmente proveniente dal loro reparto IT. Le e-mail sono state inviate da it.[redacted_company_name]@gmail.com, un indirizzo email molto probabilmente creato appositamente per questa campagna e l'oggetto dell'email era Installazione corretta:Piano di innovazione (traduzione automatica dall'ucraino: Approvazione richiesta: Inventario pianificato).

Il contenuto della email è il seguente:

Nel periodo da 02 a 13, gli sviluppatori hanno fornito informazioni tecniche sul piano di innovazione quello è uno schermo fisso che non funziona. Se pianifichi di contattare il tuo indirizzo di posta elettronica ([redacted_address]@[redacted_company_name].com) sul tuo amico, devi andare, vai a La versione successiva è la pagina di controllo per visualizzare i tuoi dati sui sistemi.

Anche se i tuoi dati non sono corretti, il tuo stato di errore è stato "ridotto" e non è stato possibile vedere le cose in modo corretto piano di invenzione delle risorse. Se l'indirizzo del tuo indirizzo non è il tuo fornitore di servizi (come il tuo fornitore), non hai intenzione di farlo ипадку Вам не потрибно виконувати жодних дий – поштову скриньку буде видалено атоматично 13 жовтня року 2023.

Dimmi,

Sono state fornite informazioni tecnologiche.

Una traduzione automatica dell'e-mail è:

Nel periodo dal 2 al 13 ottobre, i dipendenti del dipartimento di informatica effettueranno un inventario pianificato e la rimozione delle cassette postali inutilizzate. Se prevedi di utilizzare il tuo indirizzo email ([redacted_address]@[redacted_company_name].com) in futuro, vai alla versione web della casella di posta a questo link e accedi utilizzando le tue credenziali.

Non sono richieste azioni aggiuntive, la tua casella di posta riceverà lo stato "confermato" e non verrà rimossa durante un inventario delle risorse pianificato. Se questo indirizzo e-mail non viene utilizzato da te (o il suo utilizzo non è pianificato in futuro), in questo caso non è necessario intraprendere alcuna azione: la casella di posta verrà eliminata automaticamente il 13 ottobre 2023.

Cordiali saluti,

Dipartimento di tecnologie dell'informazione.

L'obiettivo dell'e-mail è invogliare i target a fare clic su за цим посиланням (traduzione automatica: a questo link), il che porta a https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (parzialmente redatto). Questo URL punta al dominio dannoso login.microsoftidin linea[.]com. Tieni presente che questo dominio è molto vicino a quello ufficiale, login.microsoftonline.com.

Non siamo riusciti a recuperare la pagina di phishing, ma molto probabilmente si trattava di una pagina di accesso Microsoft falsa intesa a rubare le credenziali delle vittime.

Per un altro dominio appartenente all'Operazione Texonto, choicelive149200[.]com, sono stati inviati due VirusTotal (prima ed seconda) per l'URL https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Sfortunatamente, il sito non era più raggiungibile al momento dell'analisi, ma si trattava probabilmente di una pagina di phishing di credenziali per Outlook sul Web/webmail OWA di eupolcopps.eu, l'ufficio di coordinamento dell'UE per il sostegno alla polizia palestinese. Tieni presente che non abbiamo visto l'esempio di email, solo l'URL inviato a VirusTotal.

Prima ondata PSYOP: novembre 2023

Novembre 20th, abbiamo rilevato la prima ondata di email di disinformazione con allegato PDF inviate ad almeno alcune centinaia di destinatari in Ucraina. Le persone che lavorano presso il governo ucraino, le società energetiche e persino i privati hanno ricevuto le e-mail. Non sappiamo come sia stata costruita la lista degli indirizzi email.

Contrariamente alla campagna di phishing descritta in precedenza, l’obiettivo di queste e-mail era seminare dubbi negli ucraini; ad esempio, un'e-mail dice che "potrebbero esserci interruzioni del riscaldamento quest'inverno". Non sembra che ci fossero collegamenti dannosi o malware in questa ondata specifica, solo disinformazione.

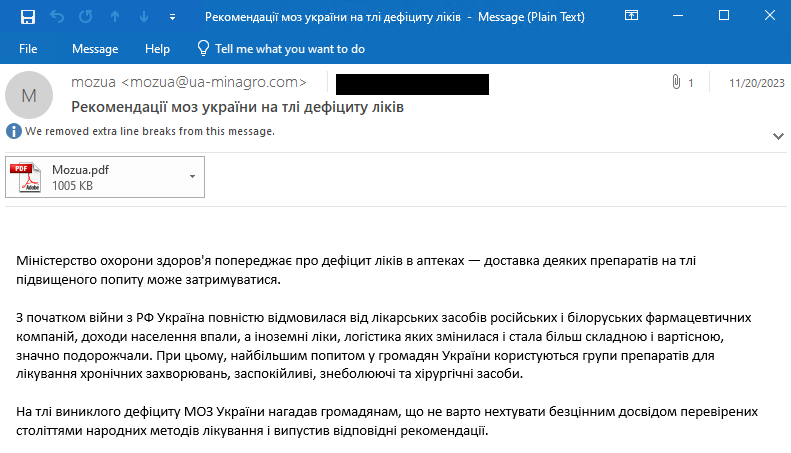

La Figura 2 mostra un esempio di posta elettronica. L'oggetto è Рекомендації моз україни на тлі дефіциту ліків (traduzione automatica dall'ucraino: Raccomandazioni del Ministero della Sanità ucraino in un momento di carenza di medicinali) e l'e-mail è stata inviata da mozua@ua-minagro[.]com. Tieni presente che questo indirizzo può essere visualizzato nel file busta-da ed sentiero di ritorno campi.

ua-minagro[.]com è un dominio gestito dagli aggressori ed è stato utilizzato esclusivamente per l'invio di e-mail di disinformazione in questa campagna. Il dominio si maschera da Ministero delle Politiche Agrarie e dell'Alimentazione dell'Ucraina, il cui dominio legittimo è minagro.gov.ua.

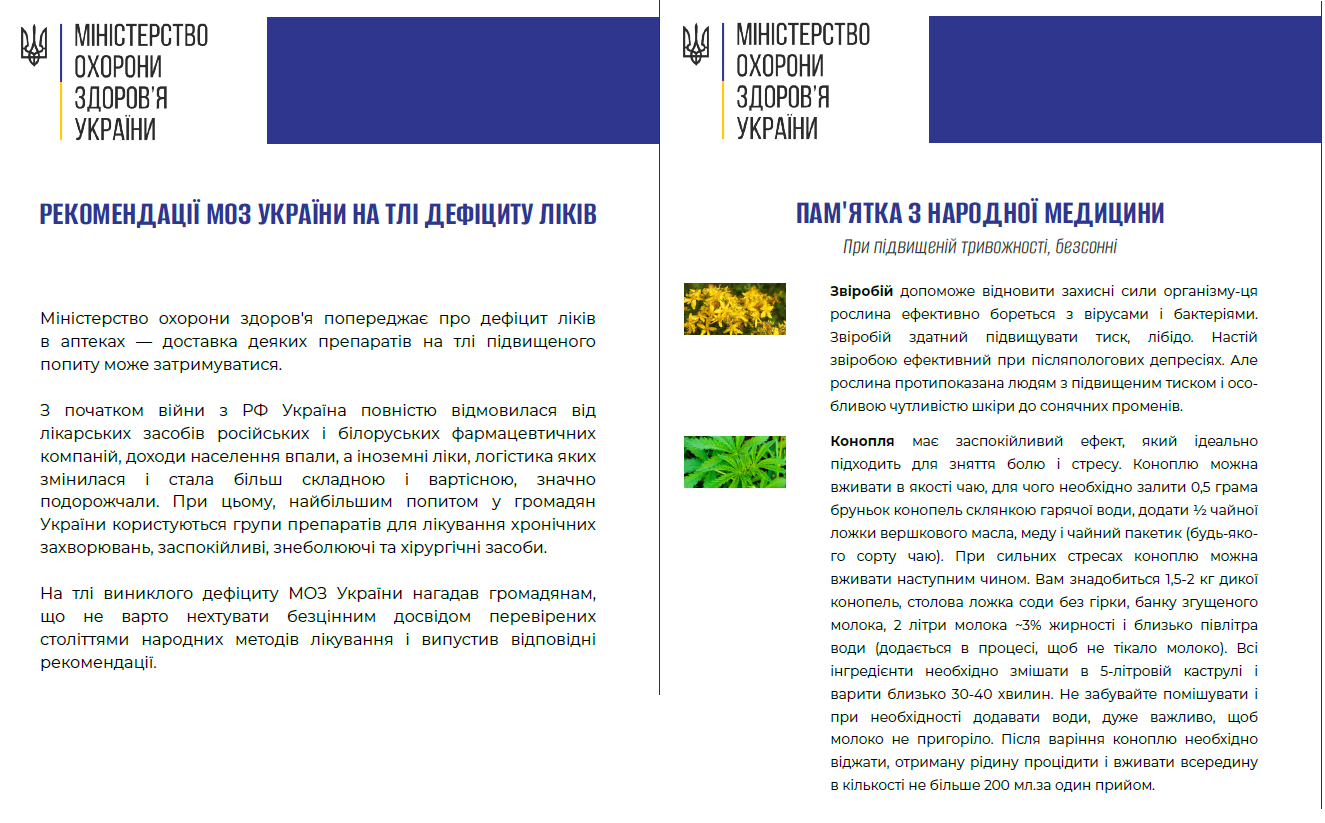

In allegato all'e-mail c'è un documento PDF, come mostrato nella Figura 3. Sebbene non sia di per sé dannoso, contiene anche messaggi di disinformazione.

Il documento utilizza in modo improprio il logo del Ministero della sanità ucraino e spiega che a causa della guerra in Ucraina c'è carenza di farmaci. Si dice anche che il governo ucraino si rifiuta di importare farmaci dalla Russia e dalla Bielorussia. Nella seconda pagina viene spiegato come sostituire alcuni farmaci con le piante.

Ciò che è interessante notare è che l'e-mail è stata inviata da un dominio mascherato da Ministero delle politiche agrarie e dell'alimentazione dell'Ucraina, mentre il contenuto riguarda la carenza di farmaci e il PDF utilizza in modo improprio il logo del Ministero della Salute dell'Ucraina. Forse è un errore degli aggressori o, almeno, dimostra che non si sono preoccupati di tutti i dettagli.

Oltre ua-minagro[.]com, sono stati utilizzati cinque domini aggiuntivi per inviare email in questa ondata:

- uaminagro[.]com

- minuaregion[.]org

- minuaregionbecareful[.]com

- uamtu[.]com

- minagroua[.]org

minuaregion[.]org ed minuaregionbecareful[.]com si mascherano da Ministero per la Reintegrazione dei territori temporaneamente occupati dell'Ucraina, il cui sito web legittimo è https://minre.gov.ua/en/.

uamtu[.]com si maschera da Ministero per lo Sviluppo delle Comunità, dei Territori e delle Infrastrutture dell'Ucraina, il cui sito web legittimo è https://mtu.gov.ua.

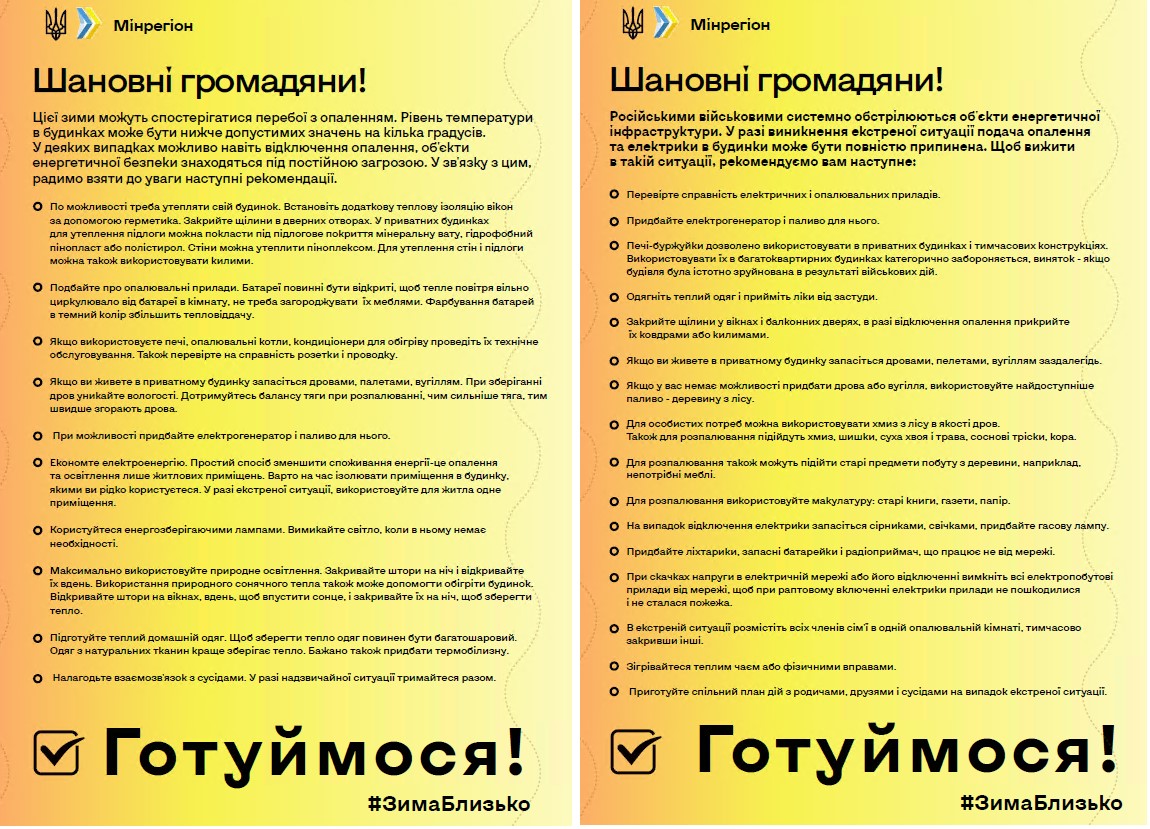

Abbiamo identificato altri tre modelli di messaggi e-mail diversi, ciascuno con un corpo del messaggio e un allegato PDF diversi. Una sintesi è fornita nella Tabella 1.

Tabella 1. E-mail di disinformazione

|

corpo e-mail |

Traduzione automatica del corpo dell'email |

|

Il sistema di controllo dell'efficienza energetica deve essere ripristinato. In caso di problemi di illuminazione, la situazione di installazione e di alimentazione elettrica nell'edificio può essere compromessa. Se guardi questa situazione, ti consigliamo di procedere: |

L’esercito russo bombarda sistematicamente le infrastrutture degli impianti energetici. La fornitura di riscaldamento in caso di emergenza e l'elettricità alle case potrebbero essere completamente interrotte. Per sopravvivere in una situazione del genere, ti consigliamo quanto segue: |

|

Questi possono essere protetti dall'ossidazione. La temperatura dell'ambiente può variare ma non è sufficiente una temperatura adeguata su un bambino. Con questi abbonamenti è possibile navigare in un'area di risparmio energetico e di energia in modo efficiente ю загрозою. A causa di ciò, ti invitiamo a vedere i suggerimenti consigliati. |

Potrebbero esserci interruzioni del riscaldamento quest'inverno. La temperatura nelle case può essere di diversi gradi inferiore ai valori consentiti. In alcuni casi è anche possibile spegnere il riscaldamento, la sicurezza energetica degli impianti è costantemente minacciata. A questo proposito, ti consigliamo di tenere conto delle seguenti raccomandazioni. |

|

Il Ministero dell'Ambiente è in grado di gestire la quantità di liquidi negli adattatori — la fornitura di prodotti per l'igiene su questo fornitore l'opinione può essere criticata. L'acquisto di vino da РФ Україна повнистю видмовилася вид ликарських засобив росийських и билоруських фармацев un'azienda di questo tipo, che ha avuto un grande successo, un modo innocuo, una logistica molto piccola e una banca ben organizzata sì, è davvero vantaggioso. Per favore, fai un'offerta al tuo amico a quattro zampe per creare gruppi di preparativi per il lavoro di squadra ювань, заспокийливи, знеболюючи та хирургични засоби. Su questo vinile, l'ufficio di МОЗ ha fatto il gioco d'azzardo, cosa che non è stata effettuata correttamente i seguenti metodi di pulizia e raccomandazioni per l'uso. |

Il Ministero della Salute avverte della carenza di medicinali nelle farmacie: la consegna di alcuni farmaci a causa dell'aumento della domanda potrebbe subire ritardi. Con lo scoppio della guerra con la Federazione Russa, l'Ucraina ha rifiutato completamente le aziende farmaceutiche russe e bielorusse, i redditi della popolazione sono diminuiti e i medicinali stranieri, la cui logistica è cambiata ed è diventata più complessa e costosa, sono diventati significativamente più costosi. Allo stesso tempo, la domanda maggiore proviene dai cittadini. L'Ucraina utilizza gruppi di farmaci per il trattamento di malattie croniche, sedativi, antidolorifici e mezzi chirurgici. In questo contesto di carenza, il Ministero della Salute dell'Ucraina ha ricordato ai cittadini che non bisogna trascurare la preziosa esperienza di secoli di metodi di trattamento popolari testati e ha rilasciato quelli appropriati raccomandati. |

|

L'aggressione della Francia è stata fatta in modo straordinario nel settore agricolo dell'Ucraina. Devono essere puliti, puliti, puliti e in buone condizioni. La tecnica di produzione del materiale è molto efficace e non è un problema. Per stabilire le politiche del Ministero dell'agricoltura e delle raccomandazioni di vendita, ti consigliamo di seguire la procedura di creazione ми з доступних дикорослих трав. La maggior parte delle persone, l'elenco dei soci tra i professionisti del settore, sono disponibili. Ricordati di quello che stai facendo con i tuoi figli, e così via. Ti suggeriamo di avere una piccola quantità di carne e un altro piatto di ricetta. |

L'aggressione della Russia ha portato a perdite significative nel settore agricolo ucraino. Le terre sono inquinate dalle mine, danneggiate dalle granate, dalle trincee e dallo spostamento di equipaggiamenti militari. Una grande quantità di macchine agricole fu danneggiata e distrutta, così come i granai furono distrutti. Fino a quando la situazione non si sarà stabilizzata, il Ministero delle Politiche Agrarie e dell'Alimentazione consiglia di diversificare la dieta con piatti a base di erbe selvatiche disponibili. Mangiare foglie di erbe aromatiche fresche e succose sotto forma di insalata è il modo più semplice, utile e conveniente. Ricorda che dovresti raccogliere le piante lontano da città e paesi, nonché da strade trafficate. Vi proponiamo diverse ricette utili e facili da preparare. |

I relativi allegati PDF provengono presumibilmente dal Ministero delle Regioni ucraino (vedi Figura 4) e dal Ministero dell'Agricoltura (vedi Figura 5).

Nell'ultimo documento, presumibilmente del Ministero dell'Agricoltura, suggeriscono di mangiare il “risotto al piccione” e forniscono anche la foto di un piccione vivo e di un piccione cotto… Questo dimostra che quei documenti sono stati creati appositamente per infastidire i lettori.

Nel complesso, i messaggi sono in linea con i temi comuni della propaganda russa. Stanno cercando di far credere agli ucraini che non avranno farmaci, cibo e riscaldamento a causa della guerra Russia-Ucraina.

Seconda ondata PSYOP: dicembre 2023

Circa un mese dopo la prima ondata, abbiamo rilevato una seconda campagna email PSYOP rivolta non solo agli ucraini, ma anche a persone di altri paesi europei. Gli obiettivi sono piuttosto casuali e vanno dal governo ucraino a un produttore di scarpe italiano. Poiché tutte le e-mail sono scritte in ucraino, è probabile che gli obiettivi stranieri siano di lingua ucraina. Secondo la telemetria ESET, alcune centinaia di persone hanno ricevuto e-mail in questa seconda ondata.

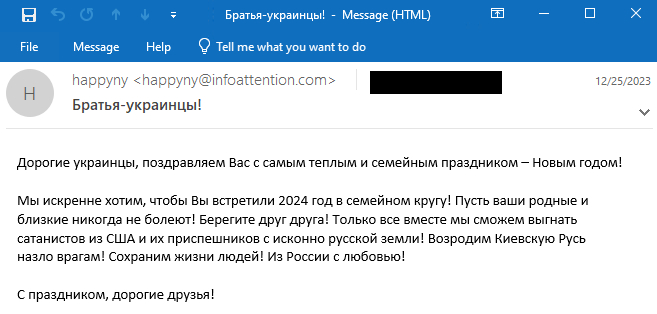

Abbiamo trovato due diversi modelli di email in questa ondata. Il primo è stato inviato il 25 dicembreth ed è mostrato nella Figura 6. Per quanto riguarda la prima ondata, i messaggi di posta elettronica sono stati inviati da un server di posta elettronica gestito dagli aggressori, infoattenzione[.]com in questo caso.

Una traduzione automatica del corpo dell'email è la seguente:

Cari ucraini, ci congratuliamo con voi per la vacanza più calda e familiare: il nuovo anno!

Desideriamo sinceramente che tu festeggi il 2024 con la tua famiglia! Possa la tua famiglia e i tuoi amici non ammalarsi mai! Prendetevi cura l'uno dell'altro! Solo insieme saremo in grado di scacciare i satanisti dagli Stati Uniti e i loro servi dal suolo russo originario! Facciamo rivivere la Rus' di Kiev nonostante i nostri nemici! Salviamo la vita delle persone! Dalla Russia con amore!

Buone vacanze, cari amici!

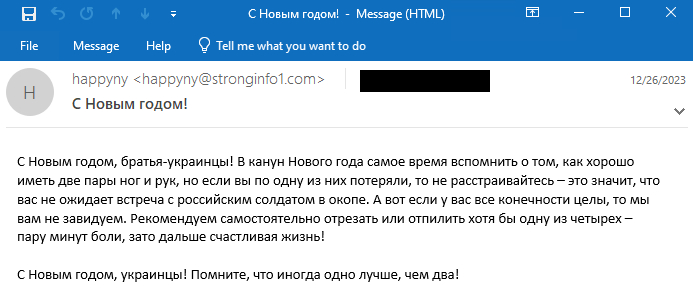

Il secondo modello di email, mostrato nella Figura 7, è stato inviato il 26 dicembreth, 2023 da un server di posta diverso: stronginfo1[.]com. Durante questa ondata sono stati utilizzati due indirizzi email aggiuntivi:

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

Una traduzione automatica del corpo dell'email è la seguente:

Buon anno, fratelli ucraini! Alla vigilia di Capodanno, è tempo di ricordare quanto è bello avere due paia di gambe e braccia, ma se ne hai perso una, non arrabbiarti: questo significa che non incontrerai un soldato russo in una trincea. E qui se tutte le tue membra sono intatte, allora non ti invidiamo. Ti consigliamo di tagliare o segare tu stesso almeno uno dei quattro: un paio di minuti di dolore, ma poi una vita felice!

Buon anno, ucraini! Ricorda che a volte uno è meglio di due!

Mentre la prima campagna e-mail PSYOP nel novembre 2023 era piuttosto ben preparata, con documenti PDF creati appositamente che erano in qualche modo convincenti, questa seconda campagna è piuttosto più semplice e più oscura nei suoi messaggi. Il secondo modello di email è particolarmente inquietante, in quanto gli aggressori suggeriscono alle persone di amputare una gamba o un braccio per evitare lo schieramento militare. Nel complesso, ha tutte le caratteristiche delle PSYOP in tempo di guerra.

Spam nelle farmacie canadesi: gennaio 2024

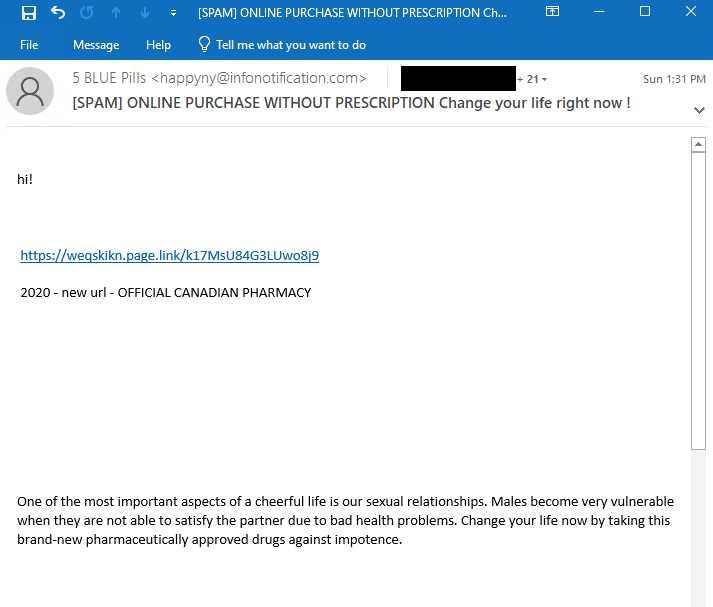

In una svolta piuttosto sorprendente degli eventi, uno dei domini utilizzati per inviare e-mail PSYOP nel dicembre 2023, infonotification[.]com, ha iniziato a essere utilizzato per inviare spam alle farmacie canadesi il 7 gennaioth 2024.

Un esempio è fornito nella Figura 8 e il collegamento reindirizza al falso sito web della farmacia canadese onlinepharmacycenter[.]com. La campagna di spam è stata moderatamente ampia (almeno centinaia di messaggi) e persone in molti paesi hanno ricevuto tali e-mail.

Le e-mail sono state inviate da happyny@infonotification[.]com e questo è stato verificato nelle intestazioni delle email:

Return-Path: <happyny@infonotification[.]com>

Delivered-To: [redacted]

[redacted]

Received: from infonotification[.]com ([185.12.14[.]13])

by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256)

[redacted]

Sun, 07 Jan 2024 12:39:10 +0000Il falso spam nelle farmacie canadesi è un'attività storicamente gestita da criminali informatici russi. È stato ampiamente trattato in passato da blogger come Brian Krebs, soprattutto nel suo libro Spam Nation.

Collegamenti tra queste campagne di spam

Anche se non sappiamo perché gli operatori delle campagne PSYOP abbiano deciso di riutilizzare uno dei loro server per inviare falso spam farmaceutico, è probabile che si siano resi conto che la loro infrastruttura era stata rilevata. Pertanto, potrebbero aver deciso di provare a monetizzare l’infrastruttura già bruciata, sia per il proprio profitto che per finanziare future operazioni di spionaggio o PSYOP. La Figura 9 riassume i collegamenti tra i diversi domini e campagne.

Conclusione

Dall’inizio della guerra in Ucraina, gruppi allineati alla Russia come Sandworm si sono impegnati a distruggere l’infrastruttura IT ucraina utilizzando i wiper. Negli ultimi mesi abbiamo osservato un aumento delle operazioni di cyberspionaggio, soprattutto da parte del famigerato gruppo Gamaredon.

L'operazione Texonto mostra ancora un altro uso delle tecnologie per cercare di influenzare la guerra. Abbiamo trovato alcune tipiche pagine di accesso false di Microsoft ma, cosa più importante, ci sono state due ondate di PSYOP via e-mail probabilmente per cercare di influenzare e demoralizzare i cittadini ucraini con messaggi di disinformazione su argomenti legati alla guerra.

Un elenco completo di Indicatori di Compromise (IoC) e campioni è disponibile in il nostro repository GitHub.

Per qualsiasi domanda sulla nostra ricerca pubblicata su WeLiveSecurity, contattaci all'indirizzo [email protected].

ESET Research offre report di intelligence APT privati e feed di dati. Per qualsiasi domanda su questo servizio, visitare il Intelligence sulle minacce ESET .

IOCS

File

|

SHA-1 |

Nome del file |

Nome rilevamento ESET |

Descrizione |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Frode.CDY |

PDF utilizzato in un'operazione di informazione contro l'Ucraina. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Frode.CDU |

PDF utilizzato in un'operazione di informazione contro l'Ucraina. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Frode.CDT |

PDF utilizzato in un'operazione di informazione contro l'Ucraina. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Frode.CDX |

PDF utilizzato in un'operazione di informazione contro l'Ucraina. |

Network NetPoulSafe

|

IP |

Dominio |

Provider di hosting |

Visto per la prima volta |

Dettagli |

|

N/A |

navalny-voti[.]net |

N/A |

2023-09-09 |

Dominio relativo ad Alexei Navalny. |

|

N/A |

navalny-votesmart[.]net |

N/A |

2023-09-09 |

Dominio relativo ad Alexei Navalny. |

|

N/A |

navaleny-voto[.]net |

N/A |

2023-09-09 |

Dominio relativo ad Alexei Navalny. |

|

45.9.148[.]165 |

infoattenzione[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

45.129.199[.]200 |

minuaregion[.]org |

Hostinger |

2023-11-21 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

46.249.58[.]177 |

infonotif[.]com |

serverius-mnt |

2023-12-28 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITATA |

2023-11-17 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

154.49.137[.]16 |

choicelive149200[.]com |

Hostinger |

2023-10-26 |

Server di phishing. |

|

185.12.14[.]13 |

infonotification[.]com |

Serverio |

2023-12-28 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Server di phishing di Office 365. |

|

195.54.160[.]59 |

minagroua[.]org |

BluVPS |

2023-11-21 |

Server utilizzato per inviare e-mail nell'operazione Texonto. |

Indirizzi e-mail

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- [email protected][.]rete

- happyny@infoattention[.]com

- happyny@stronginfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

Tecniche MITRE ATT&CK

Questa tabella è stata creata utilizzando Versione 14 del framework MITRE ATT&CK.

|

tattica |

ID |

Nome |

Descrizione |

|

Sviluppo delle risorse |

Acquisire l'infrastruttura: domini |

Gli operatori hanno acquistato nomi di dominio su Namecheap. |

|

|

Acquisire infrastruttura: server |

Gli operatori hanno noleggiato server presso Nice IT, Hostinger, Serverius e BlueVPS. |

||

|

Accesso iniziale |

Phishing |

Gli operatori hanno inviato email con contenuto di disinformazione. |

|

|

Phishing: collegamento Spearphishing |

Gli operatori hanno inviato e-mail con un collegamento a una falsa pagina di accesso di Microsoft. |

||

|

Evasione della difesa |

masquerading |

Gli operatori utilizzavano nomi di dominio simili ai nomi di dominio ufficiali del governo ucraino. |

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.welivesecurity.com/en/eset-research/operation-texonto-information-operation-targeting-ukrainian-speakers-context-war/