محصولات و تحقیقات ESET سالهاست که از زیرساخت های فناوری اطلاعات اوکراین محافظت می کنند. از زمان شروع جنگ در فوریه 2022، ما از تعداد قابل توجهی از حملات انجام شده توسط گروه های همسو با روسیه جلوگیری و تحقیق کرده ایم. ما همچنین برخی از جالب ترین یافته ها را در مورد WeLiveSecurity منتشر کرده ایم:

حتی با وجود اینکه تمرکز اصلی ما بر تجزیه و تحلیل تهدیدات مربوط به بدافزارها است، ما متوجه شدهایم که در حال بررسی یک عملیات اطلاعاتی یا عملیات روانی (PSYOP) هستیم که سعی دارد در ذهن اوکراینیها و اوکراینیزبانهای خارج از کشور تردید ایجاد کند.

عملیات Texonto

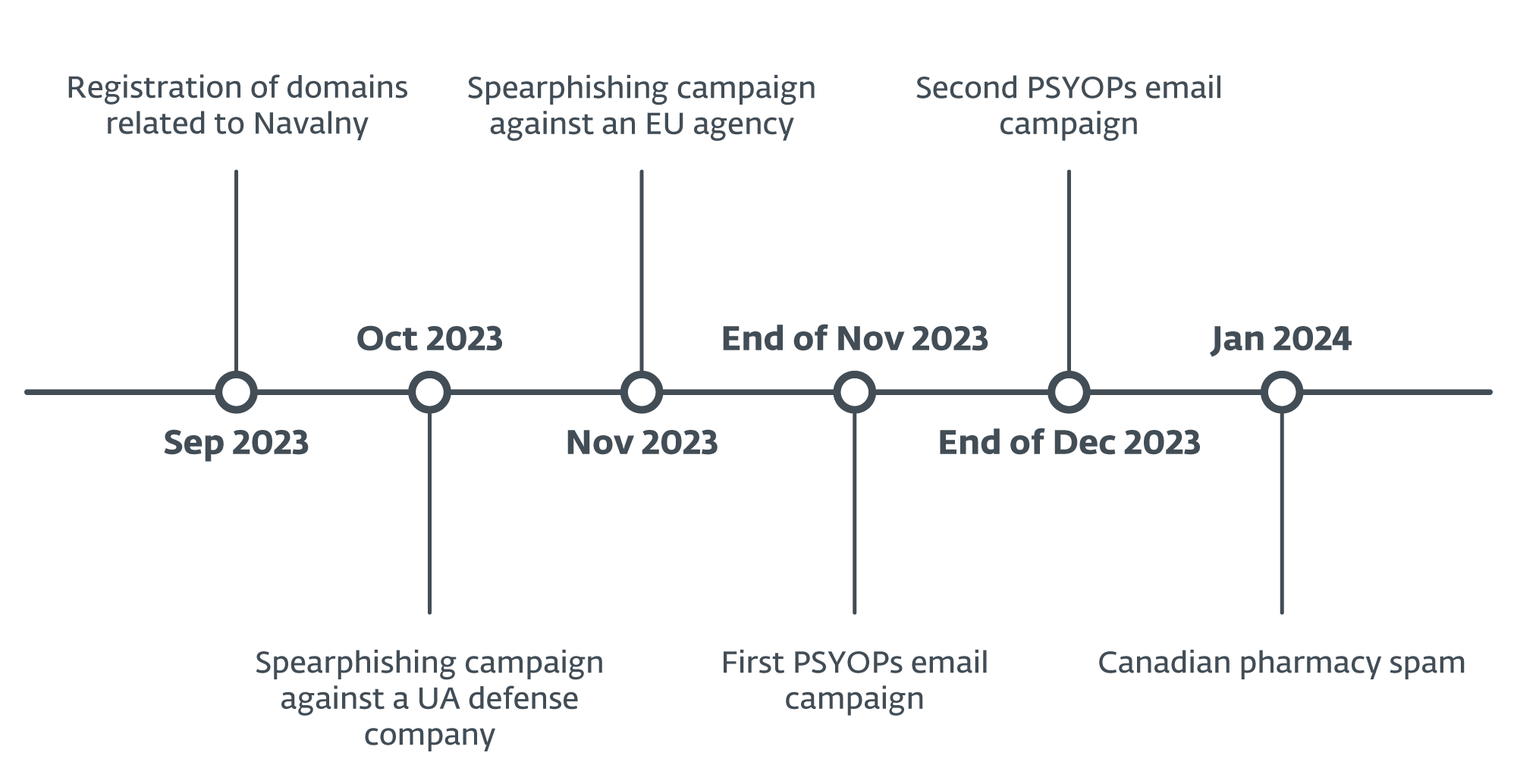

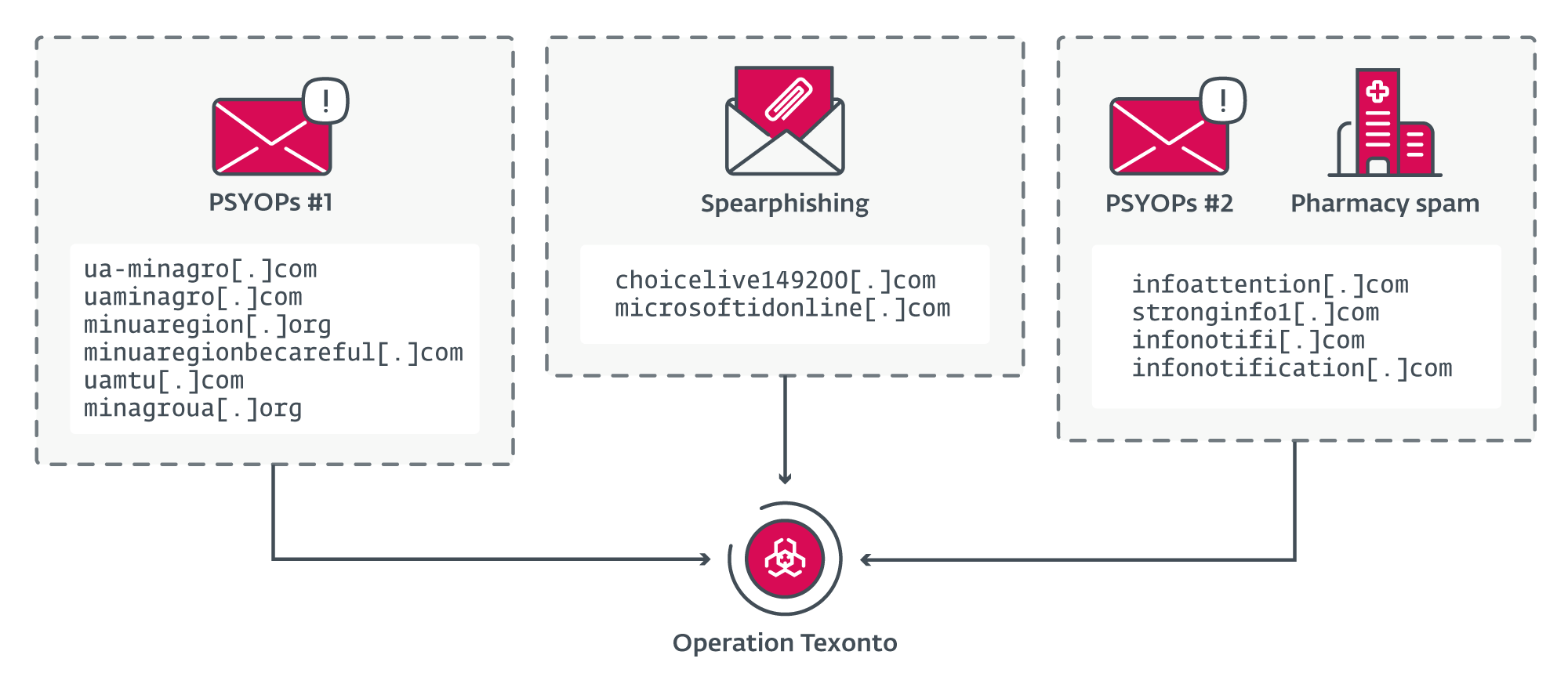

Operation Texonto یک کمپین اطلاعات نادرست/روانی است که از نامه های هرزنامه به عنوان روش اصلی توزیع استفاده می کند. با کمال تعجب، به نظر نمی رسد که مجرمان از کانال های رایج مانند تلگرام یا وب سایت های جعلی برای انتقال پیام های خود استفاده کرده باشند. ما دو موج مختلف را شناسایی کردهایم، اولی در نوامبر 2023 و دومی در پایان دسامبر 2023. محتوای ایمیلها درباره قطعی گرمایش، کمبود دارو و کمبود مواد غذایی بود که موضوعات معمول تبلیغات روسیه است.

علاوه بر کمپین اطلاعات نادرست، ما یک کمپین spearphishing را شناسایی کردهایم که یک شرکت دفاعی اوکراینی را در اکتبر 2023 و یک آژانس اتحادیه اروپا را در نوامبر 2023 هدف قرار داد. هدف هر دو سرقت اعتبار حسابهای Microsoft Office 365 بود. به لطف شباهتهای موجود در زیرساخت شبکه مورد استفاده در این عملیات روانی و عملیات فیشینگ، ما آنها را با اطمینان بالایی به هم مرتبط میکنیم.

جالب اینجاست که چند محور دیگر همچنین نام های دامنه ای را نشان می دهد که بخشی از عملیات Texonto و مرتبط با موضوعات داخلی روسیه هستند، مانند الکسی ناوالنی، رهبر معروف مخالفان روسیه که در زندان بود و درگذشت در ماه فوریه 16th، 2024. این بدان معنی است که عملیات Texonto احتمالاً شامل نیزه یا عملیات اطلاعاتی است که مخالفان روسی و حامیان رهبر فقید اپوزیسیون را هدف قرار می دهد. این دامنه ها عبارتند از:

- navalny-votes[.]net

- navalny-votesmart[.]net

- navalny-voting[.]net

شاید عجیبتر این باشد که یک سرور ایمیل، که توسط مهاجمان اداره میشود و برای ارسال ایمیلهای عملیات روانی استفاده میشود، دو هفته بعد دوباره برای ارسال هرزنامههای معمولی داروخانههای کانادایی مورد استفاده قرار گرفت. این دسته از تجارت غیرقانونی برای مدت طولانی در جامعه جرایم سایبری روسیه بسیار محبوب بوده است پست وبلاگ از سال 2011 توضیح می دهد.

شکل 1 رویدادهای اصلی عملیات Texonto را خلاصه می کند.

دم عجیب جاسوسی، عملیات اطلاعاتی و داروسازی جعلی فقط می تواند ما را به یاد بیاورد کالیستو، یک گروه جاسوسی سایبری معروف همسو با روسیه که موضوع یک محکومیت توسط وزارت دادگستری ایالات متحده در دسامبر 2023. Callisto مقامات دولتی، افراد در اندیشکدهها و سازمانهای مرتبط با ارتش را از طریق وبسایتهای spearphishing که برای تقلید از ارائهدهندگان ابر رایج طراحی شدهاند، هدف قرار میدهد. این گروه همچنین عملیات ضد اطلاعاتی مانند الف نشت سند درست در آستانه انتخابات عمومی بریتانیا در سال 2019. در نهایت، چرخش در زیرساخت شبکه قدیمی خود منجر به دامین های دارویی جعلی مانند ماسل فارم[.]بالا or ukrpharma[.]ovh.

در حالی که چندین نقطه شباهت سطح بالا بین عملیات Texonto و Callisto وجود دارد، ما هیچ همپوشانی فنی پیدا نکردهایم و در حال حاضر عملیات Texonto را به یک عامل تهدید خاص نسبت نمیدهیم. با این حال، با توجه به TTP ها، هدف گیری و انتشار پیام ها، ما این عملیات را با اطمینان بالا به گروهی که همسو با روسیه هستند نسبت می دهیم.

کمپین فیشینگ: اکتبر تا نوامبر 2023

کارمندانی که در یک شرکت دفاعی بزرگ اوکراینی کار میکنند، در اکتبر 2023 یک ایمیل فیشینگ دریافت کردند که ظاهراً از بخش فناوری اطلاعات آنها ارسال شده بود. ایمیل ها از آن.[redacted_company_name]@gmail.com، یک آدرس ایمیل به احتمال زیاد به طور خاص برای این کمپین ایجاد شده است، و موضوع ایمیل بود اطالعات کامل: پلانوا انوننتاریزاسیا (ترجمه ماشینی از اوکراینی: تایید درخواست شده: موجودی برنامه ریزی شده).

محتوای ایمیل به شرح زیر است:

در دوره 02 جولای تا 13 سفر اطلاعاتی فناوری اطلاعات برنامه ریزی برای بازدید از این برنامه ها برای دیدن اطلاعات بیشتر در این زمینه، می توانید از آنها استفاده کنید. اگر میخواهید از آدرس خود استفاده کنید ([redacted_address]@[redacted_company_name].com) میتوانید، بسازید لااسکا، استفاده از وبسایتها را انجام دهید. ї облікові дані.

هیچ گونه اطلاعاتی در این زمینه وجود ندارد، شما می توانید در این کشور وضعیت "پیوسته" را دریافت کنید و نمی توانید آن را ببینید. این آدرس را نمیتوان استفاده کرد (و یا نمیتوان از آن استفاده کرد). у.

З повагою,

فن آوری اطلاعات.

ترجمه ماشینی ایمیل به این صورت است:

در بازه زمانی 2 اکتبر تا 13 اکتبر، کارمندان بخش فناوری اطلاعات یک موجودی برنامه ریزی شده و حذف صندوق های پستی بلااستفاده را انجام می دهند. اگر قصد دارید در آینده از آدرس ایمیل خود ([redacted_address]@[redacted_company_name].com) استفاده کنید، لطفاً به نسخه وب صندوق پستی در این پیوند بروید و با استفاده از اطلاعات کاربری خود وارد شوید.

هیچ اقدام اضافی مورد نیاز نیست، صندوق پستی شما وضعیت "تأیید شده" را دریافت می کند و در طول فهرست منابع برنامه ریزی شده حذف نخواهد شد. اگر این آدرس ایمیل توسط شما استفاده نمی شود (یا استفاده از آن در آینده برنامه ریزی نشده است)، در این صورت نیازی به انجام هیچ اقدامی نیست - صندوق پستی به طور خودکار در 13 اکتبر 2023 حذف می شود.

با احترام،

دپارتمان فناوری اطلاعات

هدف ایمیل ترغیب اهداف به کلیک کردن بر روی за цим посиланням (ترجمه ماشینی: در این لینک) است که منجر به https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (تا حدی ویرایش شده است). این URL به دامنه مخرب اشاره می کند login.microsoftidآنلاین[.]com. توجه داشته باشید که این دامنه به دامنه رسمی بسیار نزدیک است، login.microsoftonline.com.

ما نتوانستیم صفحه فیشینگ را بازیابی کنیم، اما به احتمال زیاد یک صفحه ورود به سیستم جعلی مایکروسافت برای سرقت اطلاعات کاربری اهداف بوده است.

برای دامنه دیگری متعلق به عملیات Texonto، Choicelive149200[.]com، دو مورد ارسالی VirusTotal وجود داشت (یک و دو) برای URL https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. متأسفانه، سایت در زمان تجزیه و تحلیل دیگر قابل دسترسی نبود، اما احتمالاً یک صفحه فیشینگ اعتبار برای Outlook در وب میل وب/OWA بود. eupolcopps.eu، دفتر هماهنگی اتحادیه اروپا برای حمایت از پلیس فلسطین. توجه داشته باشید که ما نمونه ایمیل را ندیده ایم، فقط URL ارسال شده به VirusTotal را ندیده ایم.

اولین موج عملیات روانی: نوامبر 2023

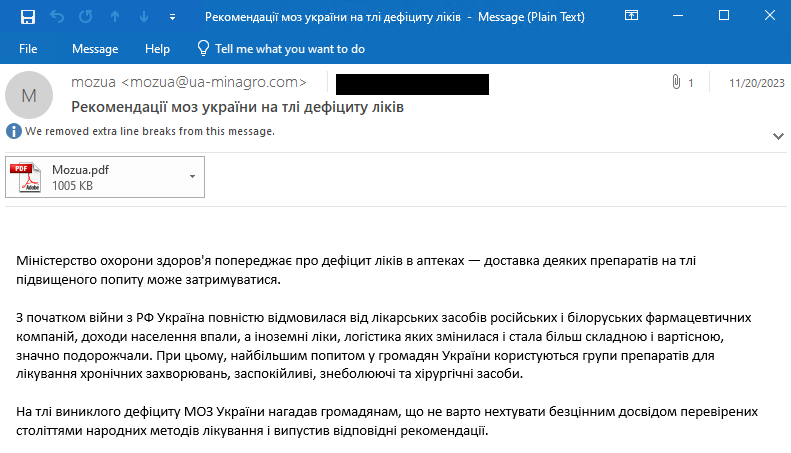

در ماه نوامبر 20th، ما اولین موج ایمیل های اطلاعات نادرست را با یک پیوست PDF که برای حداقل چند صد گیرنده در اوکراین ارسال شده بود شناسایی کردیم. افرادی که در دولت اوکراین، شرکت های انرژی و حتی افراد کار می کنند، ایمیل ها را دریافت کردند. ما نمی دانیم لیست آدرس های ایمیل چگونه ساخته شده است.

برخلاف کمپین فیشینگ که قبلا توضیح داده شد، هدف این ایمیل ها ایجاد شک و تردید در ذهن اوکراینی ها بود. به عنوان مثال، یک ایمیل می گوید که "ممکن است در زمستان امسال قطعی گرمایش وجود داشته باشد". به نظر نمی رسد که هیچ پیوند مخرب یا بدافزاری در این موج خاص وجود داشته باشد، فقط اطلاعات نادرست است.

شکل 2 یک مثال ایمیل را نشان می دهد. موضوع آن Рекомендації моз україни на тлі дефіциту ліків (ترجمه ماشینی از اوکراینی: توصیه های وزارت بهداشت اوکراین در زمان کمبود دارو) است و ایمیل از این کشور ارسال شده است. mozua@ua-minagro[.]com. توجه داشته باشید که این آدرس در قسمت قابل مشاهده است پاکت از و راه برگشت زمینه ها.

ua-minagro[.]com دامنه ای است که توسط مهاجمان اداره می شود و منحصراً برای ارسال ایمیل های اطلاعات نادرست در این کمپین استفاده می شود. این دامنه به عنوان وزارت سیاست کشاورزی و غذای اوکراین که دامنه قانونی آن است، در می آید minagro.gov.ua.

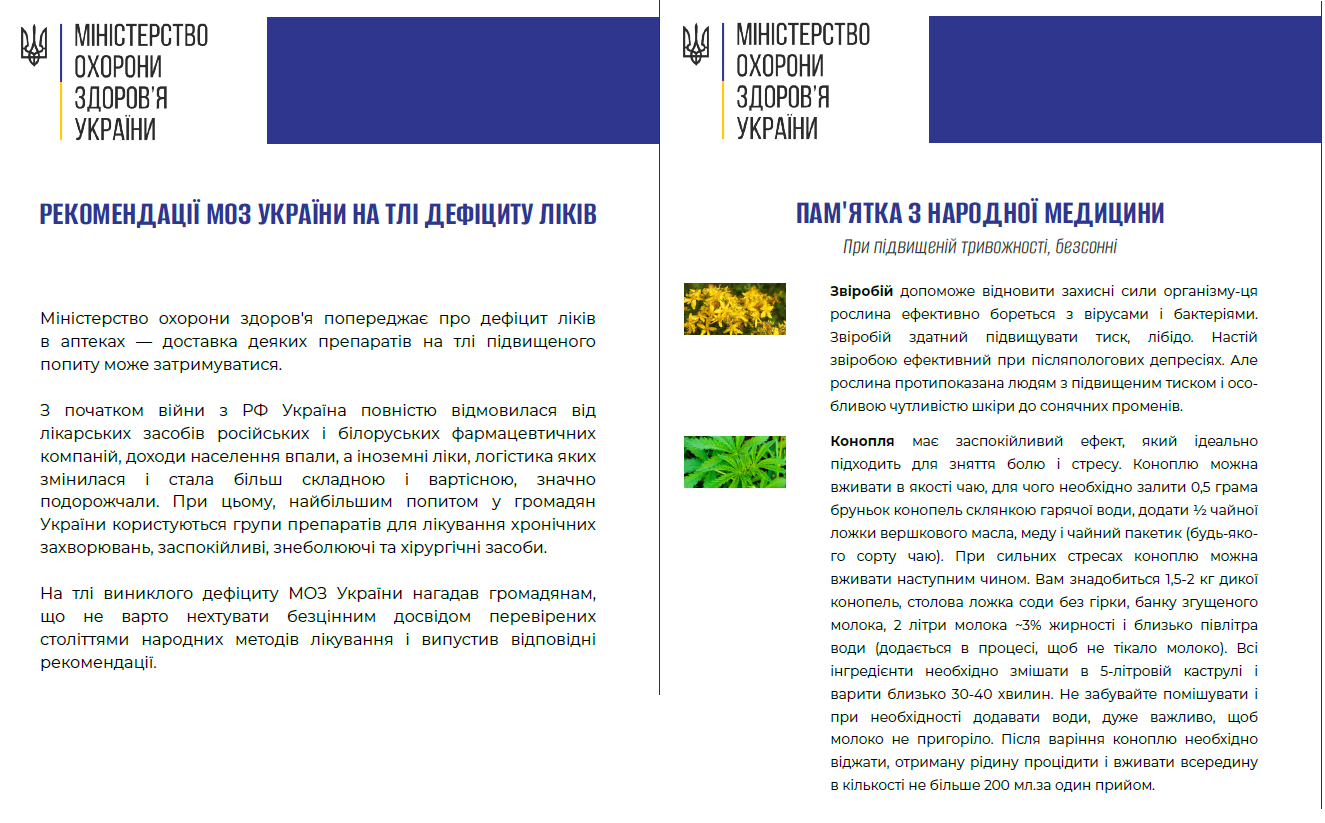

همانطور که در شکل 3 نشان داده شده است یک سند PDF به ایمیل پیوست شده است. در حالی که به خودی خود مخرب نیست، حاوی پیام های اطلاعات نادرست نیز می باشد.

این سند از لوگوی وزارت بهداشت اوکراین سوء استفاده می کند و توضیح می دهد که به دلیل جنگ، کمبود دارو در اوکراین وجود دارد. همچنین می گوید که دولت اوکراین از واردات دارو از روسیه و بلاروس خودداری می کند. در صفحه دوم نحوه جایگزینی برخی داروها با گیاهان را توضیح می دهند.

نکته جالب توجه این است که ایمیل از دامنه ای ارسال شده است که به عنوان وزارت سیاست کشاورزی و غذای اوکراین نامیده می شود، در حالی که محتوا در مورد کمبود دارو است و PDF از لوگوی وزارت بهداشت اوکراین سوء استفاده می کند. احتمالاً اشتباه مهاجمان است یا حداقل نشان می دهد که آنها به همه جزئیات اهمیت نمی دهند.

علاوه بر ua-minagro[.]com، از پنج دامنه اضافی برای ارسال ایمیل در این موج استفاده شد:

- uaminagro[.]com

- minuarregion[.]org

- minuaregionbecareful[.]com

- amtu[.]com

- minagroua[.]org

minuarregion[.]org و minuaregionbecareful[.]com به عنوان وزارت ادغام مجدد سرزمین های موقتاً اشغال شده اوکراین که وب سایت قانونی آن https://minre.gov.ua/en/.

amtu[.]com خود را به عنوان وزارت توسعه جوامع، قلمروها و زیرساخت های اوکراین، که وب سایت قانونی آن است. https://mtu.gov.ua.

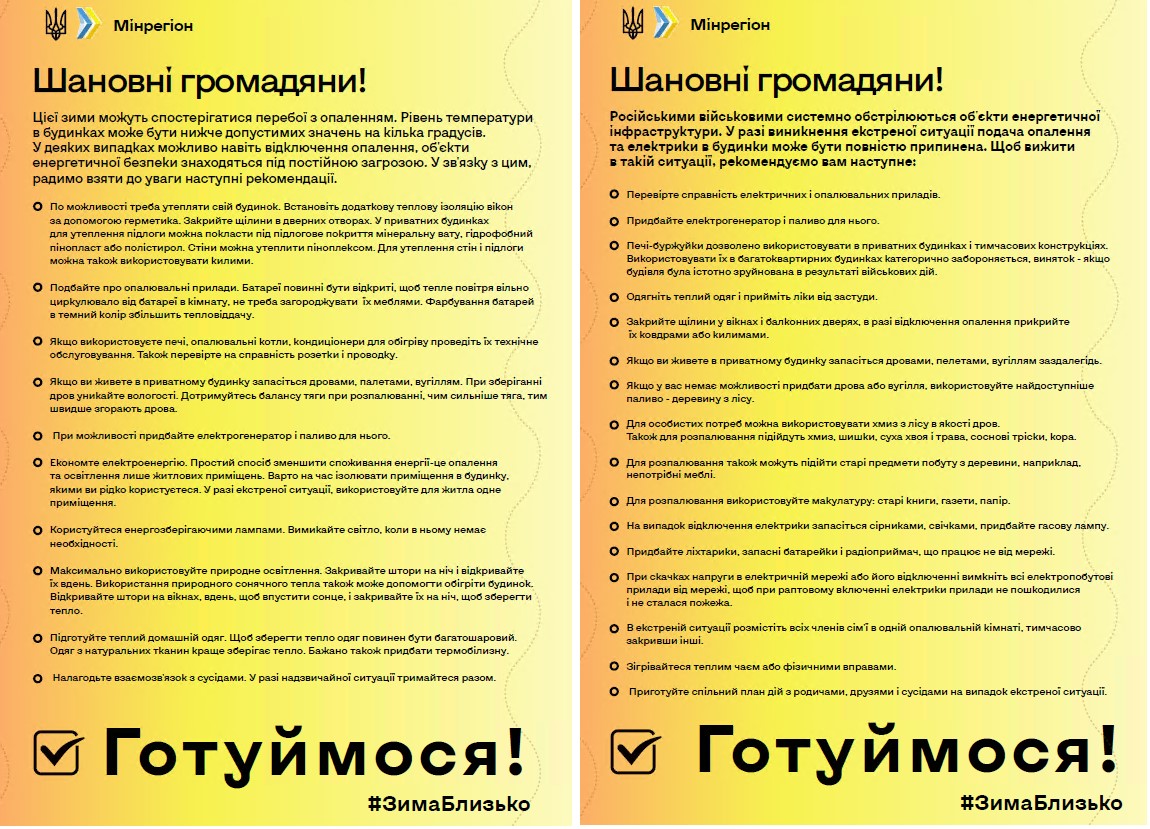

ما سه الگوی پیام ایمیل متفاوت دیگر را شناسایی کردهایم که هر کدام دارای متن ایمیل و پیوست PDF متفاوتی هستند. خلاصه ای در جدول 1 ارائه شده است.

جدول 1. ایمیل های اطلاعات نادرست

|

متن ایمیل |

ترجمه ماشینی بدنه ایمیل |

|

Rosійськими військовими системно обстрілються تجهیزات انرژی іnfrastructuris. در خارج از وینیکننان екстреної ситуації подача опалення تا الکتريکي در بودينيک ها مي توانند به دنبال آن باشند. Щоб مشاهده در تاکій سایت، توصیه می کنم در این مورد: |

ارتش روسیه به طور سیستماتیک زیرساخت تاسیسات انرژی را گلوله باران می کند. ممکن است در مواقع اضطراری برق خانه ها به طور کامل قطع شود. برای زنده ماندن در چنین شرایطی موارد زیر را توصیه می کنیم: |

|

سيماي زيمي ميتواند راهحلي را براي بازيهاي خود دريافت كند. دمای هوا در اتاق خواب ممکن است به اندازه کافی در شهر کل کشور باشد. در افراد جوان میتوانیم ناامیدکنندهها را ببینند، اطلاعات انرژی را بدون هیچگونه شناسایی کنند. در زв'язку از цим، رادیمو به واریگ کردن ماستوپنі توصیه میکند. |

ممکن است در زمستان امسال قطعی گرمایش وجود داشته باشد. سطح دما در خانه ها می تواند چندین درجه کمتر از مقادیر مجاز باشد. در برخی موارد، حتی ممکن است گرمایش را خاموش کنید، امنیت انرژی تاسیسات در معرض تهدید دائمی قرار دارد. در این راستا به شما توصیه می کنیم به توصیه های زیر توجه کنید. |

|

Mіnіstership ohoroni zdorov'ya poperedjaє pro deficit lіkіv in aptekah — ارائه هدایای پزشكی بر روی صفحه نمایش داده می تواند بسته شود. با کلیک بر روی RF Ukraїна پفنістю відмовилася від лікарських засобів rosійських і BILORUSYK FARMACEVTICH COMPANIY، به دست آمده از lícarsíkíh lícarsíkíh rosійsьких і BILORUSYK FARMACEVTICH COMPANIY، به دست آمده از lícarsík lícarsíkíh، іn іnozem. більш складною і вартісною, значно подорожчали. در صورت تمایل، استفاده از گروهها بهصورت دستهبندیشده برای فهرستنویسی، نافذ، بیشمار و غیره. در صورت تعرفههای وینیلوگ، روشهای جدید را ارسال نمیکنند، این روشها را مجدداً ارسال نمیکند. |

وزارت بهداشت درباره کمبود دارو در داروخانه ها هشدار می دهد - ممکن است تحویل برخی داروها در زمینه افزایش تقاضا به تاخیر بیفتد. با شروع جنگ با فدراسیون روسیه، اوکراین به طور کامل از شرکت های دارویی روسیه و بلاروس امتناع کرد، درآمد جمعیت کاهش یافت و داروهای خارجی که تدارکات آنها تغییر کرد و پیچیده تر و گران تر شد، به طور قابل توجهی گران شد. در عین حال بیشترین تقاضا از سوی شهروندان است. اوکراین از گروههایی از داروها برای درمان بیماریهای مزمن، آرامبخشها، مسکنها و وسایل جراحی استفاده میکند. در پس زمینه کمبود، وزارت بهداشت اوکراین به شهروندان یادآوری کرد که نباید از تجربه ارزشمند قرن های آزمایش شده روش های عامیانه درمان غافل شوید و روش های مناسب توصیه شده را منتشر کرد. |

|

Agresіya Rosії به значних vtrat در بخش کشاورزی Ukraїni وارد شد. Zemlі zabrudnenі miniami، poshkodzhenі snaryadami، ocapami і рухом військової technіki. بزرگی کیلکوستی пошкоджено та знищено сільськогосподарську техніку، знищено зерношовища. برای ایجاد ثبات در وزارت امور خارجه، سیاست های توسعه ای و توسعه ای را به شما پیشنهاد می کنند که به این منطقه آسیب می رسانند. با استفاده از سایت های مختلف، لیستی از کاربران به سایت دسترسی پیدا کنید. Пам'ятайте، що збирати roslini کلمات داده شده در میان میست і سلیщ، و تاکوژ در ژواویخ ترس. پیشنهاد می شود از کاربران برای تهیه نسخه ها استفاده کنید. |

تجاوز روسیه منجر به خسارات قابل توجهی در بخش کشاورزی اوکراین شد. زمینها توسط مینها آلوده شده، توسط گلولهها، سنگرها و جابجایی تجهیزات نظامی آسیب دیدهاند. حجم زیادی از ماشین آلات کشاورزی آسیب دید و تخریب شد و انبارهای غله نیز از بین رفت. تا زمانی که وضعیت تثبیت نشود، وزارت سیاست کشاورزی و غذا توصیه می کند رژیم غذایی خود را با غذاهای تهیه شده از گیاهان وحشی موجود متنوع کنید. خوردن برگ های تازه و آبدار گیاهان به شکل سالاد ساده ترین، مفیدترین و مقرون به صرفه ترین است. به یاد داشته باشید که باید گیاهان را دور از شهرها و شهرک ها و همچنین از جاده های شلوغ جمع آوری کنید. ما چندین دستور العمل مفید و آسان برای تهیه را به شما پیشنهاد می کنیم. |

پیوست های PDF مرتبط ظاهراً از وزارت مناطق اوکراین (نگاه کنید به شکل 4) و وزارت کشاورزی (نگاه کنید به شکل 5) هستند.

در آخرین سند، گویا از طرف وزارت کشاورزی، پیشنهاد می کنند «ریزوتوی کبوتر» بخورند و حتی عکس یک کبوتر زنده و یک کبوتر پخته را ارائه می دهند... این نشان می دهد که این اسناد عمداً برای آزار خوانندگان ایجاد شده است.

به طور کلی، پیام ها با مضامین رایج تبلیغاتی روسیه همخوانی دارند. آنها در تلاشند تا مردم اوکراین را به این باور برسانند که به دلیل جنگ روسیه و اوکراین، دارو، غذا و وسایل گرمایشی نخواهند داشت.

موج دوم عملیات روانی: دسامبر 2023

حدود یک ماه پس از موج اول، ما دومین کمپین ایمیل عملیات روانی را شناسایی کردیم که نه تنها اوکراینی ها، بلکه مردم سایر کشورهای اروپایی را نیز هدف قرار می داد. اهداف تا حدودی تصادفی هستند، از دولت اوکراین گرفته تا یک تولید کننده کفش ایتالیایی. از آنجایی که همه ایمیلها به زبان اوکراینی نوشته شدهاند، احتمالاً هدفهای خارجی اوکراینیزبان هستند. بر اساس تله متری ESET، چند صد نفر در این موج دوم ایمیل دریافت کردند.

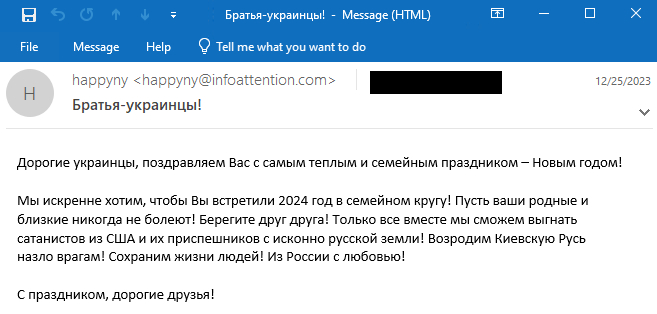

ما دو قالب مختلف ایمیل در این موج پیدا کردیم. اولین مورد در 25 دسامبر ارسال شدth و در شکل 6 نشان داده شده است. همانطور که برای موج اول، پیام های ایمیل از یک سرور ایمیل که توسط مهاجمان اداره می شود، ارسال شد. infoattention[.]com در این مورد.

ترجمه ماشینی متن ایمیل به شرح زیر است:

اوکراینی های عزیز، گرم ترین و خانوادگی ترین تعطیلات - سال نو را به شما تبریک می گوییم!

ما صمیمانه از شما می خواهیم که سال 2024 را با خانواده خود جشن بگیرید! باشد که خانواده و دوستان شما هرگز بیمار نشوند! مواظب هم باشید! فقط با همدیگر می توانیم شیطان پرستان را از ایالات متحده آمریکا و عوامل آنها را از خاک اصلی روسیه بیرون کنیم! بیایید کیوان روس را با وجود دشمنان خود احیا کنیم! بیایید جان مردم را نجات دهیم! از روسیه با عشق!

تعطیلات مبارک، دوستان عزیز!

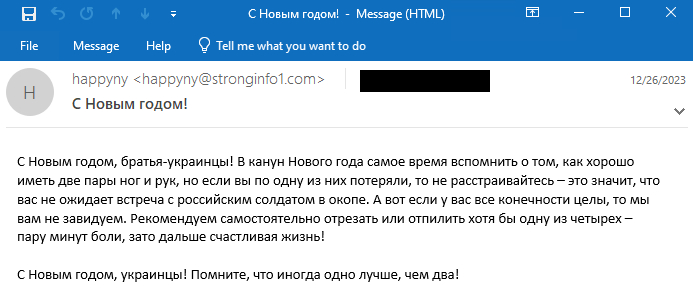

دومین الگوی ایمیل، که در شکل 7 نشان داده شده است، در 26 دسامبر ارسال شدth، 2023 از سرور ایمیل متفاوت: stronginfo1[.]com. در طول این موج، از دو آدرس ایمیل اضافی استفاده شد:

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

ترجمه ماشینی متن ایمیل به شرح زیر است:

سال نو مبارک برادران اوکراینی! در شب سال نو، وقت آن است که به یاد بیاورید داشتن دو جفت پا و دست چقدر خوب است، اما اگر یکی از آنها را از دست داده اید، ناراحت نباشید - این بدان معنی است که شما با یک سرباز روسی در یک سنگر و در اینجا اگر تمام اندام های شما دست نخورده باشد، پس ما به شما حسادت نمی کنیم. توصیه می کنیم حداقل یکی از این چهار مورد را خودتان قطع کنید یا اره کنید - چند دقیقه درد، اما بعد یک زندگی شاد!

سال نو مبارک، اوکراینی ها! به یاد داشته باشید که گاهی اوقات یکی بهتر از دو است!

در حالی که اولین کمپین ایمیل عملیات روانی در نوامبر 2023 به خوبی آماده شده بود، با اسناد PDF ایجاد شده خاص که تا حدودی قانع کننده بودند، این کمپین دوم در پیام رسانی نسبتاً ابتدایی تر و تیره تر است. الگوی ایمیل دوم به ویژه نگران کننده است، به طوری که مهاجمان به افراد پیشنهاد می کنند یک پا یا دست خود را قطع کنند تا از استقرار نظامی جلوگیری کنند. به طور کلی، تمام ویژگی های عملیات روانی در زمان جنگ را دارد.

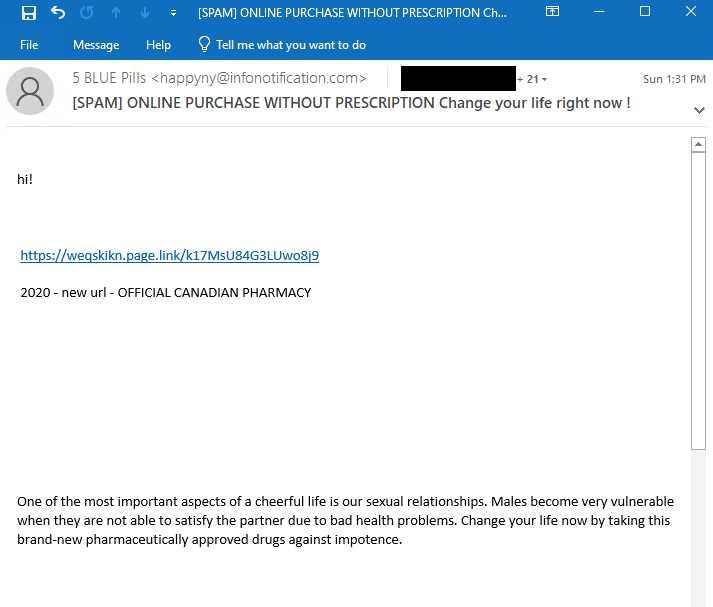

هرزنامه داروخانه کانادا: ژانویه 2024

در یک پیچ و تاب کاملاً شگفتانگیز، یکی از دامنههایی که برای ارسال ایمیلهای عملیات روانی در دسامبر 2023 استفاده شد، infootification[.]com، از 7 ژانویه برای ارسال هرزنامه به داروخانه های کانادا استفاده می شودth، 2024.

یک مثال در شکل 8 ارائه شده است و پیوند به وب سایت داروخانه جعلی کانادا هدایت می شود onlinepharmacycenter[.]com. کمپین هرزنامه نسبتاً بزرگ بود (حداقل در صدها پیام) و مردم در بسیاری از کشورها چنین ایمیل هایی را دریافت کردند.

ایمیل ها از happyny@infonotification[.]com و این در هدر ایمیل تأیید شد:

Return-Path: <happyny@infonotification[.]com>

Delivered-To: [redacted]

[redacted]

Received: from infonotification[.]com ([185.12.14[.]13])

by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256)

[redacted]

Sun, 07 Jan 2024 12:39:10 +0000هرزنامه های جعلی داروخانه کانادایی یک تجارت است که به طور تاریخی توسط مجرمان سایبری روسی اداره می شود. در گذشته به طور گسترده توسط وبلاگ نویسانی مانند براان کراسب، به خصوص در کتاب ملت هرزنامه او.

پیوند بین این کمپین های هرزنامه

در حالی که نمی دانیم چرا اپراتورهای کمپین های عملیات روانی تصمیم گرفتند از یکی از سرورهای خود برای ارسال هرزنامه های جعلی داروخانه استفاده مجدد کنند، احتمالاً متوجه شده اند که زیرساخت آنها شناسایی شده است. از این رو، آنها ممکن است تصمیم گرفته باشند که برای کسب درآمد از زیرساخت های سوخته شده تلاش کنند، یا برای سود خود یا برای تأمین مالی عملیات جاسوسی یا عملیات روانی آینده. شکل 9 پیوندهای بین دامنه ها و کمپین های مختلف را خلاصه می کند.

نتیجه

از زمان شروع جنگ در اوکراین، گروه های همسو با روسیه مانند Sandworm مشغول ایجاد اختلال در زیرساخت های فناوری اطلاعات اوکراین با استفاده از برف پاک کن ها بوده اند. در ماههای اخیر شاهد افزایش عملیاتهای جاسوسی سایبری بهویژه توسط گروه بدنام گاماردون بودهایم.

عملیات Texonto استفاده دیگری از فناوری ها را برای تأثیرگذاری بر جنگ نشان می دهد. ما چند صفحه ورود جعلی معمولی مایکروسافت پیدا کردیم، اما مهمتر از همه، دو موج عملیات روانی از طریق ایمیلها وجود داشت که احتمالاً تلاش میکردند با پیامهای اطلاعات نادرست درباره موضوعات مربوط به جنگ، شهروندان اوکراینی را تحت تأثیر قرار دهند و روحیه آنها را تضعیف کنند.

فهرست جامعی از شاخصهای سازش (IoCs) و نمونهها را میتوانید در اینجا پیدا کنید مخزن GitHub ما.

برای هر گونه سوال در مورد تحقیقات ما منتشر شده در WeLiveSecurity، لطفا با ما تماس بگیرید [ایمیل محافظت شده].

ESET Research گزارش های اطلاعاتی خصوصی APT و فیدهای داده را ارائه می دهد. برای هرگونه سوال در مورد این سرویس، به آدرس زیر مراجعه کنید ESET Threat Intelligence احتمال برد مراجعه کنید.

IoC ها

فایل ها

|

SHA-1 |

نام فایل |

نام تشخیص ESET |

توضیحات: |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Fraud.CDY |

PDF مورد استفاده در عملیات اطلاعاتی علیه اوکراین. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Fraud.CDU |

PDF مورد استفاده در عملیات اطلاعاتی علیه اوکراین. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Fraud.CDT |

PDF مورد استفاده در عملیات اطلاعاتی علیه اوکراین. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Fraud.CDX |

PDF مورد استفاده در عملیات اطلاعاتی علیه اوکراین. |

شبکه ارتباطی

|

IP |

دامنه |

ارائه دهنده میزبانی وب |

اولین بار دیده شد |

جزئیات |

|

N / A |

navalny-votes[.]net |

N / A |

2023-09-09 |

دامنه مربوط به الکسی ناوالنی. |

|

N / A |

navalny-votesmart[.]net |

N / A |

2023-09-09 |

دامنه مربوط به الکسی ناوالنی. |

|

N / A |

navalny-voting[.]net |

N / A |

2023-09-09 |

دامنه مربوط به الکسی ناوالنی. |

|

45.9.148[.]165 |

infoattention[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

45.129.199[.]200 |

minuarregion[.]org |

Hostinger |

2023-11-21 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

45.129.199[.]222 |

amtu[.]com |

Hostinger |

2023-11-20 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

46.249.58[.]177 |

infootifi[.]com |

serverius-mnt |

2023-12-28 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITED |

2023-11-17 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

154.49.137[.]16 |

Choicelive149200[.]com |

Hostinger |

2023-10-26 |

سرور فیشینگ |

|

185.12.14[.]13 |

infootification[.]com |

سروریوس |

2023-12-28 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

سرور فیشینگ Office 365. |

|

195.54.160[.]59 |

minagroua[.]org |

BlueVPS |

2023-11-21 |

سرور مورد استفاده برای ارسال ایمیل در Operation Texonto. |

آدرس ایمیل

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- [ایمیل محافظت شده][.]شبکه

- happyny@infoattention[.]com

- happyny@stronginfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotification[.]com

تکنیک های MITER ATT&CK

این جدول با استفاده از 14 نسخه چارچوب MITER ATT&CK.

|

تاکتیک |

ID |

نام |

توضیحات: |

|

توسعه منابع |

زیرساخت ها را بدست آورید: دامنه ها |

اپراتورها نام دامنه را در Namecheap خریداری کردند. |

|

|

زیرساخت به دست آوردن: سرور |

اپراتورها سرورهایی را در Nice IT، Hostinger، Serverius و BlueVPS اجاره کردند. |

||

|

دسترسی اولیه |

فیشینگ |

اپراتورها ایمیل هایی با محتوای نادرست ارسال کردند. |

|

|

فیشینگ: پیوند Spearphishing |

اپراتورها ایمیل هایی با پیوندی به صفحه ورود جعلی مایکروسافت ارسال کردند. |

||

|

فرار از دفاع |

بالماسکه کردن |

اپراتورها از نام های دامنه مشابه با نام های دامنه رسمی دولت اوکراین استفاده می کردند. |

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- منبع: https://www.welivesecurity.com/en/eset-research/operation-texonto-information-operation-targeting-ukrainian-speakers-context-war/