ESET-i teadlased avastasid Dolphini, keeruka tagaukse, mis laiendab ScarCruft APT grupi arsenali

ESET-i teadlased on analüüsinud varem teatamata tagaust, mida kasutas ScarCruft APT grupp. Tagauksel, mille nimeks panime Dolphin, on lai valik nuhkimisvõimalusi, sealhulgas draivide ja kaasaskantavate seadmete jälgimine ning huvipakkuvate failide väljafiltreerimine, klahvilogimine ja ekraanipiltide tegemine ning brauserite mandaatide varastamine. Selle funktsioonid on reserveeritud valitud sihtmärkide jaoks, millele tagauks juurutatakse pärast esialgset kompromissi, kasutades vähem arenenud pahavara. Kooskõlas teiste ScarCrufti tööriistadega kuritarvitab Dolphin C&C suhtluseks pilvesalvestusteenuseid – täpsemalt Google Drive’i.

Uurimise ajal nägime tagaukse jätkuvat arendamist ja pahavara autorite katseid tuvastamisest kõrvale hiilida. Varasemate analüüsitud Dolphini versioonide märkimisväärne funktsioon on võimalus muuta ohvrite sisselogitud Google'i ja Gmaili kontode seadeid, et vähendada nende turvalisust, mis tõenäoliselt säilitab juurdepääsu ohvrite e-posti postkastidele.

Selles ajaveebi postituses anname Dolphini tagaukse tehnilise analüüsi ja selgitame selle seost varem dokumenteeritud ScarCrufti tegevusega. Tutvustame oma järeldusi selle ScarCrufti tööriistakomplekti uue lisandi kohta aadressil AVAR 2022 konverents.

- ESET-i teadlased analüüsisid Dolphini, varem teatamata tagaust, mida kasutas ScarCruft APT grupp.

- Dolphin on paigutatud ainult valitud sihtmärkidele; see otsib ohustatud süsteemide draividelt huvitavaid faile ja eksfiltreerib need Google Drive'i.

- Tagaust kasutati 2021. aasta alguses mitmeastmelise rünnaku viimase kasuliku koormana, mis hõlmas rünnakut Lõuna-Korea veebilehele, Internet Exploreri ärakasutamist ja teist ScarCrufti tagaust nimega BLUELIGHT.

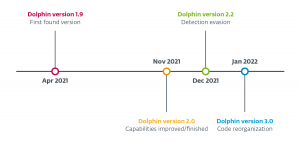

- Alates Dolphini esmasest avastamisest 2021. aasta aprillis on ESET-i teadlased jälginud mitut tagaukse versiooni, milles ohus osalejad on tagaukse võimalusi parandanud ja püüdnud avastamisest kõrvale hiilida.

- Varasemate analüüsitud Dolphini versioonide märkimisväärne omadus on võimalus muuta ohvrite sisselogitud Google'i ja Gmaili kontode seadeid, et vähendada nende turvalisust.

ScarCruft profiil

ScarCruft, tuntud ka kui APT37 või Reaper, on spionaažirühmitus, mis on tegutsenud vähemalt 2012. aastast. See keskendub peamiselt Lõuna-Koreale, kuid sihikule on sattunud ka teised Aasia riigid. ScarCruft näib olevat huvitatud peamiselt valitsus- ja sõjaväeorganisatsioonidest ning Põhja-Korea huvidega seotud erinevate tööstusharude ettevõtetest.

Delfiinide ülevaade

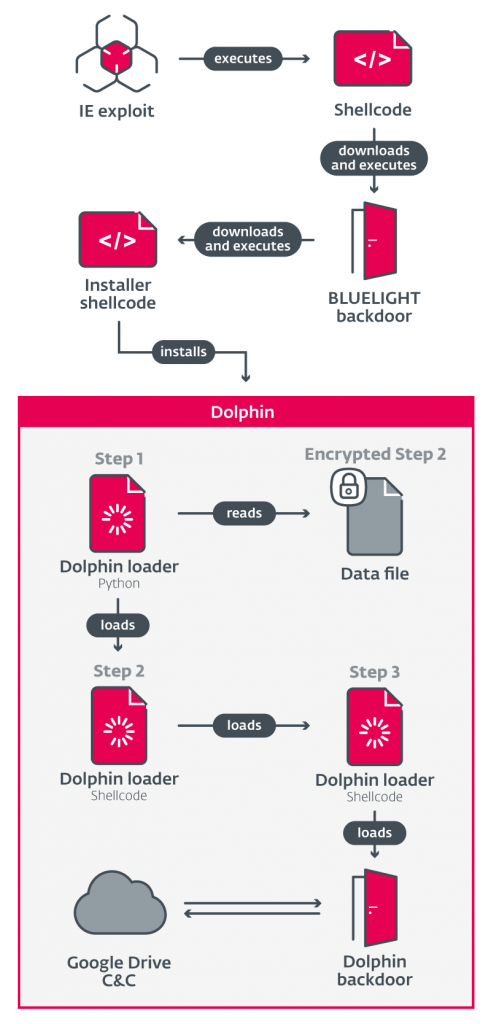

2021. aastal korraldas ScarCruft Põhja-Koreale keskendunud Lõuna-Korea veebiajalehe rünnaku. Rünnak koosnes mitmest komponendist, sealhulgas Internet Exploreri ärakasutamisest ja shellkoodist, mis viis tagaukse nimega BLUELIGHT, teatas Volexity ja Kaspersky.

Nendes aruannetes kirjeldati BLUELIGHTi tagaust kui rünnaku lõplikku kasulikku koormust. Rünnakut analüüsides avastasime aga ESET-i telemeetria abil teise, keerukama tagaukse, mis rakendati valitud ohvritele BLUELIGHTi kaudu. Panime sellele tagauksele nimeks Dolphin, tuginedes käivitatavas failis leitud PDB teele.

Kui BLUELIGHT-i tagauks teostab pärast ekspluateerimist kahjustatud masina põhiluuret ja hindamist, siis Dolphin on keerukam ja seda kasutatakse käsitsi ainult valitud ohvrite vastu. Mõlemad tagauksed on võimelised faile käsus määratud teelt välja filtreerima, kuid Dolphin otsib aktiivselt ka draividest ja eksfiltreerib automaatselt faile ScarCrufti huvipakkuvate laienditega.

Joonis 1 annab ülevaate ründekomponentidest, mis viivad Dolphini tagaukse käivitamiseni.

Delfiinide analüüs

Dolphini komponentide ja nende võimaluste analüüs on esitatud järgmises jaotises.

Analüüs põhineb meie leitud tagaukse esimesel versioonil 1.9 (koodist leitud stringi alusel) ja lisateavet uuemate versioonide muudatuste kohta. Versioonimuudatuste kokkuvõtliku kirjelduse leiate aadressilt Delfiinide evolutsioon sektsiooni.

Delfiini paigaldaja

Järgnevad jaotised kirjeldavad installija ja laadija komponente, mis vastutavad Dolphini tagaukse täitmise eest analüüsitud rünnakustsenaariumis.

Väärib märkimist, et see installer ja juurutatud laadija ei ole ainult Dolphini jaoks mõeldud ning neid kasutati varem koos muu ScarCrufti pahavaraga.

Installeri shellkood järgib järgmisi põhieesmärke:

- Laadige alla ja juurutage Pythoni tõlk

- Looge ja juurutage laadimiskett koos selle kasuliku koormaga

- Tagada laadimisahela püsivus

Installer laadib OneDrive’ist alla CAB-faili, mis sisaldab seaduslikku Python 2.7 tõlki. CAB on lahti pakitud % AppData%ja sõltuvalt arhitektuurist jõuab tõlk ühte järgmistest kataloogidest:

- %appdata%Python27(32)

- %appdata%Python27(64)

Installer loob laadimisahela komponentide jaoks kaks failiteed, ja , vorminguga .

valitakse juhuslikult hulgast

- % PROGRAMDATA%

- %AVALIK%

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % LOCALAPPDATA%

- %LOCALAPPDATA% Microsoft

- %LOCALAPPDATA%MicrosoftWindows

ja valitakse juhuslikult olemasolevate failinimede hulgast (ilma laiendita). %windir%inf*.inf ja %windir%system32*.dll.

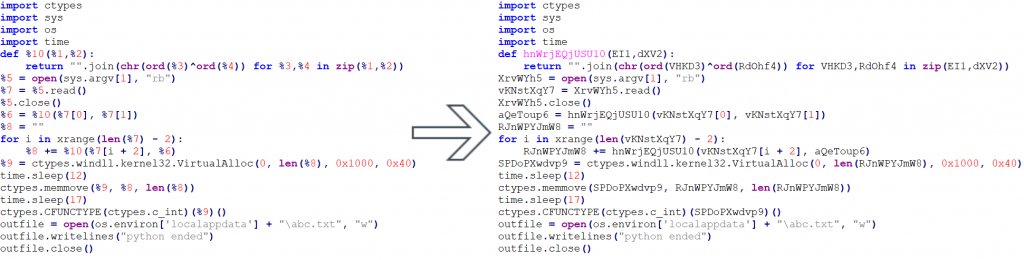

Laadija 1. sammu genereerimiseks kasutab see skriptimalli, mis täidetakse juhuslikult genereeritud nimedega (muutujad, funktsioon). Loodud näitega mall on näidatud joonisel 2.

Seejärel kirjutatakse skript .

2. etapp (manustatud installerisse), mis sisaldab ülejäänud laadimisahelat, sealhulgas kasulikku koormust, krüpteeritakse ühebaidise XOR-võtmega, mis tuletatakse praegusest kellaajast ja kirjutatakse .

Laadimisahela alguse jätkamiseks määrab installer Käivita registriväärtuse:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun<random_run_name>”%appdata%Python27({32|64})pythonw.exe” “<loader_step_1>” “<loader_encrypted_step_2>”

. valitakse juhuslikult olemasolevate sobivate failinimede hulgast %WINDIR%inf*.inf, visates ära . Inf pikendamine.

Laadimisahela käivitamiseks pärast installimist loob see ühekordse ajastatud ülesande.

Delfiinide laadija

Dolphini laadija koosneb Pythoni skriptist ja shellkoodist.

Samm 1, Pythoni skript loeb määratud faili, XOR-dekrüpteerib selle sisu ja käivitab saadud shellkoodi.

2. etapp, shellkood, loob hostprotsessi (juhuslik CLI käivitatav fail %WINDIR%System32*.exe), dekrüpteerib XOR edasise shellkoodi, mis on enda sees, ja sisestab selle loodud protsessi.

Samm 3, teine shellkood, XOR-dekrüpteerib manustatud PE-faili – Dolphini tagaukse – ning laadib ja käivitab selle kohandatud PE-laaduri abil.

Delfiinide tagauks

Dolphin on tagauks, mis kogub teavet ja täidab selle operaatorite antud käske. Tagauks on tavaline Windowsi käivitatav fail, mis on kirjutatud C++ keeles. See suhtleb Google Drive'i pilvesalvestusega, mida kasutatakse selle C&C-serverina.

Panime tagauksele nimeks Dolphin, tuginedes käivitatavas failis leitud PDB teele:

D:DevelopmentBACKDOORDolphinx64ReleaseDolphin.pdb

Püsivus

Tagauks kontrollib perioodiliselt ja loob oma püsivuse, tagades, et laadija 1. etappi käitatakse iga kord, kui süsteem käivitatakse, registri Käivita väärtuse kaudu samamoodi nagu installeris:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun<random_run_name>”%appdata%Python27({32|64})pythonw.exe” “<loader_step_1>” “<loader_encrypted_step_2>”

Võimed

Arvuti ja tagaukse kohta kogutakse järgmist põhiteavet:

- Praegune tagaukse konfiguratsioon

- kasutajanimi

- arvuti nimi

- Kohalik ja väline IP-aadress

- Paigaldatud turvatoodete loend

- RAM-i suurus ja kasutus

- Siluri ja muude kontrollitööriistade (nt Wireshark) kontrollimise tulemus

- OS-i versioon

- Praegune kellaaeg

- Pahavara versioon

Dolphin laadib Google Drive'i salvestusruumist alla oma operaatorite antud käsud ja täidab need. Pärast täitmist laaditakse käskude väljund üles. Enamikku Dolphini võimalustest juhitakse käskude kaudu.

Kõige asjakohasemaid võimalusi kirjeldatakse allpool.

Failide väljafiltreerimine

Vaikimisi otsib Dolphin kõiki fikseerimata draive (USB-sid), loob kataloogide loendeid ja eksfiltreerib faile laienduse järgi. Seda otsingut saab spetsiaalsete käskude abil laiendada fikseeritud draividele (HDD-dele).

Vaikekonfiguratsioonis on määratud järgmised huvipakkuvad faililaiendid, mis on spetsiifilised meediumitele, dokumentidele, meilidele ja sertifikaatidele.

jpg, doc, xls, ppt, hwp, url, csv, pdf, kuva, lahter, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, võti, der, cer, docx, xlsx, pptx, pfx, mp3

Lisaks sellele automaatsele otsingule saab teatud faile välja filtreerida.

Uuemates versioonides laiendati vaikeotsingut fikseeritud draividele. Konkreetsete failide hankimise käsku täiustati, salvestades selle konfiguratsioonis vahemällu / salvestades selle lõpetamiseni.

Kaasaskantavad seadmed

Tavaliste draivide hulgast otsib Dolphin ka kaasaskantavaid seadmeid, nagu nutitelefonid, kasutades Windows Portable Device (WPD) API-t. See loob kataloogide loendeid ja filtreerib faile välja. See funktsioon näis olevat esimeses leitud versioonis väljatöötamisel mitmel põhjusel:

- Tuginedes kõvakodeeritud teele kasutajanimega, mida ohvri arvutis tõenäoliselt ei eksisteeri

- Puuduv muutuja initsialiseerimine – eeldatakse, et mõned muutujad on nullinitsialiseeritud või viidatakse ilma lähtestamiseta osutitena

- Laienduse filtreerimine puudub

Kood põhineb suuresti Microsofti Portable Devices COM API-l koodi näidis.

Lisaks automaatsele otsingule saavad operaatorid määrata üksikuid faile, mis kantavatest seadmetest välja filtreeritakse.

Uuemates versioonides viidi see võimalus lõpule ja täiustati laiendite filtreerimise lisamisega. Teadmata põhjustel eemaldati kaasaskantavatest seadmetest konkreetsete failide toomise käsk.

Klahvide logimine ja ekraanipildid

Dolphin logib klahvivajutused akende pealkirjadega, mis sisaldavad selle konfiguratsioonis määratud alamstringe. Vaikimisi on kroom ja Interneti uurimine (sic). Seda tehakse kaudu GetAsyncKeyState API, kus klahvivajutused logitakse koos akna nime ja praeguse kellaajaga. Ekraanipilte tehakse ka seadistatava intervalliga; vaikimisi on üks kord iga 30 sekundi järel.

Ekraanipildid ja klahvilogimine on vaikimisi lubatud ning neid saab käsuga ümber lülitada.

Shellkood

Dolphin saab täitmiseks vastu võtta shellkoodi. Shellikood salvestatakse registrisse ühe järgmistest võtmetest:

- HKCUSoftwareMicrosoftWindows CurrentVersionThemesClassic

- HKCUSoftwareMicrosoftOneDriveUpdate

- HKCU-tarkvaraMicrosoftWindowsi praegune versioon Interneti-sättedHttps-tarkvaraMicrosoftInternet ExplorerZone (kaks alamvõtit ühena, tõenäoliselt kodeerimisviga)

Seda saab käivitada kas kohapeal või määratud eraldi protsessis, mis luuakse ja süstitakse.

Uuemates versioonides salvestatakse shellkood registri asemel failidesse ning salvestatud shellkood laaditakse ja käivitatakse Dolphini käivitamisel, mida versioonis 1.9 (algne versioon, mida analüüsisime) ei olnud.

Shelli käsud

Dolphin suudab täita shellikäske; seda tehakse kaudu popen API ja nende väljund tuuakse alla.

Volikirjade varastamine

Dolphin saab laadida brauserite mandaate salvestatud paroolide ja küpsiste kujul. Toetatud on järgmised brauserid:

- Kroom

- serv

- Internet Explorer

Versioonis 2.2 see võimalus eemaldati, arvatavasti tuvastamise vältimiseks. Hiljem taastati see versioonis 3.0, kuid teistsugusel kujul. Nüüd võetakse see C&C-lt dünaamiliselt vastu shellkoodi kujul.

Google konto

Veel üks Dolphini käsk muudab praegu sisse logitud Google'i konto sätteid, vähendades selle turvalisust võrreldes vaikeseadetega. See varastab brauserist sisselogitud konto olemasoleva küpsise ja koostab sätteid muutvaid päringuid.

Esiteks võimaldab see juurdepääsu Gmailile IMAP-protokolli kaudu, saates HTTP POST-päringu aadressile:

- https://mail.google.com/mail/u/0/?ik=<GM_ID_KEY>&at=<GM_ACTION_TOKEN>&view=up&act=prefs

Seejärel võimaldab see "vähem turvalise juurdepääsu rakendusele", saates HTTP POST-i kaudu dokumentideta RPC-päringu aadressile:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Neid muudatusi nimetatakse tagaukses "äikese juurdepääsuks", mis tõenäoliselt viitab Thunderbirdi meilikliendile. Juurdepääs ohvrite postkastidele kolmanda osapoole kliendiga IMAP-i kaudu aitab tõenäoliselt ScarCrufti operaatoritel säilitada juurdepääsu ohvrite e-kirjadele pärast mandaatide varastamist, millest üksi ei pruugi piisata, kuna Google tuvastas kahtlased sisselogimiskatsed.

See funktsioon leiti tagaukse versioonides 1.9 ja 2.0; seda pole versioonides 2.2 ega 3.0.

Andmete lavastus

Dolphin eksfiltreerib andmed Google Drive'i salvestusruumi, paigutades andmed enne üleslaadimist krüptitud ZIP-arhiivi. Tagauks hoiab ka failide loendit MD5 räside kujul, et vältida sama faili mitu korda üleslaadimist. Selle loendi saab lähtestada spetsiaalse käsu abil.

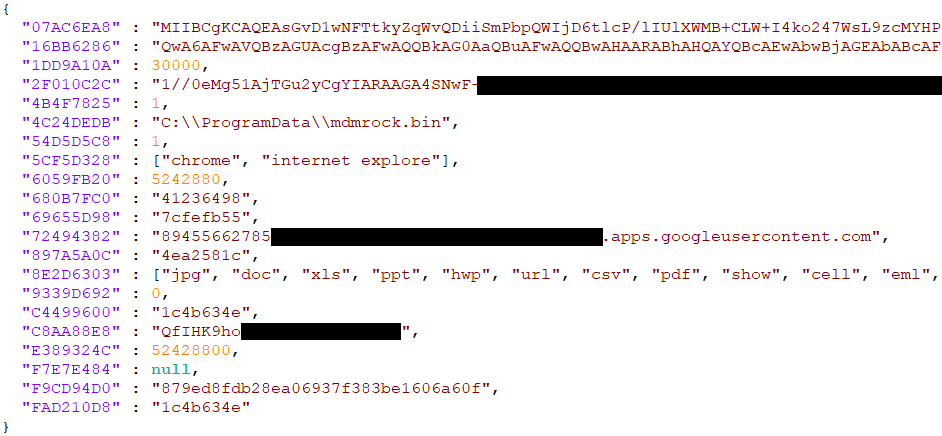

konfiguratsioon

Tagauks sisaldab esialgset vaikekonfiguratsiooni, mis säilib esimesel käivitamisel ja laaditakse järgmistel käitamistel. See salvestatakse faili %ProgramData% .inf, Kus valitakse juhuslikult olemasolevate sobivate failinimede hulgast %windir%inf*.inf. Sisu krüpteeritakse AES CBC abil juhuslike 16-baidiste võtmete ja IV-dega, mis salvestatakse faili alguses. Konfiguratsioon kasutab JSON-vormingut räsilaadsete võtmetega. Dekrüpteeritud konfiguratsiooni näide on näidatud joonisel 3.

Konfiguratsiooni saab muuta käskude abil. See sisaldab muu hulgas järgmist:

- Krüpteerimisvõtmed

- Mandaat Google Drive API-le juurdepääsuks

- Klahvilogi akende pealkirjad

- Eksfiltreeritavate faililaiendite loend

Delfiinide evolutsioon

Alates Dolphini esmasest avastamisest 2021. aasta aprillis oleme jälginud mitut tagaukse versiooni, milles ohus osalejad parandasid tagaukse võimalusi ja üritasid avastamisest kõrvale hiilida. Joonis 4 võtab kokku nähtud versioonid; versioonimuudatuste üksikasjalikum kirjeldus on toodud allpool.

November 2021 – versioon 2.0

Versioon 2.0 tõi 2021. aasta aprillis leitud versioonile järgmised muudatused.

- Kahtlaste API-de dünaamiline lahendamine staatilise impordi asemel (nt GetAsyncKeyState) lisatud

- Shellcode'i võimalus on lõpetatud ja täiustatud

- Püsivalt registri asemel failidesse salvestatud shellkood

- Püsivalt laaditud ja käivitatud shellkood Dolphini käivitamisel (varem puudus)

- Kaasaskantava seadme failide väljafiltreerimise võimalus on lõpetatud ja täiustatud

- Lisatud laiendustega väljafiltreerimine

- Lisatud on sisemälu ja SD-kaartide tuvastamine (seadme ID-st).

- Käsk kaasaskantavatest seadmetest failide tõhusaks NOP-i hankimiseks

- Täiustatud on seadme/draivi tuvastamine ja failide väljafiltreerimine

- Dolphin loob nüüd tingimusteta kataloogiloendeid ja eksfiltreerib faile laienduste kaupa iga 30 minuti järel kõikide draivide ja seadmete jaoks (fikseeritud draivid, irdkettad, kaasaskantavad seadmed). Varem oli see ainult eemaldatavate draivide jaoks; fikseeritud draivid olid vaikimisi keelatud ja kaasaskantavatele seadmetele juurdepääsuks kasutatav kood oli lollakas ja katki.

Detsember 2021 – versioon 2.2

Versioonis 2.2 tehtud muudatused keskendusid peamiselt tuvastamisest kõrvalehoidmisele. Mandaatide varastamise võimalus ja sellega seotud käsud – mandaadi varastamine ja Google’i konto käsud – eemaldati. Enamik stringe selles versioonis on base64 kodeeringuga.

Jaanuar 2022 – versioon 3.0

Versioonis 3.0 korraldati kood ümber ja klassid nimetati ümber, kusjuures võimalused jäid muutumatuks. Base64-kodeeringuga stringid olid selles versioonis taas lihttekstina. Märkasime järgmisi täiendavaid muudatusi:

- Teisel kujul taastatud volituste varastamise käsk; see käivitab nüüd C&C shellkoodi

- Käsk failide täielikuks eemaldamiseks kaasaskantavatest seadmetest

- Käsk draividest failide hankimiseks on nüüd konfiguratsioonis vahemällu salvestatud/salvestatud kuni lõpetamiseni. Kui see katkestatakse (näiteks arvuti väljalülitamise tõttu), tehakse seda järgmisel käivitamisel. See on kasulik ka eemaldatavate draivide puhul, mida ei pruugi käsu andmisel ühendada.

- Interneti-ühenduse kontroll lisatud (https://www.microsoft.com); võrguühenduseta ründekoodi ei käivitata

Erinevused versioonide 2.2 ja 3.0 vahel, eriti lahknevus stringkodeeringus, viitavad võimalusele, et versioone arendasid paralleelselt erinevad inimesed.

Järeldus

Dolphin on veel üks täiendus ScarCrufti ulatuslikule tagauste arsenalile, mis kuritarvitavad pilvesalvestusteenuseid. Pärast valitud sihtmärkidele juurutamist otsib see ohustatud süsteemide draividelt huvitavaid faile ja eksfiltreerib need Google Drive'i. Üks ebatavaline tagaukse varasemates versioonides leitud võimalus on võimalus muuta ohvrite Google'i ja Gmaili kontode seadeid, et vähendada nende turvalisust, arvatavasti selleks, et säilitada ohus osalejate kontole juurdepääs. Dolphini tagaukse mitme versiooni analüüsimisel nägime jätkuvat arengut ja katseid tuvastamisest kõrvale hiilida.

ESET Research pakub ka privaatseid APT luurearuandeid ja andmevooge. Kui teil on selle teenuse kohta küsimusi, külastage aadressi ESET Threat Intelligence lehel.

IoC-d

| SHA-1 | Faili | ESET-i tuvastamise nimi | Kirjeldus |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N / A | Win64/Agent.MS | Dolphini tagaukse versioon 1.9 (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N / A | Win32/Spy.Agent.QET | Dolphini tagaukse versioon 2.0 (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N / A | Win64/Agent.MS | Dolphini tagaukse versioon 2.0 (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N / A | Win32/Agent.UYO | Dolphini tagaukse versioon 3.0 (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N / A | Win64/Agent.MS | Dolphini tagaukse versioon 3.0 (x64) |

MITER ATT&CK tehnikad

See laud on ehitatud kasutades versioon 12 MITER ATT&CK raamistikust.

| Taktika | ID | Nimi | Kirjeldus |

|---|---|---|---|

| Esialgne juurdepääs | T1189 | Sõidukompromiss | ScarCruft kasutab ohvrite kompromiteerimiseks vesiaukude rünnakuid. |

| Täitmine | T1059.006 | Käskude ja skriptitõlk: Python | Dolphini laadija a kasutab Pythoni skripti. |

| T1059.007 | Käsu- ja skriptitõlk: JavaScript | ScarCruft kasutas rünnata pahatahtlikku JavaScripti. | |

| T1203 | Kasutamine kliendi täitmiseks | ScarCruft kasutab CVE-2020-1380 ohvrite kompromiteerimiseks. | |

| T1106 | Natiivne API | Dolphin kasutab failide käivitamiseks ja protsesside sisestamiseks Windows API funktsioone. | |

| Püsivus | T1053.005 | Plaanitud ülesanne/töö: ajastatud ülesanne | Dolphin kasutab pärast installimist käivitamiseks ajutist ajastatud toimingut. |

| T1547.001 | Käivitamise või sisselogimise automaatse käivitamise täitmine: Registry Run Keys / Startup Folder | Dolphin kasutab oma laadija püsivuse tagamiseks Run-klahve. | |

| Kaitsest kõrvalehoidmine | T1055.002 | Protsessi süstimine: kaasaskantav käivitatav süstimine | Delfiin võib süstida teistesse protsessidesse. |

| T1027 | Hägustatud failid või teave | Dolphinil on krüptitud komponendid. | |

| Juurdepääs mandaatidele | T1555.003 | Mandaat paroolipoodidest: mandaat veebibrauserites | Dolphin saab salvestatud paroole brauserite kaudu hankida. |

| T1539 | Varasta veebiseansi küpsis | Dolphin võib hankida brauseritelt küpsiseid. | |

| avastus | T1010 | Rakendusakna avastamine | Dolphin jäädvustab aktiivse akna pealkirja. |

| T1083 | Failide ja kataloogide avastamine | Dolphin saab hankida failide ja kataloogide loendeid. | |

| T1518.001 | Tarkvara avastamine: turvatarkvara avastamine | Dolphin hangib installitud turbetarkvara loendi. | |

| T1082 | Süsteemi teabe avastamine | Dolphin hangib erinevat süsteemiteavet, sealhulgas OS-i versiooni, arvuti nime ja RAM-i suurust. | |

| T1016 | Süsteemi võrgukonfiguratsiooni avastamine | Dolphin saab seadme kohaliku ja välise IP-aadressi. | |

| T1016.001 | Süsteemi võrgukonfiguratsiooni avastamine: Interneti-ühenduse avastamine | Dolphin kontrollib Interneti-ühendust. | |

| T1033 | Süsteemi omaniku/kasutaja avastamine | Dolphin saab ohvri kasutajanime. | |

| T1124 | Süsteemi aja avastamine | Dolphin saab ohvri praeguse aja. | |

| kogumine | T1056.001 | Sisendhõive: klahvilogimine | Dolphin suudab klahvivajutused logida. |

| T1560.002 | Arhiveeri kogutud andmed: arhiveeri raamatukogu kaudu | Zipper teeki kasutades tihendab ja krüpteerib Dolphin kogutud andmed enne väljafiltreerimist. | |

| T1119 | Automatiseeritud kogumine | Dolphin kogub draividelt perioodiliselt teatud laiendustega faile. | |

| T1005 | Andmed kohalikust süsteemist | Dolphin saab koguda faile kohalikelt draividelt. | |

| T1025 | Andmed irdkandjalt | Dolphin saab koguda faile irdketastelt. | |

| T1074.001 | Andmed etapiviisiliselt: Local Data Staging | Dolphin etapid kogusid andmeid kataloogi enne väljafiltreerimist. | |

| T1113 | Screen Capture | Dolphin suudab jäädvustada ekraanipilte. | |

| Juhtimine ja kontroll | T1071.001 | Rakenduskihi protokoll: veebiprotokollid | Dolphin kasutab Google Drive'iga suhtlemiseks HTTPS-i. |

| T1102.002 | Veebiteenus: kahesuunaline suhtlus | Dolphin suhtleb Google Drive'iga käskude allalaadimiseks ja andmete väljastamiseks. | |

| Välja filtreerimine | T1020 | Automatiseeritud eksfiltratsioon | Dolphin eksfiltreerib perioodiliselt kogutud andmeid. |

| T1567.002 | Eksfiltreerimine veebiteenuse kaudu: pilvesalvestusse eksfiltreerimine | Dolphin eksfiltreerib andmed Google Drive'i. |

- Münditark. Euroopa parim Bitcoini ja krüptobörs.Kliki siia

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://www.welivesecurity.com/2022/11/30/whos-swimming-south-korean-waters-meet-scarcrufts-dolphin/