USA Föderaalne Juurdlusbüroo (FBI) 2012. asus uurima teatatud sissevool pettusejuhtumid, milles osalevad ohustajad maksete ümbersuunamine ründaja kontrollitud kontodele. Nende juhtumite puhul said ohvrid näiliselt õigustatud e-kirju, mis sisaldasid taotlusi ajastatud maksete muutmiseks. Tavaliselt esinesid ähvardused juhtide või finants- ja palgaarvestuse töötajatena ning veensid ohvreid suunama maksed ümber teisele pangakontole. Need esimesed juhtumid ärimeili kompromiss (BEC) käivitas kümme aastat rünnakuid, mis kasutavad seda lihtsat, kuid väga tõhusat skeemi. Kuigi oht on arenenud, kasutavad ohus osalejad jätkuvalt andmepüügirünnakuid, et varastada mandaate ja seejärel saata petturlikke arveid, milles palutakse maksta. Tuhanded organisatsioonid on kaotanud miljardeid dollareid.

Mida oleme viimase kümnendi jooksul õppinud?

Kui BEC esmakordselt avastati, nimetasid õiguskaitseorganid seda pettuseks "mees e-kirjas". Kuna suur osa rahast saadeti sel ajal Hiinasse, Jaapanisse ja Lõuna-Koreasse, uskusid korrakaitsjad, et ohustajad võivad olla Aasias asuvad organiseeritud kuritegelikud rühmitused. Mitmed uurimised kinnitasid, et need skeemid olid omavahel seotud ja et raha jõudis lõpuks Nigeerias asuvate ohustajate kätte.

BEC-pettused tekkisid Nigeeria organiseeritud kuritegelike rühmituste poolt, kes viisid läbi selliseid operatsioone nagu romantikapettused, ettemaksuskeemid (tuntud ka kui "Nigeeria printsi" või "419" pettused) ja eakate pettused. Madal sisenemisbarjäär ja suurte väljamaksete potentsiaal meelitasid ligi rohkem ohurühmi. Kuna nende skeemide tehnilised aspektid on suhteliselt lihtsad, võivad vähese või puuduva tehnilise võimekusega ohus osalejad korraldada edukaid rünnakuid.

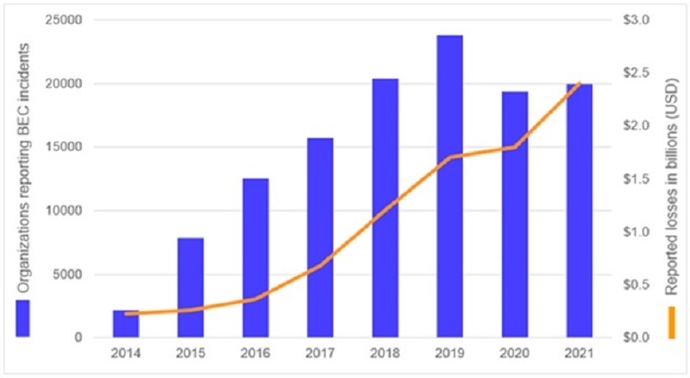

2014. aastaks näitas õiguskaitseasutuste ja finantsasutuste koostöö selgemat arusaama BEC-skeemidest. BEC-i taktikate, tehnikate ja protseduuride (TTP) küpsedes suurenesid rahalised kahjud ja mõjutatud organisatsioonide arv. USA Interneti-kuritegevuse kaebuste keskus (IC2014) 3. aastal saadud 2,417 BEC kaebust, mille kahjum on kokku 226 miljonit dollarit. Arvud kasvasid pidevalt kuni teatatud intsidentide vähenemiseni 2020. aastal. Selle languse põhjuseks oli aga tõenäoliselt COVID-19 pandeemia, mis häiris tavapäraseid äriprotsesse. Momentum jätkub 2021. aastal 19,954 2.4 kaebusega ja korrigeeritud kahjudega peaaegu XNUMX miljardit dollarit.

Kes korraldab BEC-i rünnakuid?

Tänaseni on valdav enamus BEC-i tegevustest pärinevad endiselt Nigeeriast. Paljud Nigeeria peturühmad kaasasid BEC-i oma olemasolevasse kuritegelikku tegevusse ja õpetasid teistele ohus osalejatele skeeme kasutama. Iga rühm määras kindlaks oma sihtimise, keskendudes konkreetsetele geograafilistele piirkondadele, organisatsiooni rollidele (nt finantsjuht, finantsjuht, raamatupidaja) ja tööstusharudele. 2016. aastal Secureworksi teadlased Hinnanguliselt et KULD SKYLINE ohurühm (tuntud ka kui Wire-Wire Group 1) varastas umbes 3 miljonit dollarit aastas. 2018. aastaks näitas Secureworksi uuring, et KULD GALLEON ohurühm püüdis varastada keskmiselt 6.7 miljonit dollarit aastas.

Nende skeemide kasumlikkuse tõttu hakkasid teiste piirkondade küberkurjategijad BEC-i kasutusele võtma. Ida-Euroopa rühmad on näidanud erilist keerukust. Näiteks Venemaa küberkuritegevuse rühmitus Kosmiline ilves on edukalt sihikule võtnud rahvusvaheliste korporatsioonide tippjuhid, kasutades kahekesistamise skeemi. Ohutegijad kehastavad ettevõtte tegevjuhti ja võtavad seejärel omandamise hõlbustamise eest vastutava seadusliku advokaadi identiteedi. Need õhutavad ohvreid saatma raha ründaja kontrollitud kontodele.

Vaatamata BEC-i rünnakute laienemisele teistesse piirkondadesse, ei vasta ükski Nigeeriast pärit maht. Nigeeria pettuste ökosüsteem on viimase kümnendi jooksul kasvanud ja õitsenud. Sajad sotsiaalmeedia profiilid uhkeldavad nende rünnakutega saadud jõukusega, et värvata osalejaid Nigeerias, kus keskmine kuupalk on Vähem kui $ 800.

Miks on BEC endiselt levinud?

Vaatamata tuhandetele BEC-i vahistamistele on skeemid küberkurjategijate seas endiselt populaarsed. Ettevõtetevahelised maksed on kõige sagedasemad sihtmärgid, kuid BEC-i osalejad ründavad ka muid makseviise. Palgasüsteemid on olnud manipuleeritav fiktiivsete töötajate lisamiseks ja raha saatmiseks seotud kontodele. Rünnanud on ka BEC-i näitlejad kinnisvaratehingud ja ümbersuunatud majamaksed.

Kuigi turvakontrollid suudavad tuvastada e-posti konto ohustamise, saab tehnoloogia minna ainult nii kaugele. Kuna ohus osaleja jätkab ohvri konto kasutamist või pöördub ründaja juhitava infrastruktuuri poole, muutub tuvastamine keerulisemaks. Organisatsioonid peaksid rakendama tehnilisi ennetavaid turvameetmeid, nagu mitmefaktoriline autentimine ja tingimuslik juurdepääs, koos inimprotsessidega, nagu taotluste kontrollimine usaldusväärsete kontaktandmete kaudu enne kõrge riskiga toimingute tegemist ja töötajate koolitamine e-kirjade suhtes „usalda, kuid kontrolli” lähenemisviisi.

Koordineerimine finantsasutuste, valitsusasutuste, erasektori ja õiguskaitseorganite vahel kogu maailmas on hakanud leevendama BEC-i rünnakute mõju. 2021. aastal aitas finantsasutusi IC3 Recovery Asset Team taastuma umbes 74% varastatud vahenditest, mida ta taotles. Nende rünnakute tasuvuse vähendamine võib vähendada ohus osalejate huvi ja vähendada BEC-pettuste arvu.

- Münditark. Euroopa parim Bitcoini ja krüptobörs.Kliki siia

- Platoblockchain. Web3 metaversiooni intelligentsus. Täiustatud teadmised. Juurdepääs siia.

- Allikas: https://www.darkreading.com/endpoint/the-evolution-of-business-email-compromise