En 2012, la Oficina Federal de Investigaciones (FBI) de EE. comenzó a investigar un afluencia de informados incidentes de fraude que involucran a actores de amenazas redirección de pagos a cuentas controladas por atacantes. En estos incidentes, las víctimas recibieron correos electrónicos aparentemente legítimos que contenían solicitudes para modificar los pagos programados. Los actores de la amenaza normalmente se hacían pasar por ejecutivos o personal de finanzas y nómina y convencían a las víctimas para redirigir los pagos a una cuenta bancaria diferente. Estos primeros casos de compromiso de correo electrónico comercial (BEC) inició una década de ataques que utilizan este esquema simple pero altamente efectivo. Si bien la amenaza ha evolucionado, los actores de amenazas continúan utilizando ataques de phishing para robar credenciales y luego enviar facturas fraudulentas solicitando el pago. Miles de organizaciones han perdido miles de millones de dólares.

¿Qué hemos aprendido en la última década?

Cuando se descubrió BEC por primera vez, las fuerzas del orden se refirieron a él como fraude del "hombre en el correo electrónico". Debido a que gran parte del dinero en ese momento se enviaba a China, Japón y Corea del Sur, las fuerzas del orden creían que los actores de la amenaza podrían ser grupos del crimen organizado con sede en Asia. Múltiples investigaciones confirmaron que estos esquemas estaban conectados y que el dinero eventualmente terminó en manos de actores de amenazas ubicados en Nigeria.

El fraude de BEC surgió de los grupos del crimen organizado de Nigeria que llevaron a cabo operaciones como estafas románticas, esquemas de pago por adelantado (también conocidos como estafas del “príncipe nigeriano” o “419”) y fraude de ancianos. La baja barrera de entrada y el potencial de altos pagos atrajeron a más grupos de amenazas. Debido a que los aspectos técnicos de estos esquemas son relativamente simples, los actores de amenazas con poca o ninguna capacidad técnica podrían lanzar ataques exitosos.

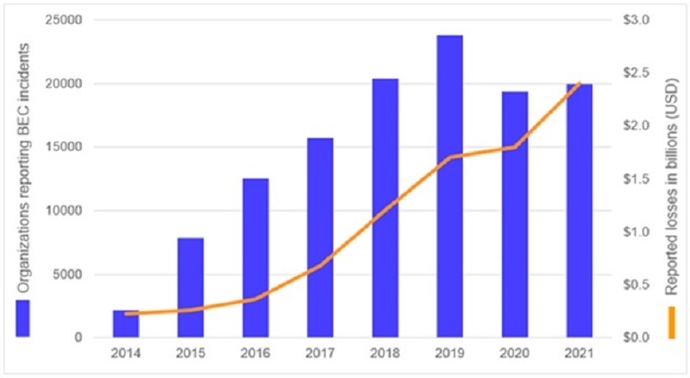

Para 2014, la cooperación entre las fuerzas del orden y las instituciones financieras reveló una comprensión más clara de los esquemas BEC. A medida que maduraron las tácticas, técnicas y procedimientos (TTP) de BEC, aumentaron las pérdidas financieras y el número de organizaciones afectadas. En 2014, el Centro de Quejas de Delitos en Internet de EE. UU. (IC3) recibido 2,417 denuncias BEC, con pérdidas por $226 millones. Los números crecieron de manera constante hasta una disminución en los incidentes informados en 2020. Sin embargo, esa disminución probablemente se debió a que la pandemia de COVID-19 interrumpió los procesos comerciales normales. Impulso Reanudado en 2021, con 19,954 denuncias y pérdidas ajustadas de casi $2.4 millones.

¿Quién está realizando ataques BEC?

Hasta el día de hoy, la gran mayoría de las operaciones de BEC todavía se originan en Nigeria. Muchos grupos de fraude nigerianos incorporaron BEC en sus actividades delictivas existentes y enseñaron a otros actores de amenazas cómo operar los esquemas. Cada grupo determinó su propia orientación, enfocándose en regiones geográficas específicas, roles organizacionales (p. ej., director financiero, gerente financiero, contador) e industrias. En 2016, los investigadores de Secureworks estimado que el HORIZONTE DE ORO El grupo de amenazas (también conocido como Wire-Wire Group 1) robó aproximadamente $ 3 millones por año. En 2018, la investigación de Secureworks indicó que la GALEON DE ORO El grupo de amenazas intentó robar un promedio de $ 6.7 millones por año.

Debido a la rentabilidad de estos esquemas, los ciberdelincuentes de otras regiones comenzaron a adoptar BEC. Los grupos de Europa del Este han mostrado una sofisticación particular. Por ejemplo, el grupo ruso de ciberdelincuencia lince cósmico se ha dirigido con éxito a ejecutivos de alto nivel en corporaciones multinacionales utilizando un esquema de doble suplantación de identidad. Los actores de la amenaza se hacen pasar por el director ejecutivo de una empresa y luego asumen la identidad de un abogado legítimo que es responsable de facilitar una adquisición. Incitan a las víctimas a enviar dinero a cuentas controladas por el atacante.

A pesar de la expansión de los ataques BEC a otras regiones, ninguno iguala el volumen de Nigeria. El ecosistema de fraude de Nigeria ha crecido y florecido durante la última década. Cientos de perfiles de redes sociales hacen alarde de la riqueza obtenida de estos ataques para reclutar participantes en Nigeria, donde el salario mensual promedio es menos de $ 800.

¿Por qué sigue prevaleciendo BEC?

A pesar de los miles de arrestos de BEC, los esquemas siguen siendo populares entre los ciberdelincuentes. Los pagos de empresa a empresa son los objetivos más frecuentes, pero los actores de BEC también atacan otros métodos de pago. Los sistemas de nómina han sido manipulado para agregar empleados ficticios y enviar dinero a las cuentas asociadas. Los actores de BEC también han atacado transacciones de bienes raíces y desviaron los pagos de la casa.

Si bien los controles de seguridad pueden detectar el compromiso de una cuenta de correo electrónico, la tecnología solo puede llegar hasta cierto punto. A medida que el actor de la amenaza continúa usando la cuenta de la víctima o cambia a la infraestructura controlada por el atacante, la detección se vuelve más desafiante. Las organizaciones deben implementar defensas técnicas de seguridad proactivas, como autenticación multifactor y acceso condicional, junto con procesos humanos como la verificación de solicitudes a través de detalles de contacto confiables antes de realizar acciones de alto riesgo y capacitar a los empleados para que adopten un enfoque de correo electrónico de "confiar pero verificar".

La coordinación entre las instituciones financieras, las agencias gubernamentales, la industria privada y las fuerzas del orden de todo el mundo ha comenzado a mitigar el impacto de los ataques BEC. En 2021, el equipo de activos de recuperación de IC3 ayudó a las instituciones financieras recuperar aproximadamente el 74% de los fondos robados que perseguía. Reducir la rentabilidad de estos ataques podría disminuir el atractivo para los actores de amenazas y dar como resultado una disminución del fraude BEC.

- Coinsmart. El mejor intercambio de Bitcoin y criptografía de Europa.Haga clic aquí

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://www.darkreading.com/endpoint/the-evolution-of-business-email-compromise