ESET গবেষকরা ডলফিন উন্মোচন করেছেন, একটি অত্যাধুনিক ব্যাকডোর যা ScarCruft APT গ্রুপের অস্ত্রাগারকে প্রসারিত করে

ইএসইটি গবেষকরা স্কারক্রাফ্ট এপিটি গ্রুপ দ্বারা ব্যবহৃত পূর্বে অপরিবর্তিত ব্যাকডোর বিশ্লেষণ করেছেন। ব্যাকডোর, যা আমরা ডলফিনের নাম দিয়েছি, এতে মনিটরিং ড্রাইভ এবং পোর্টেবল ডিভাইস এবং আগ্রহের ফাইলগুলি এক্সফিল্ট্রেটিং ফাইলগুলি, কীলগিং এবং স্ক্রিনশট নেওয়া এবং ব্রাউজারগুলি থেকে শংসাপত্রগুলি চুরি করা সহ বিস্তৃত গুপ্তচরবৃত্তি রয়েছে। এর কার্যকারিতা নির্বাচিত লক্ষ্যগুলির জন্য সংরক্ষিত, যেখানে কম উন্নত ম্যালওয়্যার ব্যবহার করে প্রাথমিক আপস করার পরে ব্যাকডোর স্থাপন করা হয়। অন্যান্য স্কারক্রাফ্ট সরঞ্জামগুলির সাথে সামঞ্জস্য রেখে, ডলফিন সিএন্ডসি যোগাযোগের জন্য ক্লাউড স্টোরেজ পরিষেবাগুলি - বিশেষত গুগল ড্রাইভ - অপব্যবহার করে।

আমাদের তদন্তের সময়, আমরা ব্যাকডোরের ক্রমাগত বিকাশ এবং ম্যালওয়্যার লেখকদের দ্বারা সনাক্তকরণ এড়াতে প্রচেষ্টা দেখেছি। আগের ডলফিন সংস্করণগুলির একটি উল্লেখযোগ্য বৈশিষ্ট্য যা আমরা বিশ্লেষণ করেছি তা হল ভিকটিমদের সাইন-ইন করা Google এবং Gmail অ্যাকাউন্টের সেটিংস পরিবর্তন করার ক্ষমতা যাতে তাদের নিরাপত্তা কম হয়, সম্ভবত ক্ষতিগ্রস্তদের ইমেল ইনবক্সে অ্যাক্সেস বজায় রাখতে।

এই ব্লগপোস্টে, আমরা ডলফিন ব্যাকডোরের একটি প্রযুক্তিগত বিশ্লেষণ প্রদান করি এবং পূর্বে নথিভুক্ত ScarCruft কার্যকলাপের সাথে এর সংযোগ ব্যাখ্যা করি। আমরা ScarCruft এর টুলসেটে এই নতুন সংযোজন সম্পর্কে আমাদের অনুসন্ধানগুলি উপস্থাপন করব AVAR 2022 সম্মেলনে।

- ইএসইটি গবেষকরা ডলফিন বিশ্লেষণ করেছেন, স্কারক্রাফ্ট এপিটি গ্রুপ দ্বারা ব্যবহৃত একটি পূর্বে অপ্রতিবেদিত ব্যাকডোর।

- ডলফিন শুধুমাত্র নির্বাচিত লক্ষ্যে মোতায়েন করা হয়; এটি আকর্ষণীয় ফাইলগুলির জন্য আপস করা সিস্টেমের ড্রাইভগুলি অনুসন্ধান করে এবং সেগুলিকে Google ড্রাইভে এক্সফিলট্রেট করে৷

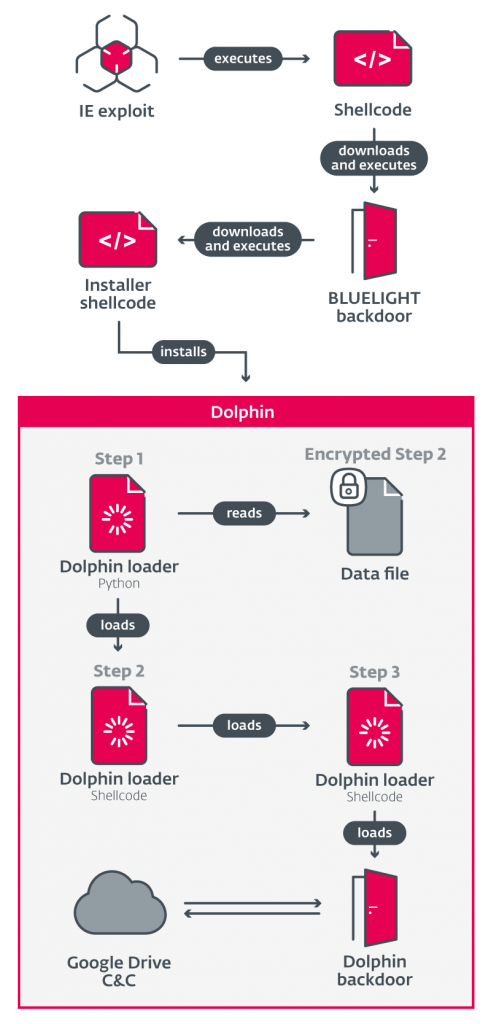

- 2021 সালের শুরুর দিকে একটি মাল্টিস্টেজ আক্রমণের চূড়ান্ত পেলোড হিসাবে ব্যাকডোরটি ব্যবহার করা হয়েছিল, যার মধ্যে একটি দক্ষিণ কোরিয়ার অনলাইন সংবাদপত্র, একটি ইন্টারনেট এক্সপ্লোরার শোষণ এবং ব্লুলাইট নামে আরেকটি স্কারক্রাফ্ট ব্যাকডোরে একটি ওয়াটারিং-হোল আক্রমণ জড়িত ছিল।

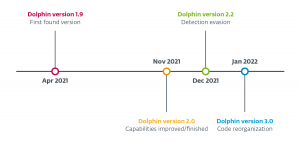

- 2021 সালের এপ্রিলে ডলফিনের প্রাথমিক আবিষ্কারের পর থেকে, ESET গবেষকরা ব্যাকডোরের একাধিক সংস্করণ পর্যবেক্ষণ করেছেন, যেখানে হুমকি অভিনেতারা ব্যাকডোরের ক্ষমতা উন্নত করেছে এবং সনাক্তকরণ এড়াতে চেষ্টা করেছে।

- আগের ডলফিন সংস্করণগুলির একটি উল্লেখযোগ্য বৈশিষ্ট্য যা আমরা বিশ্লেষণ করেছি তা হল ক্ষতিগ্রস্থদের সাইন-ইন করা Google এবং Gmail অ্যাকাউন্টগুলির সেটিংস পরিবর্তন করার ক্ষমতা যাতে তাদের নিরাপত্তা কম হয়৷

ScarCruft প্রোফাইল

ScarCruft, APT37 বা Reaper নামেও পরিচিত, একটি গুপ্তচর গোষ্ঠী যা অন্তত 2012 সাল থেকে কাজ করছে৷ এটি প্রাথমিকভাবে দক্ষিণ কোরিয়ার উপর দৃষ্টি নিবদ্ধ করে, তবে অন্যান্য এশিয়ান দেশগুলিকেও লক্ষ্যবস্তু করা হয়েছে৷ ScarCruft প্রধানত সরকার এবং সামরিক সংস্থাগুলিতে আগ্রহী বলে মনে হচ্ছে, এবং উত্তর কোরিয়ার স্বার্থের সাথে যুক্ত বিভিন্ন শিল্পের কোম্পানিগুলিতে।

ডলফিন ওভারভিউ

2021 সালে, ScarCruft উত্তর কোরিয়াকে কেন্দ্র করে দক্ষিণ কোরিয়ার একটি অনলাইন সংবাদপত্রের উপর একটি ওয়াটারিং-হোল আক্রমণ পরিচালনা করে। এই হামলায় একাধিক উপাদান রয়েছে, যার মধ্যে রয়েছে একটি ইন্টারনেট এক্সপ্লোরার এক্সপ্লোরার এবং শেলকোড যা ব্লুলাইট নামে একটি ব্যাকডোরের দিকে নিয়ে যায়, দ্বারা রিপোর্ট করা হয়েছে অস্থিরতা এবং Kaspersky.

সেই রিপোর্টগুলিতে, ব্লুলাইট ব্যাকডোরকে আক্রমণের চূড়ান্ত পেলোড হিসাবে বর্ণনা করা হয়েছিল। যাইহোক, আক্রমণটি বিশ্লেষণ করার সময়, আমরা ESET টেলিমেট্রির মাধ্যমে একটি সেকেন্ড, আরও পরিশীলিত ব্যাকডোর আবিষ্কার করেছি, ব্লুলাইট-এর মাধ্যমে নির্বাচিত ক্ষতিগ্রস্তদের উপর স্থাপন করা হয়েছে। আমরা এক্সিকিউটেবলে পাওয়া PDB পাথের উপর ভিত্তি করে এই ব্যাকডোর ডলফিনের নাম দিয়েছি।

যদিও BLUELIGHT ব্যাকডোর শোষণের পরে আপোসকৃত মেশিনের মৌলিক অনুসন্ধান এবং মূল্যায়ন করে, ডলফিন আরও পরিশীলিত এবং শুধুমাত্র নির্বাচিত শিকারদের বিরুদ্ধে ম্যানুয়ালি মোতায়েন করা হয়। উভয় ব্যাকডোর একটি কমান্ডে নির্দিষ্ট করা একটি পথ থেকে ফাইলগুলিকে এক্সফিলট্রেট করতে সক্ষম, তবে ডলফিন সক্রিয়ভাবে ড্রাইভগুলি অনুসন্ধান করে এবং স্বয়ংক্রিয়ভাবে স্কারক্রাফ্টের আগ্রহের এক্সটেনশন সহ ফাইলগুলিকে বহিষ্কার করে৷

চিত্র 1 ডলফিন ব্যাকডোর কার্যকর করার দিকে পরিচালিত আক্রমণের উপাদানগুলির একটি ওভারভিউ প্রদান করে।

ডলফিন বিশ্লেষণ

ডলফিনের উপাদান এবং তাদের ক্ষমতার বিশ্লেষণ নিম্নলিখিত বিভাগে দেওয়া হয়েছে।

বিশ্লেষণটি ব্যাকডোরের প্রথম সংস্করণের উপর ভিত্তি করে যা আমরা পেয়েছি, 1.9 (কোডটিতে পাওয়া একটি স্ট্রিংয়ের উপর ভিত্তি করে) নতুন সংস্করণে পরিবর্তন সম্পর্কে অতিরিক্ত তথ্য সহ। সংস্করণ পরিবর্তনের একটি সংক্ষিপ্ত বিবরণ পাওয়া যাবে ডলফিনের বিবর্তন অধ্যায়.

ডলফিন ইনস্টলার

পরবর্তী বিভাগগুলি বিশ্লেষণকৃত আক্রমণের দৃশ্যে ডলফিন ব্যাকডোর কার্যকর করার জন্য দায়ী ইনস্টলার এবং লোডার উপাদানগুলি বর্ণনা করে।

এটি লক্ষণীয় যে এই ইনস্টলার এবং স্থাপন করা লোডারটি ডলফিনের জন্য একচেটিয়া নয়, এবং পূর্বে অন্যান্য ScarCruft ম্যালওয়্যারের সাথে ব্যবহার করা হয়েছে।

ইনস্টলার শেলকোড এই প্রধান উদ্দেশ্যগুলি অনুসরণ করে:

- একটি পাইথন দোভাষী ডাউনলোড এবং স্থাপন করুন

- পেলোড সহ একটি লোডিং চেইন তৈরি এবং স্থাপন করুন

- লোডিং চেইনের স্থায়ীত্ব নিশ্চিত করুন

ইনস্টলার OneDrive থেকে একটি CAB ফাইল ডাউনলোড করে, যেখানে একটি বৈধ Python 2.7 ইন্টারপ্রেটার রয়েছে। CAB আনপ্যাক করা হয় %অ্যাপ্লিকেশন তথ্য%, এবং আর্কিটেকচারের উপর নির্ভর করে, দোভাষী নিম্নলিখিত ডিরেক্টরিগুলির মধ্যে একটিতে শেষ হয়:

- %appdata%Python27(32)

- %appdata%Python27(64)

ইনস্টলার লোডিং-চেইন উপাদানগুলির জন্য দুটি ফাইল পাথ তৈরি করে, এবং , বিন্যাস সহ .

থেকে এলোমেলোভাবে নির্বাচিত হয়

- %প্রোগ্রাম তথ্য%

- %পাবলিক%

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % LOCALAPPDATA%

- %LOCALAPPDATA%Microsoft

- %LOCALAPPDATA%MicrosoftWindows

এবং বিদ্যমান ফাইলের নাম (এক্সটেনশন ছাড়া) থেকে এলোমেলোভাবে নির্বাচন করা হয় %windir%inf*.inf এবং %windir%system32*.dll.

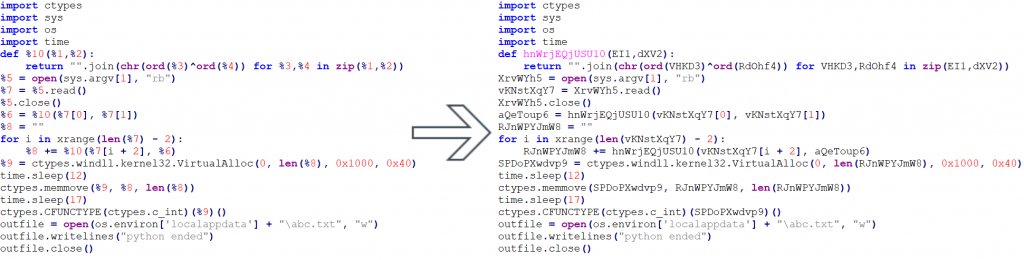

লোডারের ধাপ 1 তৈরি করতে, এটি একটি স্ক্রিপ্ট টেমপ্লেট ব্যবহার করে যা এলোমেলোভাবে তৈরি করা নাম (ভেরিয়েবল, ফাংশন) দিয়ে পূর্ণ। উত্পন্ন উদাহরণ সহ টেমপ্লেটটি চিত্র 2 এ দেখানো হয়েছে।

স্ক্রিপ্ট তারপর লেখা হয় .

ধাপ 2 (ইন্সটলারে এম্বেড করা) পেলোড সহ বাকি লোডিং চেইন সমন্বিত, বর্তমান সময় থেকে প্রাপ্ত এক-বাইট XOR কী দিয়ে এনক্রিপ্ট করা হয়েছে এবং এতে লেখা হয়েছে .

লোডিং চেইন শুরু করার জন্য, ইনস্টলার একটি রান রেজিস্ট্রি মান সেট করে:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun<random_run_name>”%appdata%Python27({32|64})pythonw.exe” “<loader_step_1>” “<loader_encrypted_step_2>”

সার্জারির বিদ্যমান ফাইলের নামের মিল থেকে এলোমেলোভাবে নির্বাচন করা হয়েছে %WINDIR%inf*.inf, বাতিল করা .inf এক্সটেনশন।

ইনস্টলেশনের পরে লোডিং চেইন শুরু করতে, এটি একটি এক-সময়ের নির্ধারিত কাজ তৈরি করে।

ডলফিন লোডার

ডলফিন লোডার একটি পাইথন স্ক্রিপ্ট এবং শেলকোড নিয়ে গঠিত।

ধাপ 1, পাইথন স্ক্রিপ্ট, একটি নির্দিষ্ট ফাইল পড়ে, XOR-এর বিষয়বস্তু ডিক্রিপ্ট করে এবং ফলস্বরূপ শেলকোড চালায়।

ধাপ 2, শেলকোড, একটি হোস্ট প্রক্রিয়া তৈরি করে (এ থেকে এলোমেলো CLI এক্সিকিউটেবল %WINDIR%System32*.exe), XOR- ডিক্রিপ্ট করে আরও শেলকোড নিজের মধ্যে বহন করে, এবং এটি তৈরি প্রক্রিয়ার মধ্যে ইনজেক্ট করে।

ধাপ 3, আরেকটি শেলকোড, XOR- একটি এমবেডেড PE ফাইল ডিক্রিপ্ট করে - ডলফিন ব্যাকডোর - এবং একটি কাস্টম PE লোডার ব্যবহার করে এটি লোড করে এবং কার্যকর করে।

ডলফিন পিছনের দরজা

ডলফিন হল একটি ব্যাকডোর যা তথ্য সংগ্রহ করে এবং এর অপারেটরদের দ্বারা জারি করা কমান্ডগুলি কার্যকর করে। ব্যাকডোর হল একটি নিয়মিত উইন্ডোজ এক্সিকিউটেবল, C++ এ লেখা। এটি Google ড্রাইভ ক্লাউড স্টোরেজের সাথে যোগাযোগ করে, যা এটির C&C সার্ভার হিসাবে ব্যবহৃত হয়।

আমরা এক্সিকিউটেবলে পাওয়া PDB পাথের উপর ভিত্তি করে ব্যাকডোর ডলফিনের নাম দিয়েছি:

D:DevelopmentBACKDOORDolphinx64ReleaseDolphin.pdb

অধ্যবসায়

ব্যাকডোর পর্যায়ক্রমে চেক করে এবং নিশ্চিত করে যে লোডারের ধাপ 1 প্রতিবার সিস্টেম চালু হওয়ার সময়, একটি রেজিস্ট্রি রান ভ্যালুর মাধ্যমে, ইনস্টলারের মতো একইভাবে চালানো হয়:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun<random_run_name>”%appdata%Python27({32|64})pythonw.exe” “<loader_step_1>” “<loader_encrypted_step_2>”

কেপেবিলিটিস

কম্পিউটার এবং ব্যাকডোর সম্পর্কে নিম্নলিখিত প্রাথমিক তথ্য সংগ্রহ করা হয়েছে:

- বর্তমান ব্যাকডোর কনফিগারেশন

- ব্যবহারকারীর নাম

- কম্পিউটার নাম

- স্থানীয় এবং বহিরাগত আইপি ঠিকানা

- ইনস্টল করা নিরাপত্তা পণ্যের তালিকা

- র্যামের আকার এবং ব্যবহার

- ডিবাগার এবং অন্যান্য পরিদর্শন সরঞ্জামগুলির জন্য চেকের ফলাফল (যেমন Wireshark)

- ওএস সংস্করণ

- বর্তমান সময়

- ম্যালওয়্যার সংস্করণ

ডলফিন গুগল ড্রাইভ স্টোরেজ থেকে তার অপারেটরদের দ্বারা জারি করা কমান্ড ডাউনলোড করে এবং সেগুলি কার্যকর করে। কার্যকর করার পরে, কমান্ডের আউটপুট আপলোড করা হয়। ডলফিনের বেশিরভাগ ক্ষমতা কমান্ডের মাধ্যমে নিয়ন্ত্রিত হয়।

সবচেয়ে প্রাসঙ্গিক ক্ষমতা নীচে বর্ণনা করা হয়.

ফাইল বহিষ্কার

ডিফল্টরূপে, ডলফিন সমস্ত নন-ফিক্সড ড্রাইভ (ইউএসবি) অনুসন্ধান করে, ডিরেক্টরি তালিকা তৈরি করে এবং এক্সটেনশনের মাধ্যমে ফাইলগুলি বের করে দেয়। এই অনুসন্ধানটি নির্দিষ্ট ড্রাইভে (HDDs) বাড়ানো যেতে পারে, ডেডিকেটেড কমান্ডের মাধ্যমে।

মিডিয়া, নথি, ইমেল এবং শংসাপত্রের জন্য সুনির্দিষ্ট নিম্নলিখিত ফাইল এক্সটেনশনগুলি ডিফল্ট কনফিগারেশনে নির্দিষ্ট করা হয়েছে:

jpg, doc, xls, ppt, hwp, url, csv, pdf, show, cell, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, key, der, cer, docx, xlsx, pptx, pfx, mp3

এই স্বয়ংক্রিয় অনুসন্ধান ছাড়াও, নির্দিষ্ট ফাইল exfiltrated করা যেতে পারে.

নতুন সংস্করণগুলিতে, ডিফল্ট অনুসন্ধানটি নির্দিষ্ট ড্রাইভে প্রসারিত হয়েছিল। সম্পূর্ণ না হওয়া পর্যন্ত কনফিগারেশনে ক্যাশিং/স্টোর করার মাধ্যমে নির্দিষ্ট ফাইল পাওয়ার কমান্ডটি উন্নত করা হয়েছে।

পোর্টেবল ডিভাইস

নিয়মিত ড্রাইভের মধ্যে, ডলফিন উইন্ডোজ পোর্টেবল ডিভাইস (WPD) API ব্যবহার করে স্মার্টফোনের মতো পোর্টেবল ডিভাইস অনুসন্ধান করে। এটি ডিরেক্টরি তালিকা তৈরি করে এবং ফাইলগুলি বের করে দেয়। এই কার্যকারিতাটি আমরা যে প্রথম সংস্করণটি পেয়েছি তাতে বিকাশাধীন বলে মনে হয়েছে, বিভিন্ন কারণে:

- একটি ব্যবহারকারীর নাম সহ একটি হার্ডকোড করা পথের উপর নির্ভর করা যা সম্ভবত শিকারের কম্পিউটারে বিদ্যমান নেই৷

- ভেরিয়েবল ইনিশিয়ালাইজেশন অনুপস্থিত - কিছু ভেরিয়েবলকে শূন্য-প্রবর্তিত বলে ধরে নেওয়া হয়, বা আরম্ভ ছাড়াই পয়েন্টার হিসাবে ডিরেফারেন্স করা হয়

- অনুপস্থিত এক্সটেনশন ফিল্টারিং

কোডটি মূলত মাইক্রোসফটের পোর্টেবল ডিভাইস COM API-এর উপর ভিত্তি করে তৈরি কোড নমুনা.

স্বয়ংক্রিয় অনুসন্ধান ছাড়াও, অপারেটরগুলি পোর্টেবল ডিভাইসগুলি থেকে এক্সফিল্টার করার জন্য পৃথক ফাইলগুলি নির্দিষ্ট করতে পারে।

নতুন সংস্করণে, এক্সটেনশন ফিল্টারিং যোগ করার মাধ্যমে এই ক্ষমতাটি সমাপ্ত এবং উন্নত করা হয়েছে। অজানা কারণে, পোর্টেবল ডিভাইস থেকে নির্দিষ্ট ফাইল পুনরুদ্ধার করার কমান্ড সরানো হয়েছে।

কীলগিং এবং স্ক্রিনশট

ডলফিন তার কনফিগারেশনে নির্দিষ্ট সাবস্ট্রিং ধারণকারী শিরোনাম সহ উইন্ডোগুলির জন্য কীস্ট্রোক লগ করে। ডিফল্ট হয় ক্রৌমিয়াম এবং ইন্টারনেট এক্সপ্লোর (sic)। এই মাধ্যমে করা হয় GetAsyncKeyState API, উইন্ডোর নাম এবং বর্তমান সময়ের সাথে কীস্ট্রোক লগ করা হচ্ছে। স্ক্রিনশটগুলিও একটি কনফিগারযোগ্য ব্যবধানে নেওয়া হয়; ডিফল্ট প্রতি 30 সেকেন্ডে একবার।

স্ক্রিনশট এবং কীলগিং ডিফল্টরূপে সক্রিয় থাকে এবং একটি কমান্ডের মাধ্যমে টগল করা যায়।

শেলকোড

ডলফিন কার্যকর করার জন্য শেলকোড পেতে পারে। শেলকোডটি নিম্নলিখিত কীগুলির একটির অধীনে রেজিস্ট্রিতে সংরক্ষণ করা হয়:

- HKCUSsoftwareMicrosoftWindowsCurrentVersionThemesClassic

- HKCUSsoftwareMicrosoftOneDriveUpdate

- HKCUSsoftwareMicrosoftWindowsCurrentVersionInternet SettingsHttpsSoftwareMicrosoftInternet ExplorerZone (এক হিসাবে দুটি সাবকি, সম্ভবত একটি কোডিং ত্রুটি)

এটি স্থানীয়ভাবে বা একটি নির্দিষ্ট পৃথক প্রক্রিয়া যা তৈরি এবং ইনজেকশন করা হয় মৃত্যুদন্ড কার্যকর করা যেতে পারে।

নতুন সংস্করণগুলিতে, শেলকোডটি রেজিস্ট্রির পরিবর্তে ফাইলগুলিতে সংরক্ষণ করা হয় এবং সংরক্ষিত শেলকোডটি ডলফিনের স্টার্টআপে লোড এবং কার্যকর করা হয়, যা 1.9 সংস্করণে (আমরা বিশ্লেষণ করেছি মূল সংস্করণ) ছিল না।

শেল কমান্ড

ডলফিন শেল কমান্ড চালাতে পারে; এই মাধ্যমে করা হয় পোপেন API এবং তাদের আউটপুট পুনরুদ্ধার করা হয়.

শংসাপত্র চুরি

ডলফিন সংরক্ষিত পাসওয়ার্ড এবং কুকিজ আকারে ব্রাউজার থেকে শংসাপত্র পুনরুদ্ধার করতে পারে। নিম্নলিখিত ব্রাউজারগুলি সমর্থিত:

- ক্রৌমিয়াম

- প্রান্ত

- ইন্টারনেট এক্সপ্লোরার

সংস্করণ 2.2-এ, এই ক্ষমতাটি মুছে ফেলা হয়েছিল, সম্ভবত সনাক্তকরণ এড়াতে। এটি পরে 3.0 সংস্করণে পুনরুদ্ধার করা হয়েছিল, তবে একটি ভিন্ন আকারে। এটি এখন গতিশীলভাবে C&C থেকে শেলকোড আকারে প্রাপ্ত হয়।

গুগল অ্যাকাউন্ট

ডলফিনের আরেকটি কমান্ড বর্তমানে লগ-ইন করা Google অ্যাকাউন্টের সেটিংস পরিবর্তন করে, ডিফল্ট সেটিংসের তুলনায় এর নিরাপত্তা কমিয়ে দেয়। এটি ব্রাউজার থেকে লগ ইন করা অ্যাকাউন্টের বিদ্যমান কুকি চুরি করে এবং সেটিংস পরিবর্তন করে এমন অনুরোধগুলি তৈরি করে৷

প্রথমে, এটি একটি HTTP POST অনুরোধ পাঠিয়ে IMAP প্রোটোকলের মাধ্যমে Gmail-এ অ্যাক্সেস সক্ষম করে:

- https://mail.google.com/mail/u/0/?ik=<GM_ID_KEY>&at=<GM_ACTION_TOKEN>&view=up&act=prefs

তারপরে এটি একটি HTTP POST এর মাধ্যমে একটি অনথিভুক্ত RPC অনুরোধ পাঠিয়ে "কম নিরাপদ অ্যাপ অ্যাক্সেস" সক্ষম করে:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

এই পরিবর্তনগুলিকে ব্যাকডোরে "থান্ডার অ্যাক্সেস" হিসাবে উল্লেখ করা হয়েছে, সম্ভবত থান্ডারবার্ড ইমেল ক্লায়েন্টের একটি রেফারেন্স। IMAP এর মাধ্যমে তৃতীয় পক্ষের ক্লায়েন্টের সাথে তাদের শিকারের ইনবক্স অ্যাক্সেস করা সম্ভবত ScarCruft অপারেটরদের শংসাপত্র চুরি করার পরে ভিকটিমদের ইমেলগুলিতে অ্যাক্সেস বজায় রাখতে সহায়তা করে, যা তাদের নিজের থেকে যথেষ্ট নাও হতে পারে, Google এর সন্দেহজনক লগইন প্রচেষ্টা সনাক্ত করার কারণে।

এই বৈশিষ্ট্যটি ব্যাকডোরের 1.9 এবং 2.0 সংস্করণে পাওয়া গেছে; এটি 2.2 বা 3.0 সংস্করণে উপস্থিত নেই।

ডেটা স্টেজিং

ডলফিন আপলোড করার আগে এনক্রিপ্ট করা জিপ সংরক্ষণাগারে ডেটা রেখে Google ড্রাইভ সঞ্চয়স্থানে ডেটা বের করে দেয়৷ একই ফাইল একাধিকবার আপলোড না করার জন্য ব্যাকডোরটি MD5 হ্যাশ আকারে ফাইলগুলির একটি তালিকাও বজায় রাখে। এই তালিকাটি একটি ডেডিকেটেড কমান্ডের মাধ্যমে রিসেট করা যেতে পারে।

কনফিগারেশন

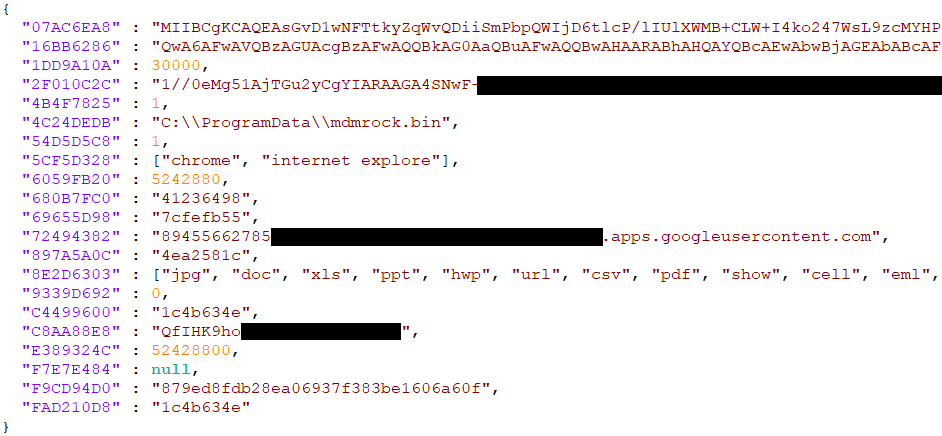

ব্যাকডোরে একটি প্রাথমিক ডিফল্ট কনফিগারেশন রয়েছে যা প্রথম রানে টিকে থাকে এবং পরবর্তী রানে লোড হয়। এটি ফাইলে সংরক্ষণ করা হয় %প্রোগ্রাম তথ্য% .inf, কোথায় বিদ্যমান ফাইলের নামের মিল থেকে এলোমেলোভাবে নির্বাচন করা হয়েছে %windir%inf*.inf. এলোমেলো 16-বাইট কী এবং IV সহ AES CBC ব্যবহার করে বিষয়বস্তু এনক্রিপ্ট করা হয়েছে, যা ফাইলের শুরুতে সংরক্ষণ করা হয়। কনফিগারেশন JSON ফর্ম্যাট ব্যবহার করে, হ্যাশ-এর মতো কী সহ। একটি ডিক্রিপ্টেড কনফিগারেশনের একটি উদাহরণ চিত্র 3 এ দেখানো হয়েছে।

কমান্ডের মাধ্যমে কনফিগারেশন পরিবর্তন করা যেতে পারে। এটিতে অন্যদের মধ্যে নিম্নলিখিতগুলি রয়েছে:

- এনক্রিপশন কী

- গুগল ড্রাইভ এপিআই অ্যাক্সেসের জন্য শংসাপত্রগুলি

- কীলগ করার জন্য উইন্ডো শিরোনাম

- exfiltrate ফাইল এক্সটেনশনের তালিকা

ডলফিনের বিবর্তন

2021 সালের এপ্রিলে ডলফিনের প্রাথমিক আবিষ্কারের পর থেকে, আমরা পিছনের দরজার একাধিক সংস্করণ পর্যবেক্ষণ করেছি, যেখানে হুমকি অভিনেতারা ব্যাকডোরের ক্ষমতা উন্নত করেছে এবং সনাক্তকরণ এড়াতে চেষ্টা করেছে। চিত্র 4 দেখা সংস্করণগুলিকে সংক্ষিপ্ত করে; সংস্করণ পরিবর্তনের একটি আরো বিস্তারিত বিবরণ নীচে প্রদান করা হয়েছে.

নভেম্বর 2021 - সংস্করণ 2.0

সংস্করণ 2.0 এপ্রিল 2021 এ পাওয়া সংস্করণে নিম্নলিখিত পরিবর্তনগুলি চালু করেছে:

- স্ট্যাটিক আমদানির পরিবর্তে সন্দেহজনক API-এর গতিশীল রেজোলিউশন (উদাহরণস্বরূপ GetAsyncKeyState) যোগ করা হয়েছে

- শেলকোড ক্ষমতা সমাপ্ত এবং উন্নত

- রেজিস্ট্রির পরিবর্তে ফাইলগুলিতে সংরক্ষিত অবিরাম শেলকোড

- ডলফিন স্টার্টআপে স্থায়ী শেলকোড লোড এবং কার্যকর করা হয়েছে (আগে অনুপস্থিত)

- পোর্টেবল ডিভাইস ফাইল exfiltration ক্ষমতা সমাপ্ত এবং উন্নত

- এক্সটেনশন যোগ করা দ্বারা exfiltration

- অভ্যন্তরীণ মেমরি এবং SD কার্ডের স্বীকৃতি (ডিভাইস আইডি থেকে) যোগ করা হয়েছে

- কার্যকরভাবে পোর্টেবল ডিভাইস থেকে ফাইল পেতে কমান্ড একটি NOP

- ডিভাইস/ড্রাইভ সনাক্তকরণ এবং ফাইল এক্সফিল্ট্রেশন উন্নত হয়েছে

- ডলফিন এখন নিঃশর্তভাবে ডিরেক্টরি তালিকা তৈরি করে এবং সমস্ত ড্রাইভ এবং ডিভাইসের (ফিক্সড ড্রাইভ, অপসারণযোগ্য ড্রাইভ, পোর্টেবল ডিভাইস) জন্য প্রতি 30 মিনিটে এক্সটেনশনের মাধ্যমে ফাইলগুলিকে এক্সফিল্ট করে। পূর্বে, এটি শুধুমাত্র অপসারণযোগ্য ড্রাইভের জন্য ছিল; স্থির ড্রাইভগুলি ডিফল্টরূপে নিষ্ক্রিয় ছিল এবং পোর্টেবল ডিভাইসগুলি অ্যাক্সেস করার জন্য ব্যবহৃত কোডটি বগি এবং ভাঙা ছিল।

ডিসেম্বর 2021 - সংস্করণ 2.2

2.2 সংস্করণে প্রবর্তিত পরিবর্তনগুলি মূলত সনাক্তকরণ ফাঁকি দেওয়ার উপর দৃষ্টি নিবদ্ধ করে। শংসাপত্র চুরি করার ক্ষমতা এবং এর সাথে সম্পর্কিত কমান্ড - শংসাপত্র চুরি এবং Google অ্যাকাউন্ট কমান্ড - সরানো হয়েছে। এই সংস্করণের বেশিরভাগ স্ট্রিং বেস 64 এনকোডেড।

জানুয়ারী 2022 - সংস্করণ 3.0

সংস্করণ 3.0-এ, কোডটি পুনর্গঠিত করা হয়েছিল এবং ক্লাসগুলির নাম পরিবর্তন করা হয়েছিল, ক্ষমতাগুলি অপরিবর্তিত ছিল। বেস64-এনকোডেড স্ট্রিংগুলি এই সংস্করণে আবার প্লেইনটেক্সট ছিল। আমরা নিম্নলিখিত অতিরিক্ত পরিবর্তনগুলি পর্যবেক্ষণ করেছি:

- শংসাপত্র চুরি করার আদেশ একটি ভিন্ন আকারে পুনরুদ্ধার করা হয়েছে; এটি এখন C&C থেকে শেলকোড নির্বাহ করে

- পোর্টেবল ডিভাইস থেকে ফাইল পেতে কমান্ড সম্পূর্ণরূপে মুছে ফেলা

- ড্রাইভ থেকে ফাইল পাওয়ার কমান্ড এখন সম্পূর্ণ না হওয়া পর্যন্ত কনফিগারেশনে ক্যাশে/সংরক্ষিত থাকে। যদি বাধাপ্রাপ্ত হয় (উদাহরণস্বরূপ কম্পিউটার শাটডাউন দ্বারা), এটি পরবর্তী রানে করা হয়। এটি অপসারণযোগ্য ড্রাইভের ক্ষেত্রেও কার্যকর যা কমান্ড জারি করার সময় সংযুক্ত নাও হতে পারে।

- ইন্টারনেট সংযোগ চেক যোগ করা হয়েছে (https://www.microsoft.com); অফলাইনে থাকলে কোনো দূষিত কোড কার্যকর করা হয় না

সংস্করণ 2.2 এবং 3.0 এর মধ্যে পার্থক্য, বিশেষ করে স্ট্রিং এনকোডিং-এর অমিল, সম্ভাব্যতা নির্দেশ করে যে সংস্করণগুলি বিভিন্ন লোকের দ্বারা সমান্তরালভাবে তৈরি করা হয়েছিল।

উপসংহার

ক্লাউড স্টোরেজ পরিষেবার অপব্যবহারের পিছনের দরজার স্কারক্রাফ্টের বিস্তৃত অস্ত্রাগারে ডলফিন আরেকটি সংযোজন। নির্বাচিত টার্গেটে মোতায়েন করার পরে, এটি আকর্ষণীয় ফাইলগুলির জন্য আপস করা সিস্টেমগুলির ড্রাইভগুলি অনুসন্ধান করে এবং সেগুলিকে Google ড্রাইভে এক্সফিল্ট করে। ব্যাকডোরের পূর্ববর্তী সংস্করণগুলিতে পাওয়া একটি অস্বাভাবিক ক্ষমতা হল ভিকটিমদের Google এবং Gmail অ্যাকাউন্টের সেটিংস পরিবর্তন করার ক্ষমতা যাতে তাদের নিরাপত্তা কম হয়, সম্ভবত হুমকি অভিনেতাদের অ্যাকাউন্ট অ্যাক্সেস বজায় রাখার জন্য। ডলফিন ব্যাকডোরের একাধিক সংস্করণের আমাদের বিশ্লেষণের সময়, আমরা ক্রমাগত বিকাশ এবং সনাক্তকরণ এড়াতে প্রচেষ্টা দেখেছি।

ESET গবেষণা ব্যক্তিগত APT গোয়েন্দা প্রতিবেদন এবং ডেটা ফিডও অফার করে। এই পরিষেবা সম্পর্কে কোন অনুসন্ধানের জন্য, দেখুন ESET থ্রেট ইন্টেলিজেন্স পাতা.

আইওসি

| রয়েছে SHA-1 | ফাইলের নাম | ESET সনাক্তকরণের নাম | বিবরণ |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N / A | Win64/Agent.MS | ডলফিন ব্যাকডোর সংস্করণ 1.9 (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N / A | Win32/Spy.Agent.QET | ডলফিন ব্যাকডোর সংস্করণ 2.0 (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N / A | Win64/Agent.MS | ডলফিন ব্যাকডোর সংস্করণ 2.0 (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N / A | Win32/Agent.UYO | ডলফিন ব্যাকডোর সংস্করণ 3.0 (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N / A | Win64/Agent.MS | ডলফিন ব্যাকডোর সংস্করণ 3.0 (x64) |

মিটার ATT এবং CK কৌশল

এই টেবিল ব্যবহার করে নির্মিত হয়েছিল 12 সংস্করণ মিটার ATT এবং CK কাঠামোর।

| যুদ্ধকৌশল | ID | নাম | বিবরণ |

|---|---|---|---|

| প্রাথমিক অ্যাক্সেস | T1189 | ড্রাইভ দ্বারা আপস | ScarCruft শিকার আপস জল গর্ত আক্রমণ ব্যবহার করে. |

| ফাঁসি | T1059.006 | কমান্ড এবং স্ক্রিপ্টিং ইন্টারপ্রেটার: পাইথন | ডলফিন লোডার a পাইথন স্ক্রিপ্ট ব্যবহার করে। |

| T1059.007 | কমান্ড এবং স্ক্রিপ্টিং ইন্টারপ্রেটার: জাভাস্ক্রিপ্ট | স্কারক্রাফ্ট ওয়াটারিং-হোল আক্রমণের জন্য দূষিত জাভাস্ক্রিপ্ট ব্যবহার করেছে। | |

| T1203 | ক্লায়েন্ট এক্সিকিউশনের জন্য শোষণ | ScarCruft ক্ষতিগ্রস্থদের আপস করার জন্য CVE-2020-1380 ব্যবহার করে। | |

| T1106 | নেটিভ এপিআই | ডলফিন ফাইল এক্সিকিউট করতে এবং প্রসেস ইনজেক্ট করতে Windows API ফাংশন ব্যবহার করে। | |

| অধ্যবসায় | T1053.005 | নির্ধারিত কাজ/চাকরি: নির্ধারিত কাজ | ডলফিন ইনস্টলেশনের পরে শুরু করার জন্য একটি অস্থায়ী নির্ধারিত কাজ ব্যবহার করে। |

| T1547.001 | বুট বা লগইন অটোস্টার্ট এক্সিকিউশন: রেজিস্ট্রি রান কী/স্টার্টআপ ফোল্ডার | ডলফিন তার লোডারের স্থিরতার জন্য রান কী ব্যবহার করে। | |

| প্রতিরক্ষা ফাঁকি | T1055.002 | প্রসেস ইনজেকশন: পোর্টেবল এক্সিকিউটেবল ইনজেকশন | ডলফিন অন্যান্য প্রক্রিয়ায় ইনজেকশন করতে পারে। |

| T1027 | অস্পষ্ট ফাইল বা তথ্য | ডলফিনের এনক্রিপ্ট করা উপাদান রয়েছে। | |

| শংসাপত্র অ্যাক্সেস | T1555.003 | পাসওয়ার্ড স্টোর থেকে শংসাপত্র: ওয়েব ব্রাউজার থেকে শংসাপত্র | ডলফিন ব্রাউজার থেকে সংরক্ষিত পাসওয়ার্ড পেতে পারে। |

| T1539 | ওয়েব সেশন কুকি চুরি | ডলফিন ব্রাউজার থেকে কুকিজ পেতে পারে। | |

| আবিষ্কার | T1010 | অ্যাপ্লিকেশন উইন্ডো আবিষ্কার | ডলফিন সক্রিয় উইন্ডোর শিরোনাম ক্যাপচার করে। |

| T1083 | ফাইল এবং ডিরেক্টরি আবিষ্কার | ডলফিন ফাইল এবং ডিরেক্টরি তালিকা পেতে পারে। | |

| T1518.001 | সফ্টওয়্যার আবিষ্কার: নিরাপত্তা সফ্টওয়্যার আবিষ্কার | ডলফিন ইনস্টল করা নিরাপত্তা সফ্টওয়্যারের একটি তালিকা পায়। | |

| T1082 | সিস্টেম তথ্য আবিষ্কার | ডলফিন ওএস সংস্করণ, কম্পিউটারের নাম এবং র্যাম আকার সহ বিভিন্ন সিস্টেমের তথ্য পায়। | |

| T1016 | সিস্টেম নেটওয়ার্ক কনফিগারেশন আবিষ্কার | ডলফিন ডিভাইসের স্থানীয় এবং বাহ্যিক আইপি ঠিকানা পায়। | |

| T1016.001 | সিস্টেম নেটওয়ার্ক কনফিগারেশন আবিষ্কার: ইন্টারনেট সংযোগ আবিষ্কার | ডলফিন ইন্টারনেট সংযোগ পরীক্ষা করে। | |

| T1033 | সিস্টেমের মালিক/ব্যবহারকারী আবিষ্কার | ডলফিন শিকারের ব্যবহারকারীর নাম পায়। | |

| T1124 | সিস্টেম সময় আবিষ্কার | ডলফিন শিকারের বর্তমান সময় পায়। | |

| সংগ্রহ | T1056.001 | ইনপুট ক্যাপচার: কীলগিং | ডলফিন কীস্ট্রোক লগ করতে পারে। |

| T1560.002 | সংগৃহীত তথ্য সংরক্ষণাগার: লাইব্রেরির মাধ্যমে সংরক্ষণাগার | জিপার লাইব্রেরি ব্যবহার করে, ডলফিন এক্সফিল্ট্রেশনের আগে সংগৃহীত ডেটা সংকুচিত করে এবং এনক্রিপ্ট করে। | |

| T1119 | স্বয়ংক্রিয় সংগ্রহ | ডলফিন পর্যায়ক্রমে ড্রাইভ থেকে নির্দিষ্ট এক্সটেনশন সহ ফাইল সংগ্রহ করে। | |

| T1005 | স্থানীয় সিস্টেম থেকে ডেটা | ডলফিন স্থানীয় ড্রাইভ থেকে ফাইল সংগ্রহ করতে পারে। | |

| T1025 | অপসারণযোগ্য মিডিয়া থেকে ডেটা | ডলফিন অপসারণযোগ্য ড্রাইভ থেকে ফাইল সংগ্রহ করতে পারে। | |

| T1074.001 | ডেটা স্টেজড: স্থানীয় ডেটা স্টেজিং | ডলফিন পর্যায়গুলি এক্সফিল্ট্রেশনের আগে একটি ডিরেক্টরিতে ডেটা সংগ্রহ করে। | |

| T1113 | স্ক্রিন ক্যাপচার | ডলফিন স্ক্রিনশট ক্যাপচার করতে পারে। | |

| কমান্ড এবং কন্ট্রোল | T1071.001 | অ্যাপ্লিকেশন লেয়ার প্রোটোকল: ওয়েব প্রোটোকল | ডলফিন গুগল ড্রাইভের সাথে যোগাযোগ করতে HTTPS ব্যবহার করে। |

| T1102.002 | ওয়েব সার্ভিস: দ্বিমুখী যোগাযোগ | ডলফিন কমান্ড ডাউনলোড করতে এবং ডেটা বের করে আনতে Google ড্রাইভের সাথে যোগাযোগ করে। | |

| বহিষ্কার | T1020 | অটোমেটেড এক্সফিল্ট্রেশন | ডলফিন পর্যায়ক্রমে সংগৃহীত তথ্য বের করে। |

| T1567.002 | ওয়েব সার্ভিসের মাধ্যমে এক্সফিল্ট্রেশন: ক্লাউড স্টোরেজে এক্সফিল্ট্রেশন | ডলফিন Google ড্রাইভে ডেটা বের করে দেয়। |

- Coinsmart. ইউরোপের সেরা বিটকয়েন এবং ক্রিপ্টো এক্সচেঞ্জ।এখানে ক্লিক করুন

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://www.welivesecurity.com/2022/11/30/whos-swimming-south-korean-waters-meet-scarcrufts-dolphin/